Nem sikerült teljesen földre vinni a Lockbitet

Ismét felbukkant a sötét weben a Lockbit, miután a bűnüldözési szervek pár napja közölték, hogy sikerült átvenniük az irányítást a csoport szerverei felett.

Múlt héten úgy tűnt, hogy az Operation Cronos nemzetközi akció keretén belül sikerült birtokba venni a világ legnagyobb vállalataira célzó Lockbit ransomware csoport weboldalát, illetve megzavarni a csoport működését – jelentette be a brit Nemzeti Bűnügyi Ügynökség (NCA) február 19-én. A brit rendőrség későbbi tájékoztatása szerint sikerült a csoport infrastruktúráját is felderíteni, és 34 szervert lekapcsolni, melyek lopott adatokat, dekódoló kulcsokat és más információkat tároltak. Az ezer dekódoló kulcsot az alacsonyabb szintű társszervezetek használták kisebb, váltságdíjak kicsikarásához.

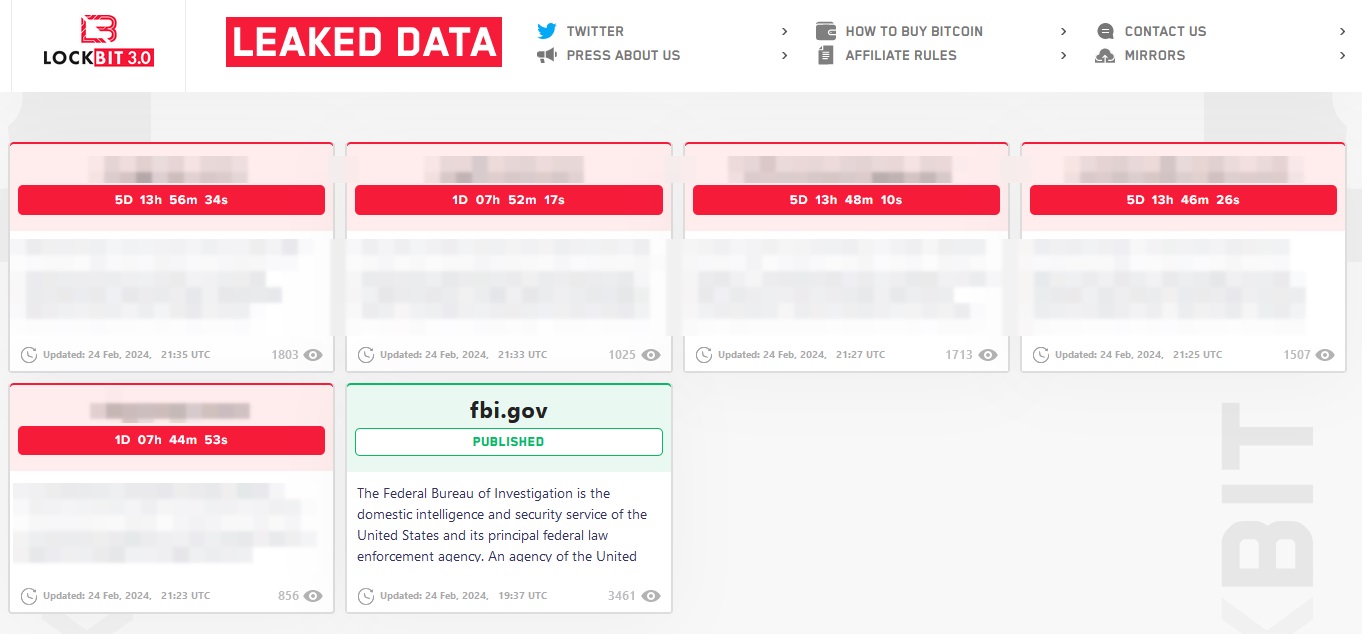

A jelek szerint ez a meccs még korántsem dőlt el, mert a Lockbit ismét az aktivitás jeleit mutatja, és láthatóan folytatja működését. Biztonsági szakértők szerint a ransomware-as-a-service szolgáltatást kínáló csoport áthelyezte az adatszivárogtatási listáját, és egy újabb .onion domainen friss 5 áldozatot listázott a nevük mellett megjelenített, fizetési határidőket mutató számlálóval, ami egyben a bűnüldöző szervek számára is üzenetet közvetít.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Az új szivárogtatási listán hagyott üzenetben a Lockbit adminisztrátora arról is ír, hogy az FBI a CVE-2023-3824 néven jelzett kritikus PHP-hiba kihasználásával tudott beavatkozni a PHP 8.1.2-vel működő szerverei működésébe, de vannak még tartalékszervereik, amikhez nem sikerült hozzányúlniuk a hatóságoknak. Egyben a csoport elismeri saját „hanyagságát”, és részletezi azt is, hogy a jövőben megerősíti infrastruktúráját, sőt mi több pénzjutalmat ajánl azoknak, akik sérülékenységet találnak az új PHP-s szervereiken.

Az akció után az amerikai külügy összesen 15 millió dollár jutalmat ajánlott fel azoknak, akik segítenek a tettesek letartóztatásában, ugyanis konkrét személyeket még nem sikerült előállítani.

Sok ransomware csoporthoz hasonlóan a Lockbit is ransomware-as-a-service üzleti modell szerint működik, tehát a kártevőt a fejlesztők bérbe adják a partnereknek, akik különféle szervezetek hálózatait próbálják feltörni, sikeres támadás esetén pedig a Lockbit kódjával titkosítják az adatokat. A váltságdíj kifizetése esetén a partnerek jutalékot fizetnek a fejlesztőknek.