Pár nap maradt a 2FA bekapcsolására a GitHubon

A legnépszerűbb fejlesztői kollaborációs platform még három hét haladékot ad a 2FA bekapcsolására, a kódokat beküldő közreműködőknek január 19-ig engedélyezniük kell az erősebb védelmi réteget jelentő hitelesítést.

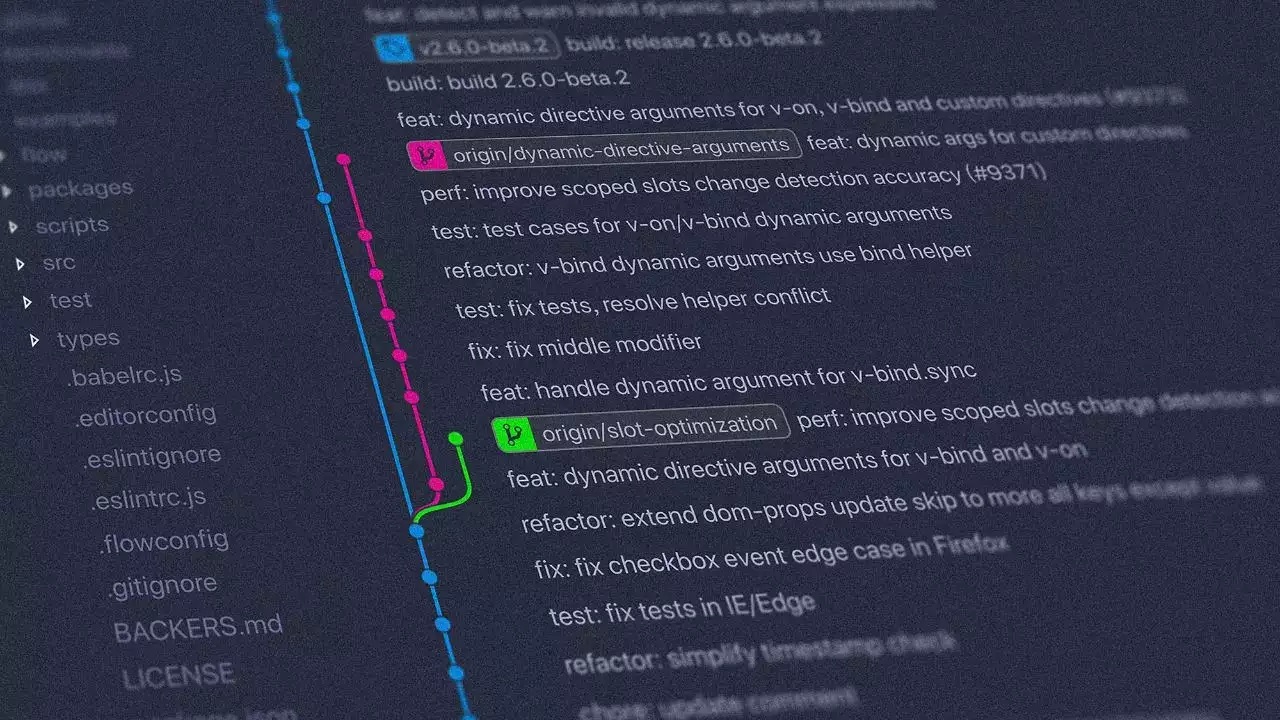

A GitHub figyelmeztetést küldött ki a közreműködők számára arról, hogy amennyiben január 19-ig nem engedélyezik a kétfaktoros hitelesítést, a későbbiekben korlátozott funkcionalitással használhatják csak a platformot. A fejlesztői kollaborációs platform több mint másfél éve, már 2022 tavaszán bejelentette, hogy szigorítani fog a 2FA használatára vonatkozó szabályokon a nyilvános kódtárak esetében, és az eredetileg 2023-as év végére belőtt határidőt közel három héttel kitolta.

A szolgáltatás idén márciustól kezdte el fokozatosan arra felszólítani a fejlesztőket, hogy engedélyezzék a kétfaktoros hitelesítést (2FA), amennyiben a platform bármely projektjéhez kódot szeretnének hozzáadni, a választott mód lehet SMS, FIDO-kulcs, vagy valamilyen autentikátor alkalmazás, érdemes legalább két metódust is megadni a garantált további teljeskörű hozzáféréshez.

A vállalat vezérigazgató-helyettese 2022-ben beszélt arról először, hogy elkezdi fokozatosan kiterjeszteni a 2FA kötelező használatát, mivel a már több mint százmillió fejlesztő által használt szolgáltatás a szoftverellátási lánc létfontosságú részévé vált az évek során, ami az elmúlt időszakban fokozottan kitetté vált a különféle kibertámadásoknak. Az érzékeny kódokhoz és hitelesítő adatokhoz való hozzáférés miatt a GitHub-fiókok célpontjaivá válhatnak különféle social engineering és a fiókok átvételére irányuló törekvéseknek.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A GitHub fokozatosan kezdett el egyre több fiókot bevonni a folyamatba, melynek eredményeként a projektadminisztrátoroktól kezdve az összes közreműködő fejlesztői fiókig kiterjed a kötelező kétlépcsős hitelesítés bevezetése. A változás csak a GitHub.com webes felületre vonatkozik, az üzleti vagy vállalati fiókokra nem.

Akik elhalasztják a biztonsági beállítás aktiválását, a későbbiekben a kódok közzétételére és módosítására szolgáló műveleteket egyáltalán nem, vagy csak korlátozottan tudják majd elérni. A GitHub 2022-ben megosztott statisztikája szerint csak a fejlesztők 16,5 százaléka használt 2FA-t, ami meglepően alacsony ahhoz képest, hogy feltételezhetően az átlagfelhasználónál biztonságtudatosabb szakemberekről van szó.

A GitHub számos más fiókbiztonsági intézkedést bevezetett az elmúlt évek során, a kétfaktoros hitelesítés forszírozásán túl megérkezett többek közt a WebAuthn-támogatás. A platform júliusban megkezdte a jelszó nélküli hitelesítés támogatásának bevezetését is, ami a jövőben lehetővé teszi a felhasználók számára, hogy azonosítókulcsok (passkey) segítségével hitelesítsék magukat. Ez azt jelenti, hogy elhagyhatják a hagyományos jelszavakat és a kétlépcsős hitelesítés során kiküldött ellenőrzőkódokat anélkül, hogy le kellene mondaniuk a biztonságos azonosításról. Helyette a biztonságosként megjelölt eszközről PIN-kóddal, vagy valamilyen biometrikus azonosítóval hitelesíthetik magukat, így az azonosítás helyben történik az eszközön.