Magyarok mobiljait is megfertőzte egy kínai kémprogram

Kamu Signal és Telegram alkalmazásokba bújtatott spyware-en keresztül gyűjtöttek információkat kínai elkövetők, amiket a Google Play áruházból is le lehetett tölteni.

A Signal és a Telegram nyílt forráskódú üzenetküldő alkalmazások spyware-t tartalmazó másolatai kerültek fel a Google Play és a Samsung Galaxy Store digitális áruházakba, ahonnan több millió felhasználó készülékére jutottak el. A „Signal Plus Messenger” és „FlyGram” néven terjesztett appokat a GREF néven ismert kínai csoport készítette – tette közzé a trójai alkalmazásokat felfedező Lukas Stefanko, az ESET szakértője.

A FlyGram 2020. júliusában került fel a Google Play kínálatába, csak 2021. január 6-án sikerült eltávolítani, addig összesen 5000 telepítés történt ezen a csatornán keresztül. A Signal Plus Messengert 2022. júliusában töltötték fel a Google Play és a Samsung Galaxy áruházba, a keresőóriás meglehetősen későn, csak idén májusban intézkedett.

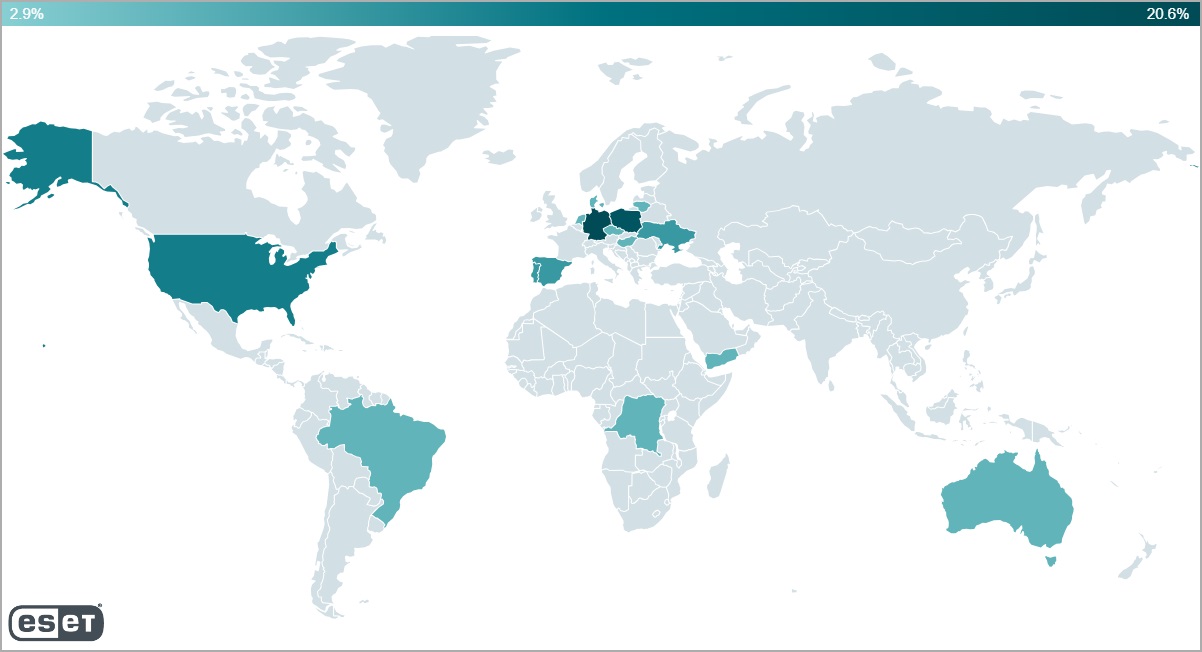

A BadBazaar kártevőt korábban Kínában élő etnikai kisebbségek utáni kémkedéshez használták a kiberbűnözők, de az ESET szakértői szerint a jelenlegi akcióban a támadók elsősorban Ukrajnában, Lengyelországban, Hollandiában, Spanyolországban, Portugáliában, Németországban, Hongkongban és az Egyesült Államokban élő internetezőket céloztak meg. Az ESET telemetriája szerint azonban Ausztráliából, Brazíliából, Dániából, a Kongói Demokratikus Köztársaságból, Németországból, Hongkongból, Magyarországról, Litvániából, Hollandiából, Lengyelországból, Portugáliából, Szingapúrból, Spanyolországból, Ukrajnából, az Egyesült Államokból és Jemenből is jelentettek észleléseket Android-eszközökön.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A kód lehetőséget ad a fertőzött eszköz pontos helyének nyomon követésére, híváselőzmények, SMS-ek ellopására, telefonhívások háttérben történő rögzítésére, a mobil kameráján keresztül fotózásra, valamint fájlok és adatbázisok ellopására.

Az elkövetők dedikált webhelyeket is létrehoztak, hogy legitimnek tűnjenek a rosszindulatú programok, a felületeken linkeket helyeztek el az alkalmazás telepítéséhez a Google Playen keresztül, vagy közvetlenül a webhelyről. Az ESET jelentése szerint a FlyGram egy biztonsági mentési funkciót is tartalmazott, ami valójában a Telegram kommunikációs adatait küldi a támadó által vezérelt szervernek. A rendelkezésre álló adatok elemzése azt mutatja, hogy legalább 13 953 FlyGram-felhasználó engedélyezte ezt a biztonsági mentési funkciót, de a spyware appot használók kiterjedtségével kapcsolatban pontos szám nem ismert. A Signal-klón elsősorban az áldozat kommunikációjára és a PIN-kód megszerzésére összpontosított.

A hamis Signal alkalmazás azonban tartalmaz egy érdekes funkciót, ami lehetővé teszi a támadó számára, hogy összekapcsolja az áldozat Signal-fiókját a támadó által vezérelt eszközökkel, így ők ráláthatnak a jövőbeni üzenetekre. Az eredeti alkalmazásban ez QR-kóddal működik, a kártékony változat viszont megkerüli a hagyományos kódos összekapcsolást, automatikusan összekapcsolja saját eszközeit az áldozatok Signal-fiókjával az áldozat tudta nélkül.