Hemzsegnek az adatlopó vírusok az androidos mobilokon

Részletes kiberfenyegetettségi jelentést készített a végpontvédelemmel foglalkozó Bitdefender, melyből az is kiderül többek közt, hogy mely kártevők voltak a legmeghatározóbbak 2022 első negyedévében. A vizsgált időszakban a mobilos kártevőké, a zsarolóvírusoké, a DDoS-támadásoké, a spearphishing támadásoké, a zero-dayeké és az orosz-ukrán konfliktushoz köthető online csalásoké volt a főszerep.

A DDoS-támadások az év első felében kifejezetten nagy arányban voltak jelen a kibertérben, hiszen az orosz-ukrán háború előszeleként, illetve annak kezdetén több ilyen támadás is bekövetkezett. Eleinte az ukrán állami szervezeteket és pénzintézeteket érte túlterheléses támadás, később pedig az orosz informatikai rendszereket üzemeltetők sem érezhették magukat biztonságban. 2022 első negyedévében az ilyen típusú támadások száma kb. 30%-kal nőtt meg 2021 hasonló időszakához képest.

Az a 2021-es tendencia is folytatódni látszódik, miszerint a DDoS-támadásokat zsarolóvírus támadásokkal együtt is használják a támadók. Az adathalászat még mindig az egyik legegyszerűbb és legolcsóbb módszer, ezért ár-érték arányban a legjobban megtérülő támadásnak tekinthető. Mindkét módszer főleg a szervezetek leggyengébb pontjaira összpontosít, ami minden esetben az ember, tehát a munkavállaló. Az adathalászatot pedig nagyon sokszor vegyítik egyéb káros kód bejuttatásával, és így a kettő már bőven elég arra, hogy egy szervezetet két vállra fektessen.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Az adathalászat vonatkozásában kiemelendő, hogy az orosz-ukrán háború kezdete óta több olyan kampányt is azonosítottak, amely ezen konfliktus témáit használta fel. A háborúhoz kapcsolódó biztonsági incidensek között eddig nem láthattunk igazolt jelentéseket ipari vezérlőrendszerek (ICS) kompromittálásáról, ahogy például 2015-ben és 2016-ban Ukrajnában történt, az áramellátást megbénító támadásokkal - emeli ki a Bitdefender.

Nem kopik ki a WannaCry

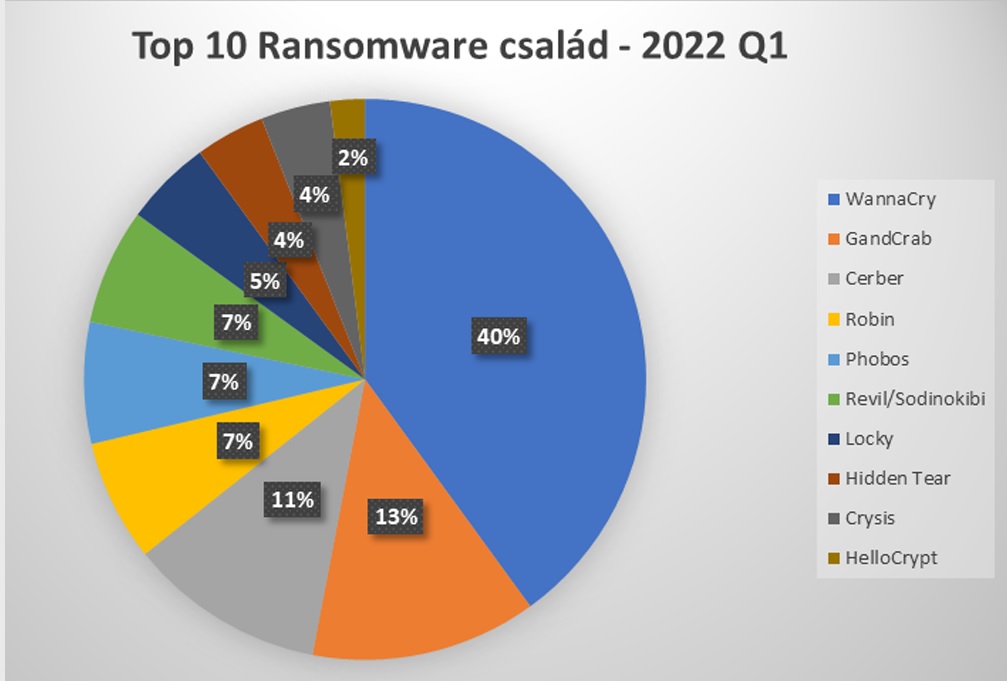

A cég január 1-március 31. közt közel 30 millió rosszindulatú szoftver észlelését elemezte és 660 zsarolóprogram-családot azonosított. A top ransomware családok listáján az első három helyezett a WannaCry, a GandCrab és a Cerber. Az esetek 40 százaléka a WannaCry-hoz fűződött, ami így toronymagasan nyert.

A Bitdefender az első negyedévben összesen 145 országban észlelt zsarolóvírust a saját adatállományában, melynek 24 százaléka az Egyesült Államok, 15 százaléka India, 12 százaléka Brazília felhasználóit érintette, ezeket követi a sorban Kanada (11%), Irán (95), Németország (8%), Franciaország (6%), Törökország (6%), Tajvan (5%), Dél-Korea (4%).

A szakértők az észlelések kevesebb mint felét tudták konkrét iparágakhoz rendelni, a kibertámadások szempontjából leginkább érintett tíz ágazat a kormányzati (23%), a telekommunikációs (21%), az oktatási és kutatási (20%), a tech (11%), a kiskereskedelmi (8%), az egészségügy (6%), a pénzügyi (4%), a logisztikai (3%), a tanácsadói (2%) és a nagykereskedelmi (2%) szektor.

Taroltak az androidos trójaik

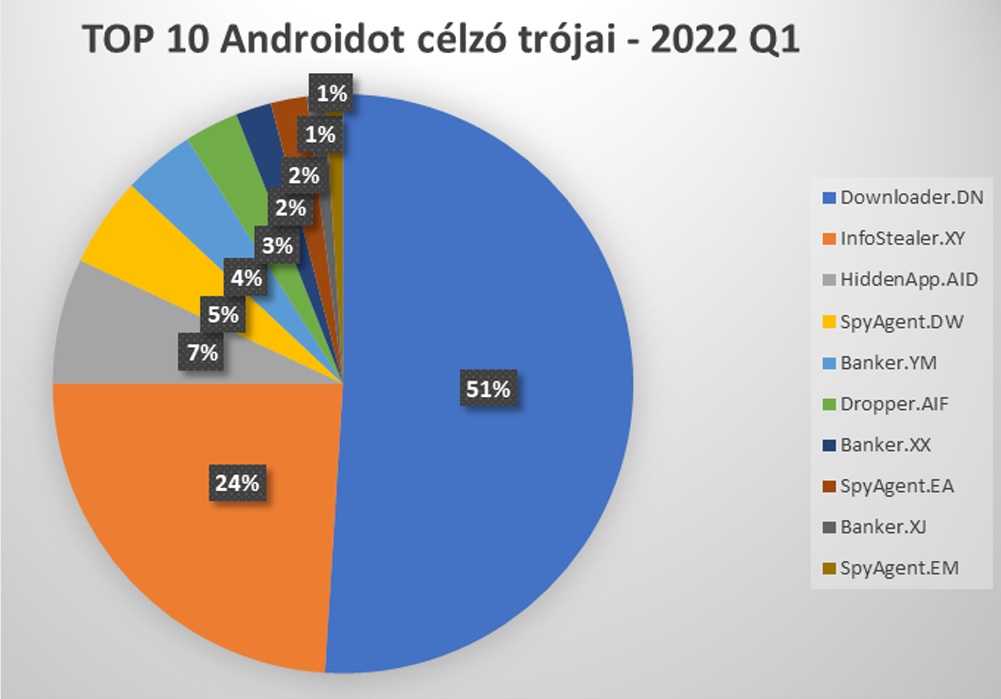

Markánsan megnőtt a mobilbankos kártevők észlelése az androidos eszközökön, az év első harmada mintegy 50%-os növekedést hozott. Az androidot célzó top trójaik közel 90 százalékát letöltővírusok és információlopó vírusok tették ki. Kifejezetten aggasztó tendenciáról van szó, hiszen a mobilbankos trójai kártevők hatalmas anyagi károkat okozhatnak az áldozatoknak.

A leggyakoribb trójai a Downloader.DN volt, ami a Google Play Store-ból letöltött alkalmazások agresszív és fertőzött reklámprogramokat tartalmazó újracsomagolt verziója, és más típusú rosszindulatú szoftverek letöltésére is képes. A második legelterjedtebb kártevő a InfoStealer. XY, egy úgynevezett obfuscation típusú vírus, melynek az a célja, hogy a megváltoztatott vagy hozzáadott tulajdonságokkal összezavarja az ellene való védekezést. Ezt a fajta trójait mobil vírusírtónak álcázzák, és képes a megszerzett érzékeny adatokat kiszivárogtatni. A toplista harmadik helyén trónoló HiddenApp.AID pedig egy különösen agresszív reklámprogram, amely reklámblokkoló alkalmazásnak adja ki magát. Első futtatásakor engedélyt kér a más alkalmazás felülírására, így ezt követően ez a fertőzött alkalmazás fog megjelenni.

„O” helyett „0”

Továbbra is virágzott az időszakban az adathalászat, mint az egyik legnépszerűbb módszer, különösen a homográf adathalászat. Az efféle adathalász támadások azon az elgondoláson alapulnak, hogy a bűnözők hasonló karaktereket alkalmazva egy másik weboldalnak álcázzák magukat. A legalapvetőbb homográf támadás az „o” betű helyett, a „0” szám alkalmazása (pl. g00gle.com). Annak ellenére, hogy ez a megközelítés egyszerűnek tűnik, még mindig nagyon sikeres módszernek tekinthető.

Az összetettebb homográf támadások célja a nemzetközi domain-nevekkel (IDN) való visszaélés. A fenyegetettségi szereplők olyan nemzetközi domain-neveket hoznak létre, amelyekkel meghamisítják a céltartománynevet. Amikor az IDN homográf adathalász támadások “célpontjáról” beszélünk, akkor arra a domainre utalunk, amelyet a támadók megpróbálnak megszemélyesíteni. A top tíz meghamisított domain listáján az első a gmail.com (30%), amit követ a yahoo.com (20%), a hotmail.com (16%), a myetherwallet.com (9%), a facebook.com (6%), az instagram.com(5%), a localbitcoins.com (4%), a blockchain.com (4%), a google.com (3%) és a coinbase.com (3%).