Példátlan krízist okozott itthon a FluBot androidos kártevő

Hazánkban mindeddig példa nélküli biztonsági krízist okozhat az elsőként Spanyolországban felfedezett, SMS-ben terjedő, adathalász technikákat használó Flubot malware, mely mostanra több ezer készüléket fertőzhetett meg, melyek több százezer kártékony SMS-t küldenek szét magyar számokra - az előfizetők tudta nélkül.

Mostanra rendkívüli helyzetet eredményezett Magyarországon az elsőként Spanyolországban terjedő FluBot SMS-malware hazai megjelenése. A rendkívül szofisztikált, adathalász technológiát használó malware máig óvatos becslések szerint több ezer androidos okostelefont fertőzött meg, de a kompromittált eszközök száma elérheti a százezres nagyságrendet is. A témában ma közös sajtótájékoztatót tartott az Országos Rendőrfőkapitányság és a Nemzetbiztonsági Szakszolgálathoz tartozó Nemzeti Kibervédelmi intézet (NBSZ NKI), mely szintén jól jelzi a fertőzés súlyosságát.

TÖBB EZREN JELEZTÉK A HATÓSÁGOKNAK

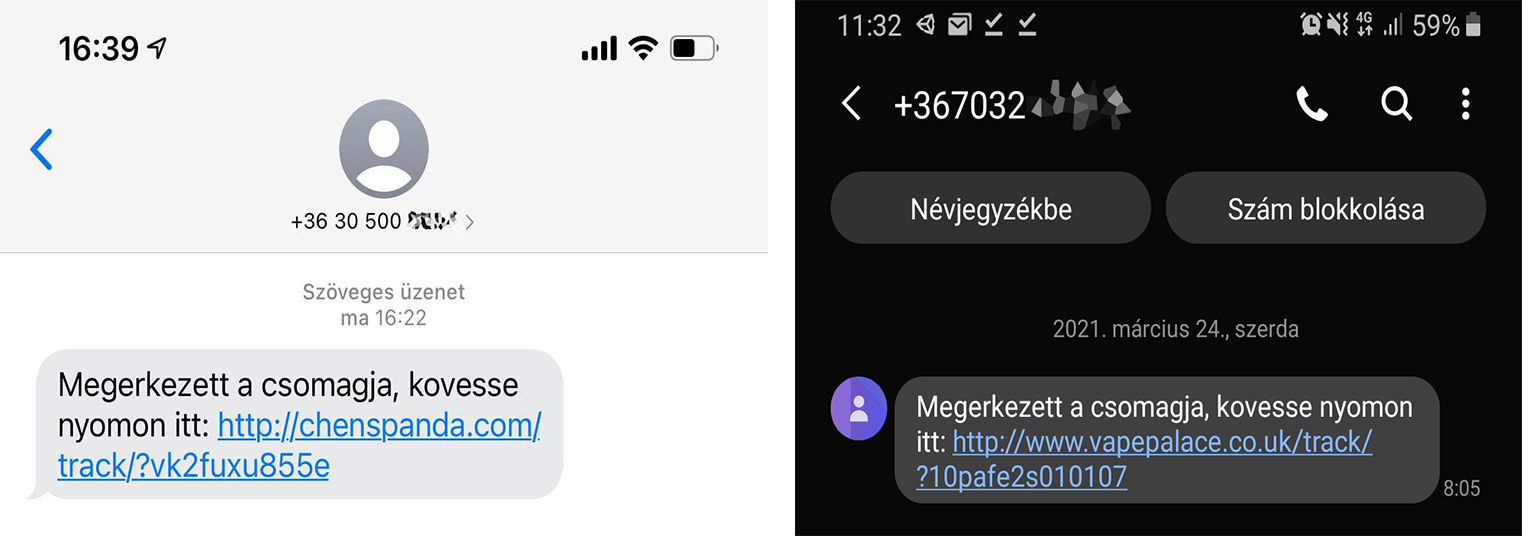

A szakszolgálat először két nappal ezelőtt adott ki riasztást az SMS-ekkel terjedő Flubotról, miután a hatóságokhoz addigra már több mint 2500 állampolgári bejelentés érkezett - ők olyan, ismeretlenektől érkező gyanús SMS-eket kaptak, melyek egy csomagkövető alkalmazás letöltésére buzdító oldalra vezettek. Az applikáció azonban egy adathalász kódot tartalmaz valójában, illetve a fertőzött készüléket egy SMS-disztribúciós zombihálózatba is bevonja.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Az NBSZ NKI a további vizsgálatokat követően tegnap megállapította, hogy a fertőzésben érintett készülékek esetén a FluBot kártevő folyamatosan figyeli a készülékeken futtatott alkalmazásokat. Amennyiben a program pénzügyi vagy kriptovalutákhoz kapcsolódó alkalmazás indítását észleli, abban az esetben az eredeti alkalmazást „elfedi” (egy ún. overlay technikával), és az eredeti alkalmazás mellett, egy az eredetihez hasonló adathalász felületet nyit meg, amely képes a felhasználói (felhasználónév, jelszó) adatok kinyerésére és továbbítására.

Az eddigi ismeretek szerint a kártevő az alábbi alkalmazások felhasználóit célozza:

- MKB Mobilalkalmazás

- K&H mobilbank

- Budapest Bank Mobill App

- OTP SmartBank

- UniCredit Mobile Application

- George Magyarország

- Kripto tőzsdék, online Kriptotárcák:

- Blockchain Wallet

- Coinbase – Buy& Sell Bitcoin Crypto Wallet

- Binance – Buy& Sell Bitcoin Securely

- Blockchain Wallet

A malware vizsgálata alapján a szervezet szerint a fenti lista változhat, ugyanis a célzott alkalmazások listája nincs előre rögzítve a kártevőben.

A kiber.blog.hu -n megjelent elemzés szerint a disztribúciós metódus alapja, hogy az eltérített böngészőből telepített alkalmazás feltölti a malware vezérlő szerverre az eszköz névjegyzékét, a szerver pedig disztributálja az SMS-küldéseket a fertőzött készülékek között. Vagyis a telefon nem a saját névjegyzékében szereplő számokra küldi ki az SMS-eket, ezért fordulhat elő, hogy szinte mindenki ismeretlen számokról kapja a fertőzött SMS-t.

A hatóságok tájékoztatása szerint a mai napig óvatos becslések szerint több százezer ilyen SMS-t küldhettek ki a megfertőzött eszközök, illetve van tudomása a hatóságoknak olyan ügyfélről, akinek a készülékéről több mint 1500 SMS ment ki. Mivel a FluBot képes teljesen elfedni az SMS-ek küldését, ezért az érintett előfizetőnek jobb esetben a szolgáltatója felhívja a figyelmét arra, hogy gyanúsan sok SMS-t küld, ezért blokkolták a számát, rosszabb esetben - ha nem korlátlan csomagot használ - csak a következő havi számlájának átvételét követően szembesülhet azzal, hogy tudta nélkül küldött ki akár több ezer SMS-t a telefonja.

A hazai mobilszolgáltatóknál tudomásunk szerint nincs kialakult protokoll egy ilyen mértékű támadásból eredő esetleges számlatartozások kezelésére. A HWSW megkereste a szolgáltatókat és a piacfelügyeletet végző Nemzeti Média- és Hírközlési Hatóságot is, hogy a fertőzés alapján keletkező fizetési kötelezettség kapcsán mi lesz az irányadó eljárás. Amint az érintettek válaszolnak, cikkünket frissítjük.

A HWSW-nek nyilatkozó szakemberek szerint a szolgáltatóknál jelenleg nem, vagy nem mindenhol üzemelnek olyan SMS spamszűrők, melyek egy ilyen jellegű támadást képesek kivédeni, mivel korábban nem volt még példa hasonló Magyarországon hasonló incidensre, és fel sem merült, hogy támadók SMS-disztribúcióval próbálnak kártékony kódot terjeszteni.

KÉSŐBB JÖHETNEK A MEGLEPETÉSEK

Ezzel összességében ugyanis még akkor is jelentős anyagi kár érheti a megfertőzött eszköz tulajdonosát, ha az internetbankos bejelentkezési adatait nem tudták megszerezni vagy nem tudtak azzal visszaélni. A hatóságok egyébként a mai sajtótájékoztatón közölték, egyelőre nem jutott el hozzájuk az illetéktelen hozzáférésből eredő konkrét káreset-bejelentés, ám elképzelhető, hogy a csalók a megszerzett banki bejelentkezési adatokkal csak később élnek vissza, netán értékesítik azokat.

Fertőzés gyanúja esetén szakértők az NBSZ NKI által is tüzetesen átvizsgált, teljesen megbízhatónak titulált, a Play Áruházban elérhető FluBot Malware Uninstall nevű app telepítését és használatát javasolják. Emellett gyanú esetén ajánlott minden olyan internetbankos hozzáférést megváltoztatni, melyek a fenti bankokhoz, pénzügyi szolgáltatókhoz köthetők.