Minden Android verziót érint egy új, aktívan kihasznált sebezhetőség

A frissen felfedezett StrandHoggal a támadók szinte korlátlan engedélyeket szerezhetnek - minden Andorid verzió érintett, a hibát pedig biztonsági szakértők szerint már aktívan ki is használják támadók.

Aktívan kihasznált, súlyos androidos sebezhetőségre hívták fel a figyelmet a Promon és a Lookout biztonsági cégek szakértői. A kutatók által StrandHoggként emlegetett sérülékenységet kihasználva malware-ek hiteles alkalmazásoknak adhatják ki magukat, miközben begyűjtik a gyanútlan felhasználók adatait - ráadásul az Android legújabb kiadását is érinti a fenyegetés.

A StrandHogg minden Android verzióra veszélyt jelent, beleértve az Android 10-et is, a kutatók szerint továbbá a Play Store-ban található, mintegy 500 legnépszerűbb alkalmazás is ki van téve a sebezhetőség jelentette veszélyeknek. A szakértők eddig 36 kártékony appot csíptek el, amelyek aktívan kihasználták a biztonsági rést, igaz ezek a Play Store-on kívülről származtak. Hab a tortán, hogy a sebezhetőség kiaknázásához a kártevőknek root jogosultságra sincs szükségük.

TELJHATALOM A KÉSZÜLÉKEN

A sérülékenység rendkívül kiterjedt hozzáférést ad az adott készüléken a támadóknak: azok a telefon mikrofonján keresztül lehallgathatják a felhasználót, a kamerával fényképeket készíthetnek, olvashatnak, illetve akár küldhetnek is SMS üzeneteket, telefonhívásokat indíthatnak és rögzíthetnek, belépési adatokat szerezhetnek meg, hozzáférhetnek a készüléken tárolt fotókhoz, egyéb fájlokhoz és kontaktokhoz, lokációadatokat gyűjthetnek, valamint a híváslistát is láthatják.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

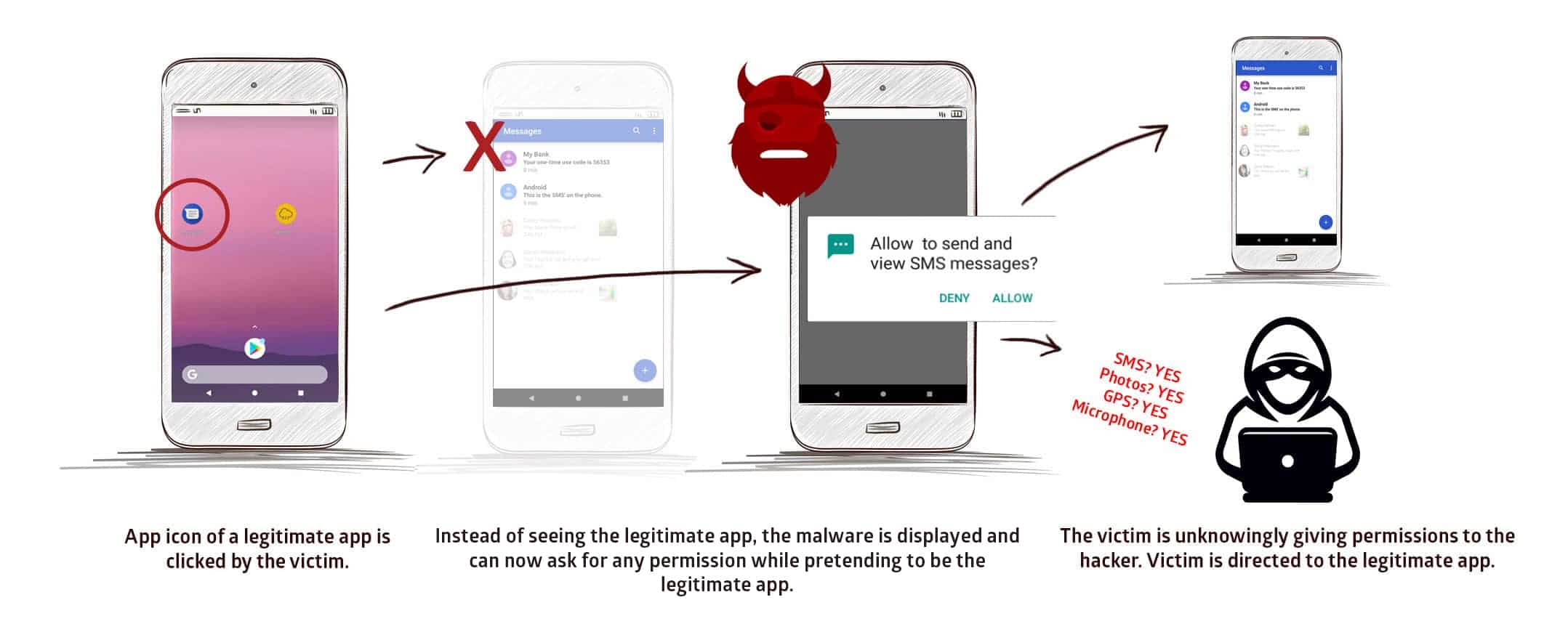

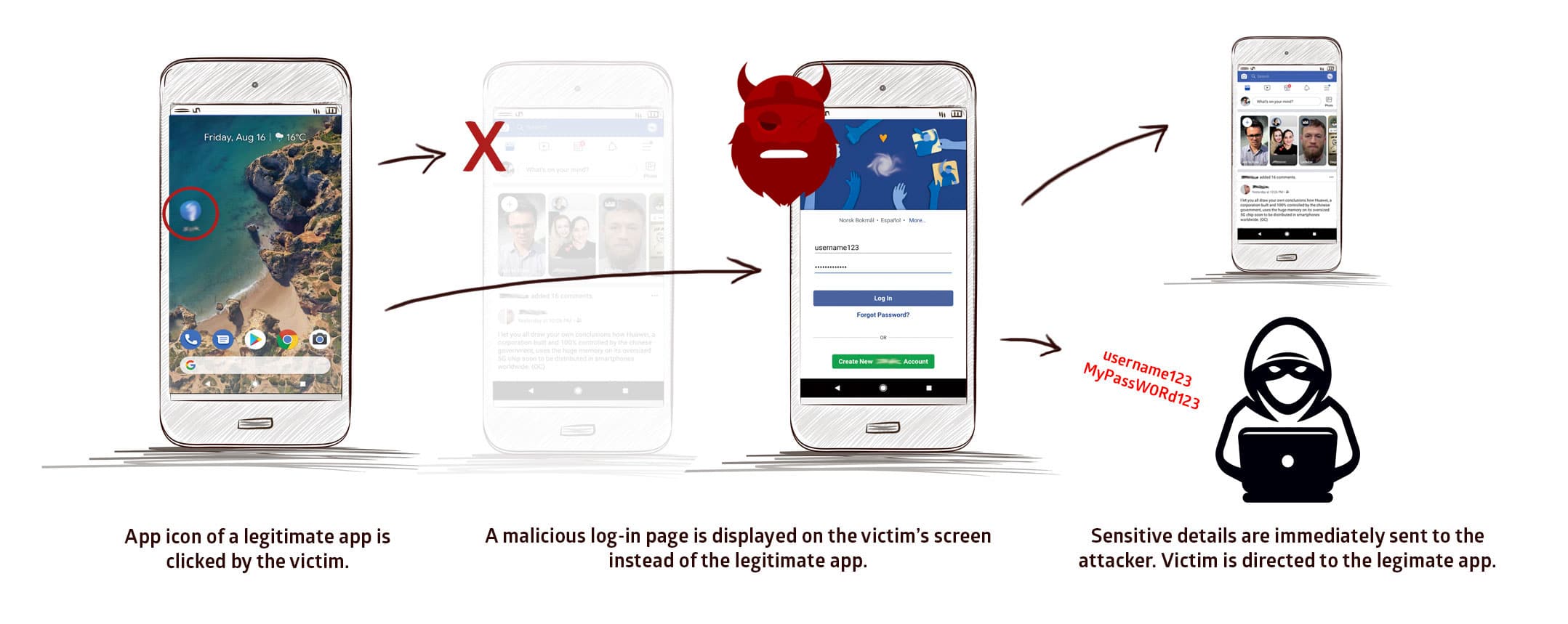

Mindehhez ráadásul maga a gyanútlan felhasználó osztja ki a megfelelő engedélyeket. A StrandHoggot kihasználva ugyanis a kártékony alkalmazás magát egy legitim appnak kiadva kérhet különböző alkalmazásengedélyeket, amelyet sok felhasználó, abban a hitben, hogy egy széles körben használt, hiteles app igényli azokat, meg is ad. A támadások során ráadásul a kutatók szerint az elkövetők jellemzően csak olyan engedélyekért folyamodnak, amelyek egyébként is illeszkednek a (vélt) app profiljához, így nem keltenek gyanút a felhasználókban. A sebezhetőség lehetővé teszi továbbá, hogy mikor a felhasználó a hiteles app ikonjára bök, ahelyett egy kártékony verzió jelenjen meg, amely aztán a megadott belépési adatokat és egyéb érzékeny információkat a támadók szervereire továbbítja.

A StrandHogg azért is egyedülálló, mert a fenti, összetett támadásokra root jogosultságok nélkül ad lehetőséget. A hiba a Promon szerint az Android multitasking rendszerében gyökerezik, egész pontosan annak "taskAffinity" opciójában, amely bármely app számára lehetővé teszi, hogy tetszőleges identitást vegyen fel a multitasking rendszerben - beleértve a malware-eket is.

A kártevő, amelyet a kutatók megvizsgáltak nem a Google Play-ből származott, ugyanakkor olyan rosszindulatú telepítőappokkal került a készülékekre, amelyek már a Google hivatalos alkalmazásboltjából voltak elérhetők. Ahogy a vállalat rámutat, ezeket a telepítőket a keresőóriás azóta törölte felületéről, ugyanakkor a hasonló, potenciálisan veszélyes alkalmazásoknak továbbra is sokszor sikerül átcsúszniuk az alkalmazásbolt védvonalain - elég az idén augusztusban elcsípett CamScannerre gondolni, amely 100 millió letöltést tudhatott maga mögött.

Lysemose Hansen, a Promon műszaki igazgatója szerint az aktívan kihasznált sebezhetőség a platformon eddig példátlan mértékű károkat okozhat - ennek előszele, hogy a fentebb említett 36 aktív kártevő között a szakértők a BankBot trójai különböző variánsait is megtalálták, amely kifejezetten pénzügyi adatok begyűjtésére szakosodott.

A cég szerint kutatása a Pennsylvania Állami Egyetem 2015-ös tanulmányára épít, amelyben az egyetem szakértői már elméleti síkon körbejárták egy hasonló sérülékenység lehetőségét az Android rendszerben - akkor azonban a Google nem találta súlyosnak a problémát, amely mint látható, máig meg is maradt a platformon. A Promon mindenesetre most kézzel fogható bizonyítékot is talált a sérülékenység jelentette súlyos veszélyekre. A Google az Ars Technicának nyilatkozva az eset kapcsán mindössze annyit mondott, a hasonló fenyegetések ellen a Google Play Protect védelmet nyújt - mindenesetre már maga is vizsgálódik az ügyben.