Ugyanaz a biztonsági rés sújtja WhatsAppot és a Telegramot

A hibát kihasználva illetéktelenül módosíthatók az appokban küldött médiatartalmak.

Két népszerű androidos csevegőalkalmazásban is biztonsági rést fedeztek fel a Symantec biztonsági szakértői, amellyel az appokban küldött-fogadott médiafájlok hozzáférhetők és akár módosíthatók is lehetnek a felhasználók tudta nélkül. A sérülékenység a Telegram és a Whatsapp chatalkalmazásokat érinti, amelyek összesen több mint 1,5 milliárdos felhasználóbázist tudhatnak magukénak. Az ügyet súlyosbítja, hogy mind a két app egyebek mellett épp a biztonságos üzenetváltáshoz használat végpontok közötti titkosításáról ismert, ami hamis biztonságérzetet adhat a felhasználóknak.

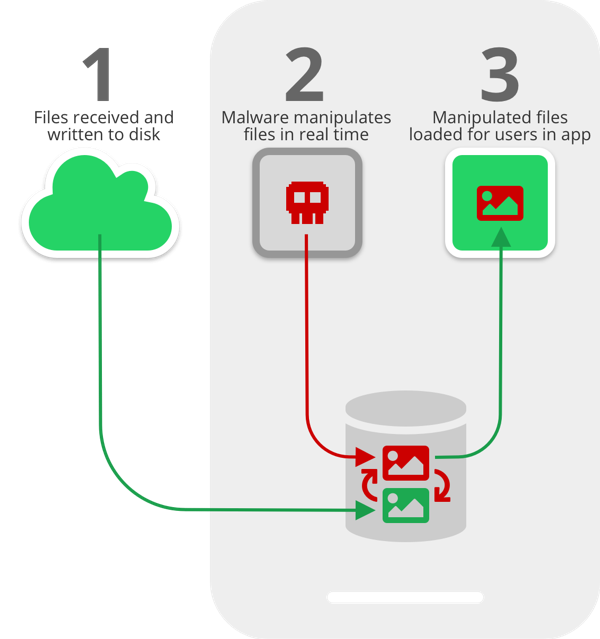

A hibát a szakértők Media File Jacking néven emlegetik, az a WhatsAppot alapértelmezetten, a Telegramot pedig bizonyos beállítások mellett érinti, ugyanakkor mindkettőt csak Android platformon. A sérülékenység akkor használható ki, mikor az érkezett médiatartalmakat az appok éppen a tárolóra írják, illetve amikor azokat a chat felhasználói felülete betölti a megjelenítéshez. Ezekben az időszakokban a Symantec szerint rosszindulatú feleknek is lehetőségük nyílik hozzáférni a fájlokhoz, a felhasználó számára észrevétlenül. A biztonsági réssel akár érzékeny vállalati dokumentumok, számlák is módosíthatók, miközben a fogadó fél végig abban a tudatban marad, hogy azok teljes egészében a megbízható küldőtől származnak.

A Telegram esetében a "Save to Gallery" funkció bekapcsolása nyit utat a potenciális támadások előtt: az alkalmazás ugyanis ilyenkor alapértelmezetten a más appok (például a galériaalkalmazás) által is hozzáférhető, külső tárterületre menti a kapott tartalmakat, ahelyett, hogy a kizárólag általa elérhető tárolót használná. WhatsApp esetében ez az alapértelmezett beállítás. A támadók által használt malware-nek így szinte csak a WRITE_EXTERNAL_STORAGE, azaz a külső tároló írását lehetővé tevő engedélyre van szükségük az adott androidos telefonon - utóbbi pedig nem különösebben feltűnő kérelem, a kutatók szerint a felhasználók készülékein átlagosan az appok fele rendelkezik vele.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Az engedély birtokában aztán a kártékony szoftver monitorozhatja a külső tárolót, és ha az üzenetküldőkhöz kapcsolható médiatartalmakat észlel, a fenti időablakokban észrevétlenül meg is kezdheti azok módosítását. A kutatók több lehetséges módszert is demonstráltak a hiba kihasználására, ilyen volt a képmanipuláció, a támadás során a küldött fotókon automatikusan azonosították az arcokat, amelyeket más arcokkal helyettesítettek - de jóval súlyosabb problémát jelenthet a fizetési információk módosítása, mikor egy számla adatait írják át, majd veszik rá vele a címzettet, hogy a támadók címére indítson fizetést. Lehetőség van emellett a hangüzenetek módosítására is.

A kutatók szerint a sérülékenység jelentette veszélyek kivédése érdekében érdemes kikapcsolni a külső tárolóra való mentést. Ez a Telegram esetében az említett "Save to Gallery" lekapcsolását, a WhatsAppnál pedig a Chats menüpont alatt található "Media Visibility" kikapcsolását jelenti.