Kritikus hibát javított WebLogic szerverében az Oracle

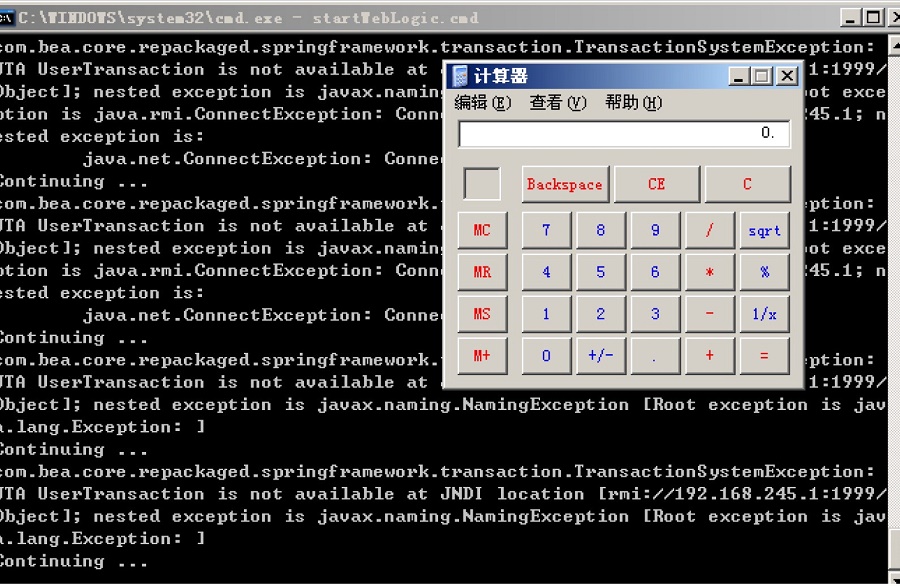

A zero-day sebezhetőség rosszindulatú kód futtatását is lehetővé tette a szerveren, bármilyen azonosítás nélkül.

A Mozilla után most az Oracle foltoz aktívan kihasznált biztonsági rést. A vállalat sürgős, soron kívüli patch-et adott ki WebLogic Java appszerveréhez, amely egy kritikus, kódfuttatást is lehetővé tevő sérülékenységet javít.

A zero-day hibára a kínai KnownSec 404 biztonsági szakértői hívták fel a figyelmet, akik idén áprilisban szintén felfedeztek egy hasonló bugot WebLogicban, amelyet a vállalat akkor gyorsan orvosolt is. A legújabb biztonsági rést kihasználva azonban az áprilisi patch is megkerülhető, a kutatók szerint pedig azt támadók jelenleg is aktívan kihasználják, noha úgy tűnik csak a JDK 1.6.x kompatibilis szerverek ellen. Az aktív támadásokat az Oracle nem erősítette meg saját jelentésében.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A CVE-2019-2729 kódszámmal bélyegzett sebezhetőség rendkívül súlyos, a CVSS (Common Vulnerability Scoring System) skálán 10-ből 9,8 pontot ítéltek neki a biztonsági szakértők. Egy deszerializációs biztonsági résről van szó, amely két, webalkalmazásban, a wls9_async_response-ban és a wls-wsat.war-ban gyökerezik, amelyeket a WebLogic alapértelmezetten online elérhetővé tesz. A hiba bármilyen azonosítás nélkül lehetővé teszi rosszindulatú kód futtatását a megcélzott WebLogic szerveren. A ZDNet szerint ráadásul, miután nincs szükség azonosításra, a bugon keresztül automatizálhatók is a támadások.

A sebezhetőség nagyon hasonlít az áprilisban, illetve egy korábban, 2017-ben felfedezett biztonsági hibára, amelyek az Ars Technica szerint ugyancsak a wls-wsat komponens gyengeségeit használták ki. Azt egyelőre nem tudni, hogy a támadók a sérülékenységeket kihasználva milyen károkat okoztak, a két évvel ezelőtti esetben ugyanakkor javarészt kriptobányász programok telepítésére használták azokat. A lap által idézett Johannes Ullrich, a SANS Technology Insitute szakértője szerint az Oracle a deszerializációs hibákat egyenként, különböző érintett alkomponensek feketelistázásával orvosolja - ez ugyanakkor a kutató szerint nem zárja ki a lehetőségét, hogy a későbbiekben további hasonló sebezhetőségláncok bukkannak fel a termékben.

A KnownSec 404 szakértői ezúttal is jelezték a CVE-2019-2729 sebezhetőséget az Oracle felé, a vállalat pedig a napokban tempósan ki is adta a szükséges javítást.