A phishing nagy részét kiszűri a kétlépcsős azonsítás

Az online botok által indított támadások ellen pedig biztos védelmet nyújt - derül ki a vállalat nemrég közzétett kutatásából.

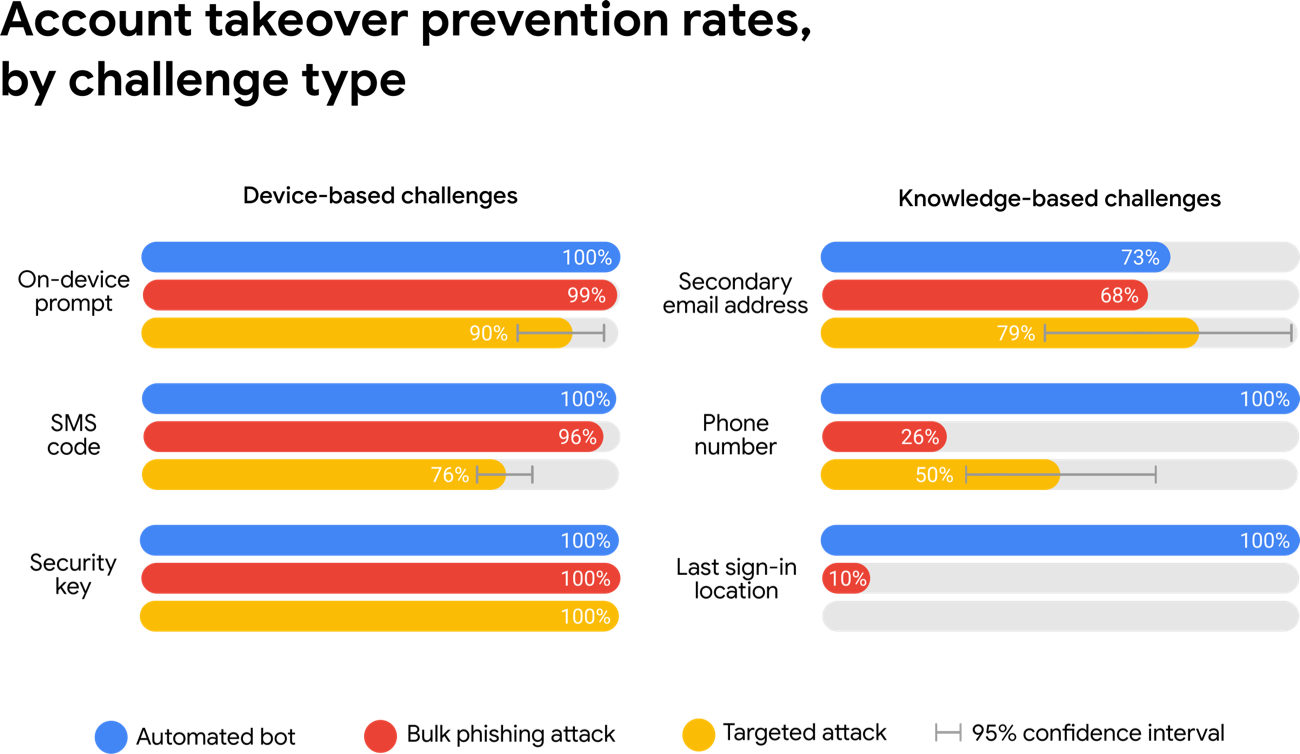

A kétlépcsős beléptetés fontosságát az online szolgáltatásokat nyújtó vállalatok fáradhatatlanul mantrázzák - nem véletlenül. A második azonosítási faktor jelentette plusz biztonság ugyanis korántsem elhanyagolható, ahogy arra a Google, New York Egyetem és a Kaliforniai Egyetem közös kutatása is rámutat. A trió a széles körű, illetve a célzott támadásokat is górcső alá vette egy éves kutatásában, amelyből kiderül, a Google fiókok esetében legalábbis a kétlépcsős beléptetés az automatizált, botokkal végzet támadások 100 százalékát kiszűri, illetve a tömeges phishing akciók 99 százalékát is segít kivédeni. A célzott támadásoknak 66 százalékát segít meggátolni a kétfaktoros azonosítás valamely formája.

Ilyenek a különböző megerősítési kérelmek is: a legtöbben biztos találkoztak már hasonlóval, mikor egy új eszközről, netán egy addig nem látogatott régióból bejelentkezve a szolgáltatás emailben vagy egyéb értesítés formájában további bizonyítékot is kér a felhasználó azonosítására. Ehhez persze szükség van az adott szolgáltatáson kívül elérhetőségre is, ez a Gmail esetében jellemzően a felhasználó telefonszáma, amelyre a cég megerősítő SMS-t küld a kétes eredetű bejelentkezéseknél.

Az SMS-ben küldött kódok ugyancsak kivédtek minden, automatizált botok által indított támadást, a tömeges phishing esetében pedig 96 százalékos volt a hatékonyságuk. A célzott támadásoknak utóbbi megoldás mintegy 76 százalékát tudta kiszűrni. Ennél hatékonyabbnak bizonyultak az SMS-t helyettesítő, telefonra, vagy egyéb készülékre küldött megerősítő értesítések, amelyek az automatizált támadások egészét, a tömeges phishing 99 százalékát, és a célzott támadásoknak is mintegy 90 százalékát el tudták csípni.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Amennyiben nincs megadva telefonszám, a vállalat másodlagos adatokra támaszkodik, mint például a felhasználó utolsó ismert bejelentkezési pozíciója - bár ez a botok ellen továbbra is hatékony, phishing támadásoknál már jóval kevésbé, az érték akár 10 százalékig is visszaeshet, miután utóbbiaknál a támadók sokszor sikeresen veszik rá a felhasználókat további, azonosításra alkalmas információk megadására. Hasonló a helyzet a célzott támadásoknál is.

Persze ahogy kapcsolódó blogposztjában a Google is rámutat, a hasonló biztonsági megoldásoknak árnyoldala is akad - épp ezért nem teszi azt kötelezővé minden belépésnél. A vállalat szerint ugyanis a plusz faktorok számottevően növelik annak a kockázatát, hogy a felhasználó kizárja magát a fiókjából. A cég kísérletei során a felhasználók 38 százaléka épp nem fért hozzá telefonjához, mikor a Google belépési értesítést küldött számára, 34 százalékuk pedig elfelejtette másodlagos email címét. Persze ilyenkor még mindig lehetőség van egy korábban már megbízhatónak jelölt eszközről (és ismert lokációról) bejelentkezni.

Csak a hardverkulcs közelít a biztos védelemhez

Ahogy a fentiekből már kiderült, a legkomolyabb veszélyt a célzott támadások jelentik. Ezek megfékezésére a Google a felbérelhető online bűnözőcsoportok tevékenységét is figyelemmel kíséri - utóbbiak egyébként jellemzően nagyjából 750 dollár ellenében vállalják egy-egy Google-fiók feltörését. A művelethez főként spear phishing támadásokat használnak, azaz magukat a felhasználók egy-egy családtagjának, ismerőseinek, netán magának a Google-nek kiadva próbálják tőlük kicsalni bejelentkezési adataikat. Ha pedig nem járnak sikerrel, akár további egy hónapon keresztül is folytathatják a próbálkozást.

Szerencsére a hasonló támadások ritkák, a Google szerint egymillióból egy felhasználót fenyeget ilyen veszély - és persze őket sem véletlenszerűen választják ki a támadók. A cég mindenesetre azon felhasználók számára, akik akár munkájukból adódóan különösen érzékeny adatokkal dolgoznak, és fokozottan ki vannak téve célzott adatlopás veszélyének, Advanced Protection Program kezdeményezését ajánlja, amely fizikai hardverkulcsot követel meg a bejelentkezésekhez. Persze mint a közelmúltban kiderült, a Google Titan hardverkulcsai sem bombabiztosak, legalábbis azok Bluetooth-os kiadásai: a kulcsokban felfedezett sebezhetőséggel az eszköz néhány méteres körzetében lehetőség nyílik eltéríteni a beléptetés második lépcsőjét, ha a támadó a többi bejelentkezési adatot ismeri. A vállalat szerint mindenesetre eddig azon felhasználók közül, akik kizárólag biztonsági kulccsal lépnek be fiókjukba, egyetlen egy sem esett áldozatul célzott phishing támadásnak.