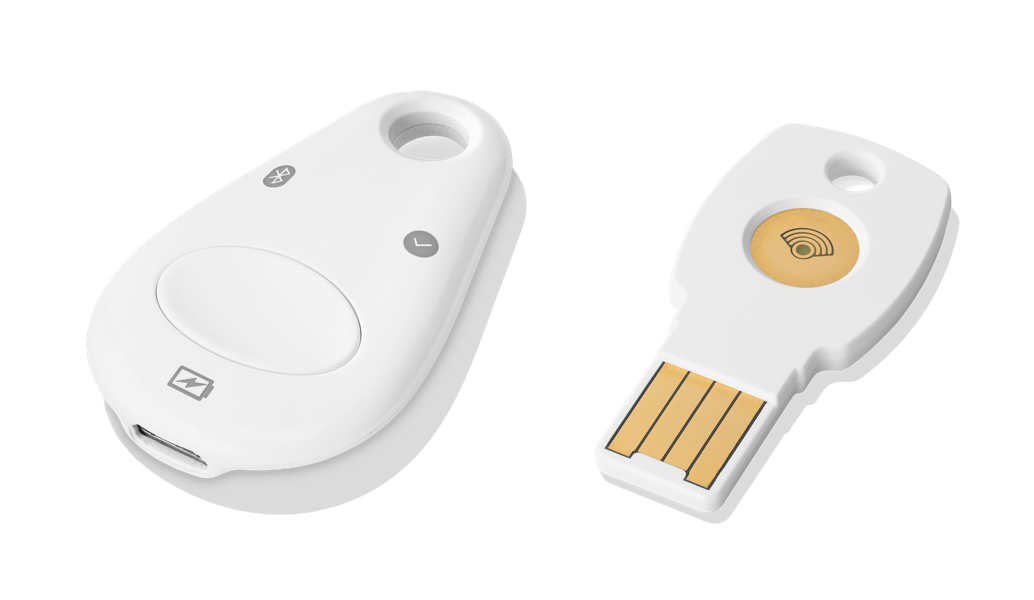

Sebezhetők a Google Titan biztonsági kulcsai

Legalábbis a Bluetooth-os verzió, a vállalat az érintett eszközöket lecseréli - phishing támadások ellen ugyanakkor a cég szerint így is megfelelő védelmet biztosítanak az eszközök.

Mégsem bombabiztos a Google Titan biztonsági kulcsa, a vállalat arra figyelmeztette felhasználóit, hogy a kétfaktoros beléptetéshez használt eszköz Bluetooth LE-re támaszkodó verziója biztonsági hibát tartalmaz, amely lehetővé teszi a közelben lévő támadók számára, hogy a kulccsal, vagy az azzal megnyitni kívánt eszközzel kommunikáljanak. A Google vonatkozó blogposztja szerint a hiba a Titan kulcsok rosszul konfigurált Bluetooth párosítási protokolljaiból ered, annak kihasználásához pedig a támadónak az érintett eszköz közelében kell lennie, attól legfeljebb 9 méter távolságra - amennyiben ez a feltétel teljesül, az eszközök hibái kétféle módon is támadhatók.

Az elsőnél, a kétfaktoros bejelentkeztetés második lépését téríti el a támadó. A Titan kulccsal védett fiókoknál a felhasználónak az eszközön lévő gombot kell megnyomnia a kulcs bekapcsolásához, illetve a beléptetés második lépésének teljesítéséhez - ha egy rosszindulatú fél eközben az eszköz közelében tartózkodik, lehetősége van csatlakozni ahhoz, mielőtt a biztonsági kulcs maga kapcsolódna az adott számítógéphez. A kapcsolatot kihasználva a támadó saját eszközén is végrehajthatja a beléptetés második lépcsőjét - persze amennyiben korábban a felhasználó többi bejelentkezési adatát, azaz felhasználónevét és jelszavát már megszerezte.

A második módszernél a harmadik félnek saját eszközét van lehetősége a Bluetooth-os biztonsági kulcsnak álcázni, és kapcsolódni a célpont számítógépéhez, mikor az a Titan kulcs gombját megnyomja. Miután a kapcsolat létrejött, a támadó saját készülékét többek között Bluetooth billentyűzetként és egérként is feltüntetheti, így hozzáférést szerezve a támadott géphez, netán okostelefonhoz.

Introvertáltak az IT-ban: a hard skill nem elég Már nem elég zárkózott zseninek lenni, aki egyedül old meg problémákat. Az 53. kraftie adásban az introverzióról beszélgettünk.

A sérülékenység csak a Bluetooth-os kulcsokat érinti, az eszközök tulajdonosainak a Google pedig azt ígéri, ingyenesen lecseréli a sebezhető kulcsokat. Addig is azonban a keresőóriás azt javasolja, a felhasználók továbbra is használják a hibás eszközöket is, ugyanis azok elsődleges funkciójukat, vagyis az adathalász támadások elleni védelmet így is betöltik - arra azonban érdemes figyelni, hogy ha egy mód van rá, belépéskor ne legyenek ismeretlenek a felhasználó 9 méteres körzetében. A phishing fenyegetések ellen a cég szerint továbbra is a fizikai kulcsok jelentik a legbiztosabb védelmet, így főként üzleti környezetben még mindig jobb a fenti sérülékenységeket tartalmazó kulcsot használni, mint kevésbé biztonságos második belépési faktorra váltani (pl. SMS) - netán kikapcsolni a kétlépcsős azonosítást.

Az iOS 12.2 felhasználóknak a Google továbbá azt ajánlja, belépés után a beállítások között azonnal töröljék a kulcs párosítását, a műveletet pedig a cserekulcs érkezéséig minden belépésnél ismételjék meg. Az iOS 12.3-mal az érintett kulcsok már nem lesznek használhatók. Android esetében is ugyanígy ajánlott a párosítás gyors törlése, a rendszer júniusi biztonsági frissítése ugyanakkor már automatikusan leválasztja majd az érintett biztonsági kulcsokat.