Kormányzati célpontokat támadott a TeamViewer-re építő malware

A malware-kampány során az elkövetők több európai nagykövetséget is célba vettek, vélhetően pénzügyi adatokra vadásztak.

Kormányzati célpontokra fókuszáló malware-kampányt csíptek el a Check Point biztonsági kutatói, amelynek során a ismeretlenek a TeamViewer szoftver kártevőkkel megtoldott verzióját vetették be a támadásokhoz. A kutatók szerint a célpontok között egyebek mellett több európai nagykövetség, illetve pénzügyi hatóság képviselői is ott voltak.

A támadásokat az elkövetők egy rosszindulatú email-csatolmánnyal indították, amelyet egy az Egyesült Államok kormányzatától származó, titkos dokumentumnak álcáztak. Utóbbi fájlban rejtették el az ismert TeamViewer távoli hozzáférési szoftver trójaivá alakított verzióját, amellyel aztán teljes kontrollt szerezhettek az áldozat számítógépe fölött.

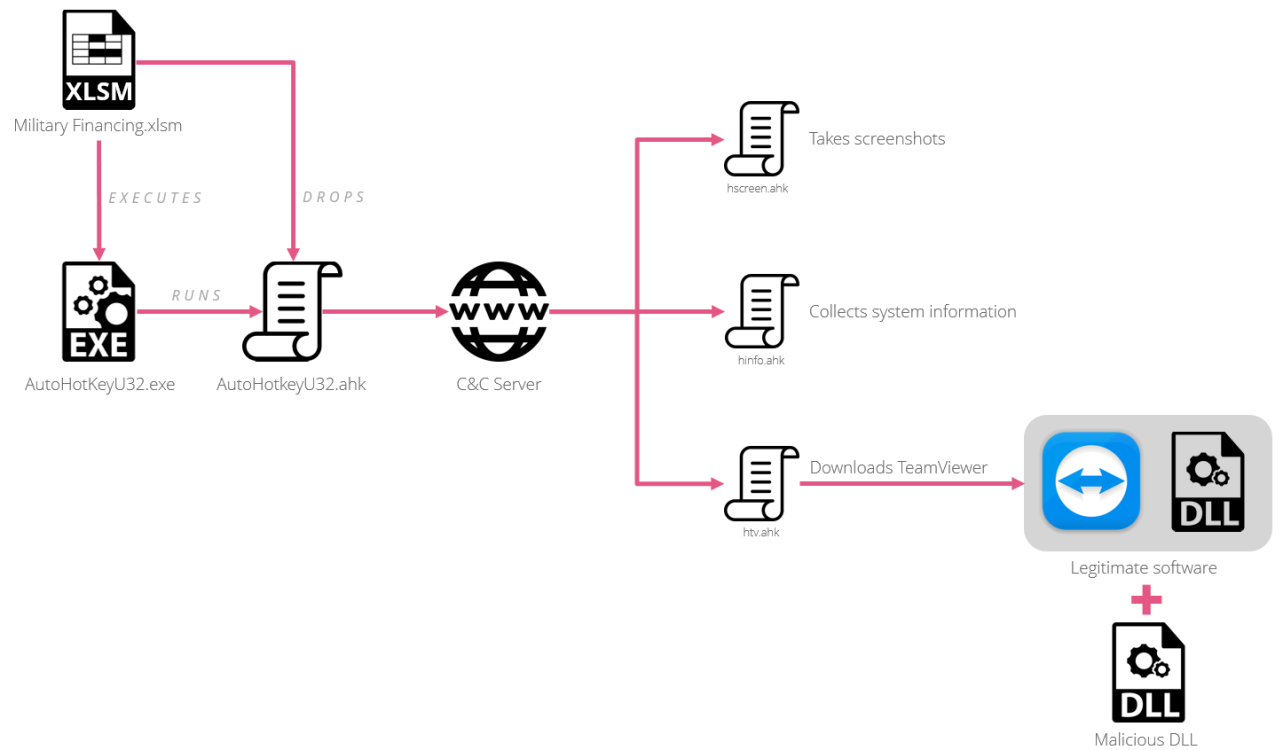

Az akcióban használt, fertőzött csatolmány egy Excel dokumentum, amely kártékony makrókkal operál. Amennyiben az áldozat bekapcsolta a makrókat a táblázatkezelőben, a dokumentum háttérben automatikusan kicsomagolja az népszerű AutoHotkey billentyűmakró-szoftver egy egyébként teljesen legitim verzióját, majd azon saját AHK scriptjeit kezdi futtatni. Utóbbi kapcsolatba lép a támadók vezérlőszerverével, amelyről aztán igény szerint további scripteket tölthet le és hajthat végre.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Ezekből a kártevő mindjárt hármat is begyűjt, amelyek a következő lépcsőben lépnek működésbe: az első egy képernyőképet készít az áldozat gépéről és feltölti a szerverre, a második pedig a felhasználónevet és a számítógép adatait továbbítja. A harmadik script tölti le a TeamViewer kártékony verzióját, amelyet elindít, bejelentkezési adatait pedig ugyancsak elküldi a szerver felé. A támadók a TeamViewert a DDL side-loading eljárással töltik be, amelynek hála az több plusz funkciót is kap, egyebek mellett teljesen el tudja rejteni működését a felhasználó elől, illetve további EXE és DLL fájlok továbbítását és végrehajtását is lehetővé teszi.

A biztonsági szakértők a támadók vezérlőszerverén talált képernyőképek alapján tudták beazonosítani az áldozatok egy részét. Eszerint az elkövetők olaszországi, nepáli, guyanai, kenyai, libériai, libanoni, illetve a Bermuda szigetcsoporton lévő célpontokat is támadtak - de a teljes lista ennél jó eséllyel számottevően hosszabb. A kutatók már tavaly is találkoztak hasonló, AHK scriptekre támaszkodó támadási módszerekkel, amelyek mögött vélhetően azonos támadók állnak. A szakértőknek sikerült találni egy a támadásokkal, vagy legalábbis az azokban használt eszközökkel összefüggésbe hozható felhasználót, aki több online fórumon is jelen van, EvaPiks név alatt - az általa az egyik fórumon javasolt makró kódrészletet a támadások során is felhasználták. Arról egyelőre nem lehet biztosat tudni, hogy az akcióval az elkövető vagy elkövetők pontosan milyen információkra vadásztak, ugyanakkor jó eséllyel pénzügyi adatokat igyekeztek begyűjteni a kormányzati célpontoktól.