Tetszőleges kódfuttatást engedő sebezhetőséget foltozott a LibreOffice

Az Apache OpenOffice-ból még nem gyomlálták ki a biztonsági rést.

Tetszőleges kódfuttatást lehetővé tevő biztonsági rés bukkant fel két népszerű, nyílt forrású irodai szoftvercsomagban, az ingyenesen elérhető LibreOffice-ban és az Apache OpenOffice-ban is. A hibát Alex Inführ biztonsági szakértő fedezte fel, múlt pénteken pedig nyilvánosságra is hozta, illetve a sérülékenység kihasználásának menetét is lépésről lépésre bemutatta, a nyílt forrású irodai szoftver 6.1.2.1-es verzióján. A hiba a szoftverek Windowsra és Linuxra készült kiadásait is érinti, a LibreOffice csapata már kigyomlálta azt a legújabb verzióból.

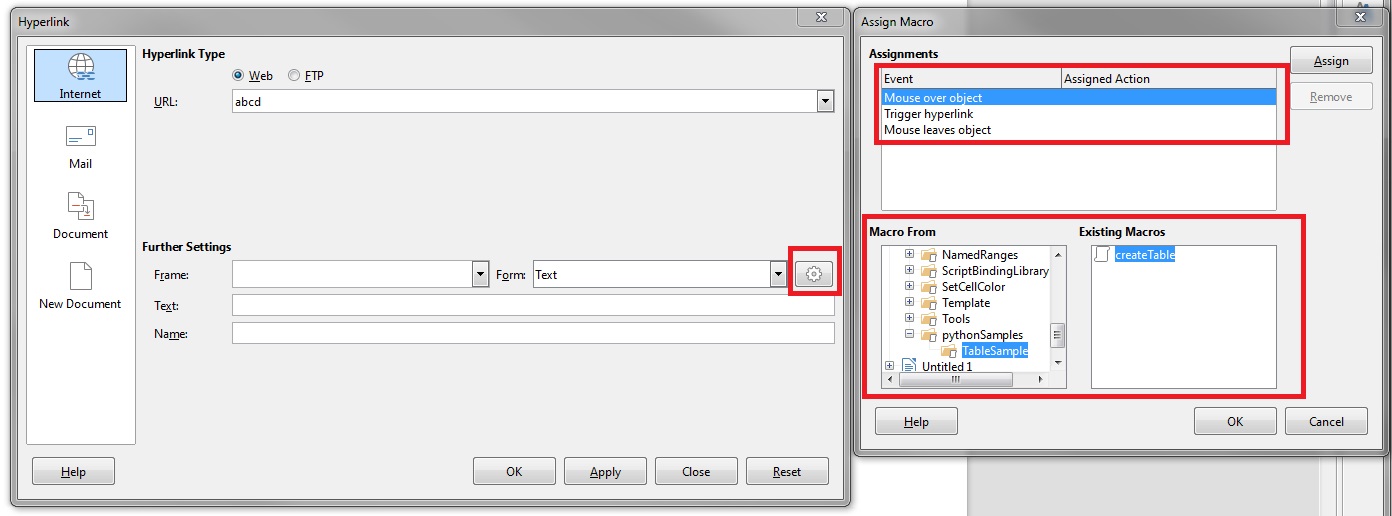

Az októberben felfedezett sebezhetőséget kihasználva a potenciális támadók egy megfelelően preparált ODT dokumentummal észrevétlenül futtathatják saját kódjaikat a rendszereken. A támadásoknak az irodai szoftver hiperhivatkozás-beillesztő funkciója enged(ett) utat, annak segítségével ugyanis lehetőség van a dokumentumokba Python scriptekre, vagy a LibreOffice nevezéktanát használva eventekre mutató linkeket is beilleszteni, amelyek ráadásul a kattintás helyett igény szerint "mouseoverrel" is indíthatók, azaz elég a kurzort elhúzni a beillesztett hivatkozás fölött. A helyzetet súlyosbítja, hogy az adott script futtatásáról az irodai szoftver semmilyen formában nem figyelmeztet, így a háttérben az észrevétlenül munkához láthat.

Az igazi veszélyt azonban a szoftvercsomagban lévő, úgynevezett "path traversal" sérülékenység jelenti, amely lehetővé teszi, hogy a fenti scriptek ne csak a LibreOffice által kijelölt könyvtárból, de bármilyen más, a számítógépen lévő forrásból is futtathatók legyenek - továbbra is felugró figyelmeztetés nélkül. A szakértő a hibát kihasználva egy, a látszólag üres ODT dokumentum teljes egészét lefedő hivatkozással el tudta indítani a Windows számológép alkalmazását - illetve egyéb, tetszőleges parancsokat is kioszthatott.

USA Tech Hub: ahonnan a passzátszél fúj Minden, ami a technológiai szektorban történik, jellemzően az USA-ból indul.

A LibreOffice csapata felé először Inführ a hagyományos bugzilla rendszeren keresztül jelezte a biztonsági rést, ezt a jelentést ugyanakkor a csapat rövid úton le is zárta - mint kiderült, a sebezhetőségek kapcsán jobb emailben felvenni a kapcsolatot a csapat megfelelő tagjaival. Miután ez megtörtént, a sérülékenységet gyorsan orvosolták a LibreOffice fejlesztői, a jelentést követően nem egész két héttel kiadott frissítésben már nem volt kihasználható a fenti sebezhetőség. A szakértő ezután számolt be nyilvánosan is a biztonsági résről.

A bug azonban az Apache OpenOffice-ban is megtalálható, annak jelenlegi legfrissebb, 4.1.6-os verziója még mindig sebezhető, igaz, a bug itt valamivel kisebb mozgásteret ad a támadóknak. Ennek ellenére érdemes lehet a javításig kikapcsolni az irodai szoftverben a Python támogatását, ami a telepítési könyvtárban a pythonscript.py törlésével, vagy ideiglenes átnevezésével egyszerűen megtehető. Egyelőre nincs arra utaló jel, hogy támadók a sebezhetőségeket aktívan kihasználták volna.