Csupán három hardveres javítást hoznak a "Cascade Lake" Xeonok

A bővülő sebezhetőség-sor három tagja kap szilíciumba öntött javítást, a többinél marad a szoftver.

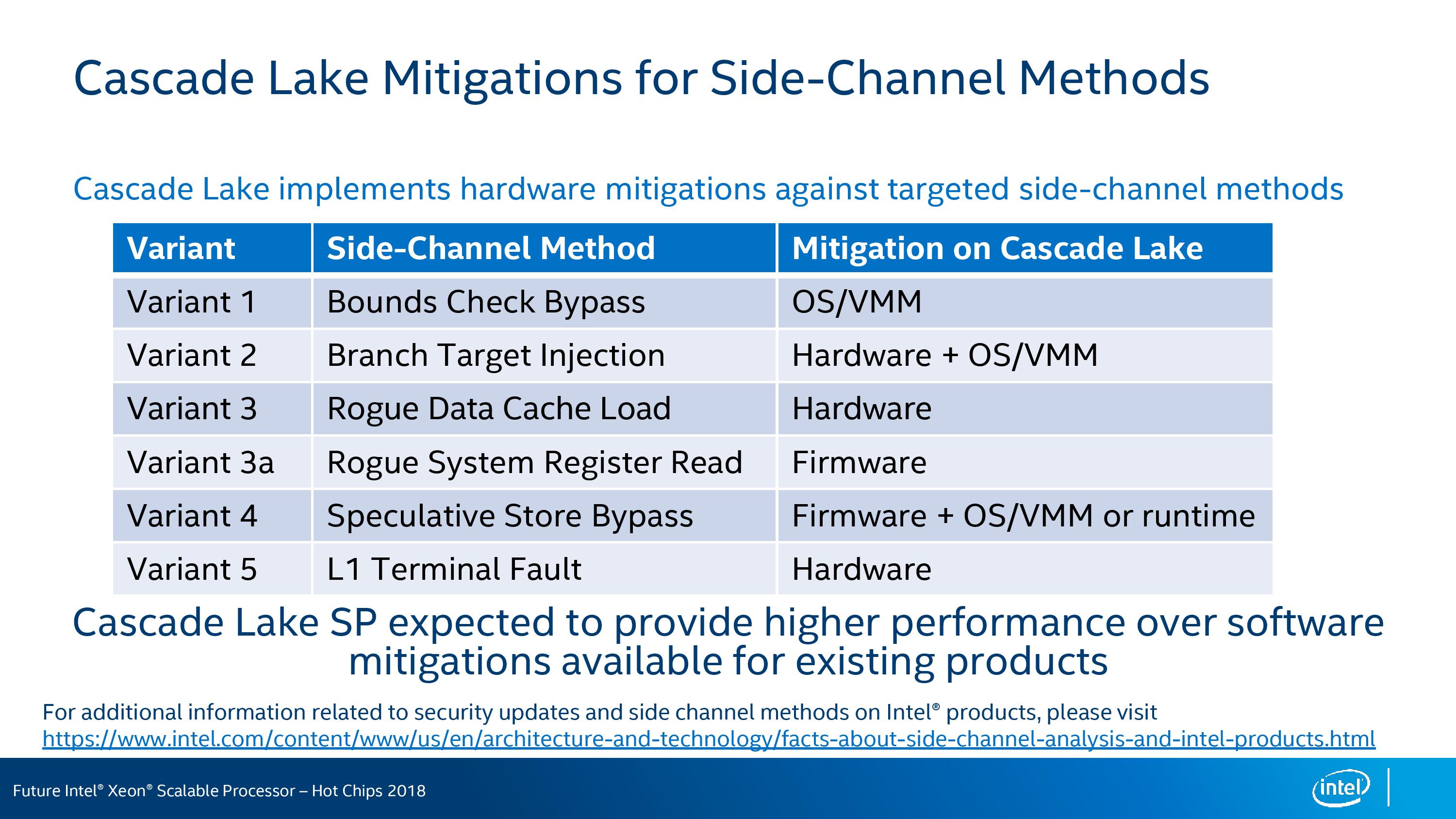

Kiderült, hogy milyen side-channel védelemmel érkeznek az év utolsó negyedévére datált, Cascade Lake kódnevű Xeon processzorok. Az Intel a Hot Chips 2018 rendezvényt kihasználva ejtett szót az egyes javításokról, amelyek egy része a korábbi híreknek megfelelően mikroarchitektúrálisan, vagyis tranzisztorszinten (in-silicon) kerül bele a hamarosan megjelenő CPU-kba. A módosításoknak hála a szerverprocesszorok bármilyen szoftveres patch nélkül is immúnisak lesznek a Spectre és társainak bizonyos variánsaival szemben, miközben a végrehajtás tempója csupán elhanyagolható mértékben csökken majd.

Ennél kevésbé jó hír,hogy a Spectre 1 esetében marad az operációs rendszer/VMM (Virtual Machine Manager) szintű javítás, amely kódtól függően néhány százalékos lassulást eredményez. A Spectre 2 esetében hardveres és OS/VMM javítást egyaránt kínál az Intel, arról azonban egyelőre nincs információ, hogy mindez a gyakorlatban milyen hatással lesz a számítási tempóra. A kombinált foltozás a hiba bonyolultságából adódhat. A branch target injection néven is ismert rés esetében ugyanis a támadó a rendkívül komplex indirekt elágazás-előrejelzést kihasználva "mérgezheti meg" a végrehajtást. Egy ilyen támadást jól összeállítva a delikvens a spekulatív elven működő architektúrával kódokat futtathat le, amelyek azonosító nyomokat hagyhatnak a gyorsítótárban. Ennek segítésével érzékeny adatok is kinyerhetőek a memóriából, akár a kernel védett területéhez is hozzáférhet a támadó.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A Meltdown néven elhíresült hármas számú side-channel támadást tisztán hardveres szintén tömi be a gyártó. Az Intel és ARM egyes mikroarchitektúráit érintő hiba ehetővé teszi, hogy egy "user" jogosultságú kód ki tud olvasni a kernel memóriájából információt (vagy vendég operációs rendszer a hypervisoréból). Ez nagyon komoly problémának számít, nem véletlen, hogy a Linux közösség a bejelentést követően a legmagasabb prioritással kezelte a probléma szoftveres javítását. A Cascade Lake processzoroktól kezdve erre többet nem lesz szükség, miközben (állítólag) a teljesítmény is csak elhanyagolható mértékben szenved csorbát.A fenti ábrán 3a-val jelölt támadási vektor esetében marad a firmware-alapú, a 4-nél pedig a firmware+OS/VMM kombinációjú védelem, az Intel arról egyelőre nem beszélt, hogy ezek mely jövőben fejlesztéssel kaphatnak hardveres javítást. Ezekkel szemben a közelmúltban publikált Spectre 5 mikroarchitektúrális javításban részesül, bár azt egyelőre nem tudni, hogy ez mindhárom alverziót lefedi-e, vélhetően igen. Az L1 Terminal Fault címen is futó hibatriót az Intel magas, 7,9-es pontszámú kockázati kategóriába tette, ugyanis az rokonaihoz hasonlóan a spekulatív végrehajtás és a memória-alrendszer közötti működési űrt aknázza ki, lényegében a spekulatív végrehajtással rávehető a processzor, hogy védett adatot szivárogtasson ki. A legsúlyosabb az Intel SGX-et érintő hiba. Ez az Intel biztonságos enklávéja, amely különösen biztonságos végrehajtást lehetővé tévő technológia.

Az Intel tehát egyelőre összesen három hibát javít tranzisztorszinten Cascade Lake szerverprocesszoraival. A vállalatnak nincs könnyű dolga, hisz az elmúlt közel 9 hónapban csőstül érkeztek a platformjait érintő biztonsági hibák, gyorsabban, mint ahogy arra a cég megfelelő minőségben reagálni tudott volna. Az Intel emiatt nyitotta meg bugvadász programját, amelyben akár 250 000 dollár is ütheti a becsületes, biztonsági hibát megfelelő formában bejelentő markát. Ez vélhetően sokaknak jelent komoly plusz motivációt a hibakereséshez, így borítékolhatóan további hibákkal gyarapodik majd az egyre terjedelmesebb hibalista.