Három újabb sebezhetőség Intel processzorokban

Újabb komoly hibákat találtak kutatók az Intel spekulatív végrehajtása kapcsán. Az új hibahármassal már az Intel biztonságos enklávéja, az SGX is törhetővé vált.

A Spectre-Meltdown támadások nyomán (a várakozásnak megfelelően) biztonsági kutatók tömegei kezdték el vizsgálni az Intel processzorok spekulatív végrehajtását. A CPU-k hardveres biztonságának területe ugyanis erősen alulkutatott, az első eredmények pedig arra utaltak, hogy bőséggel van itt vizsgálni való. Kisebb-nagyobb eredmények azóta is érkeznek, most viszont egy olyan új sebezhetőség-trió bukkant fel, amire megint érdemes nagyon odafigyelni.

Foreshadow - vagy "L1 terminal fault"

Az Intel által is elfogadott hibatrió oldala itt érhető el, ennek besorolását az Intel "magas" kategóriába tette, 7,9-es pontszámmal. Ezek hasonlóak a Spectre-Meltdown hibákhoz abban, hogy a spekulatív végrehajtás és a memória-alrendszer közötti működési űrt aknázzák ki, lényegében a spekulatív végrehajtással rávehető a processzor, hogy védett adatot szivárogtasson ki - esetünkben az elsőszintű gyorsítótárból, ezért hívja a hibahármast az Intel L1 Terminal Faultnak.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

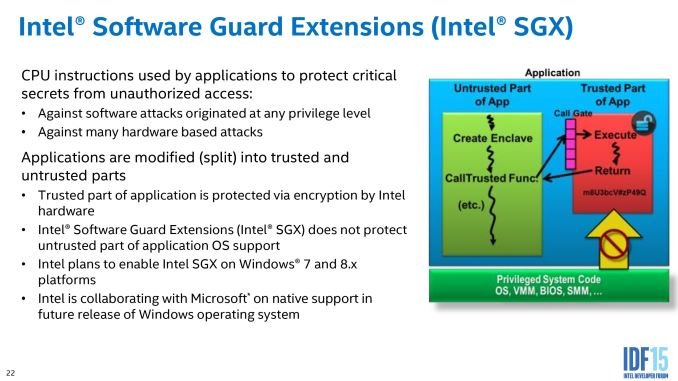

A legsúlyosabb az Intel SGX-et érintő hiba. Ez az Intel biztonságos enklávéja, amely különösen biztonságos végrehajtást lehetővé tévő technológia. Lényege, hogy az SGX motoron futó kód teljesen elzártan fut, így sokkal megbízhatóbbnak számít. A Skylake architektúra részeként érkező technológiával egy új bizalom-modell (trust model) jött, amellyel a fejlesztők például még ellenségesnek tekintett kliensgépen is validálni tudják saját kódjukat. Ezt az extra védelmet például DRM-re lehet használni, a videós kodek meggyőződhet saját integritásáról mielőtt nekifog az anyag feldolgozásának.

A hiba kihasználásával azonban ehhez a biztonságos enklávéhoz hozzá lehet férni, és a kutatók szerint pont az SGX lényegét adó integritás-ellenőrzés is hamisítható. A belgiumi KU Leuven és az University of Michigan kutatói által párhuzamosan felfedezett hiba lehetővé teszi a hozzáférést az enklávé által tárolt adatokhoz amikor azok az elsőszintű gyorsítótárban vannak, ezzel gyakorlatilag kinullázva annak értelmét.

Az Intel frappánsan összefoglalja a problématrió hozadékait: a rosszindulatú alkalmazások más alkalmazásoktól és az operációs rendszer memóriaterületéről is tudnak adatot kiolvasni, vendég virtuális gépek a hypervisor és az azonos gépen futó más VM-ek memóriájához nyerhetnek hozzáférést, illetve a már említett SGX-probléma, az SGX-en kívül vagy belül futó alkalmazások hozzáférhetnek más SGX-es appok memóriaterületéhez.

Fekete doboz - ez nem működhet tovább

"Egyértelmű, hogy az Intel nemrég olyan tervezési döntéseket hozott, amelyek a tipikus alkalmazások futtatásának optimalizálására fókuszáltak. Azonban most azt látjuk, hogy ezek az optimalizációk, különösen akkor, amikor nem értjük őket, információt adnak ki a program működéséről" - idézi a The Register a Yuval Yaromot, a hiba felfedezésén dolgozó egyik kutatót. Az optimalizáció ilyen megközelítése nem az Intel sajátossága, mondja a kutató, utalva arra, hogy az AMD és az ARM is hozott nagyon hasonló döntéseket a múltban, ezért (ha nem is teljes az átfedés) hasonló problémák vannak a konkurens processzorcsaládoknál is.

A helyzetet súlyosbítja Yarom szerint, hogy az Intel processzorok működése igazi "fekete doboz", a cég nem dokumentálja a működés finomabb részleteit, így azok biztonsági szempontból kockázatot hordoznak. Ez az oka annak, hogy csapatával inkább a RISC Foundation nyílt forrású hardveres fejlesztéseit támogatja. "Ez arról szól, hogy tudjuk, mi [történik] a processzorban és garantálni tudjuk a processzor viselkedését. Meg kell győződnünk arról, hogy az ilyen típusú támadások nem lehetségesek, ehhez viszont meg kell ismernünk a processzor működését" - teszi hozzá a professzor.

Microsoft: ez fájni fog (megint)

A fentiekből látszik, hogy az L1 Terminal Fault hármas az SGX mellett a virtualizált környezetekben is komoly problémát okoz, különösen nyilvános felhőnél rémálomszerűek a következmények. A Microsoft kiadott biztonsági jegyzete szerint a lényeg: azok a rendszerek, amelyeket a Spectre veszélyeztetett, javítást igényelnek majd az L1TF esetében is (ezek a virtualizált vagy virtualizáció-alapú biztonságot használó megoldások például) - ez jó hír, az akkor készített leltári listák most is jól jönnek majd.

A szoftverfejlesztő felhívja a figyelmet, hogy a javítások most megint fájni fognak, ezek telepítése ugyanis teljesítményvesztést hoz. Konzumer eszközökön ez nem lesz észrevehető, bizonyos esetekben viszont az elhárításhoz a Hyper-Threading lekapcsolására lesz szükség, ami viszont érezhető lassulást hozhat (például Virtualization Based Security illetve régebbi Hyper-V használata esetén). A biztonsági jegyzet itt érhető el.