MikroTik routerek százezrei vonultak a kriptobányába

Mintegy 200 ezer készülék fecsekendezett Coinhive bányászkódot a látogatott weboldalakba.

Ismét zombirouterek seregét fogták be kriptopénz-bányászatra ismeretlenek, akik ezúttal a MikroTik routereit hajtották igába a jól ismert Coinhive segítségével. Az esetről Simon Kenin, a Trustwave biztonsági szakértője számolt be blogposztjában, amely szerint az akció elsődleges célpontja Brazília volt, innen kezdtek bányászatba a fertőzött routerek, de a fertőzés később globálisan is terjedni kezdett.

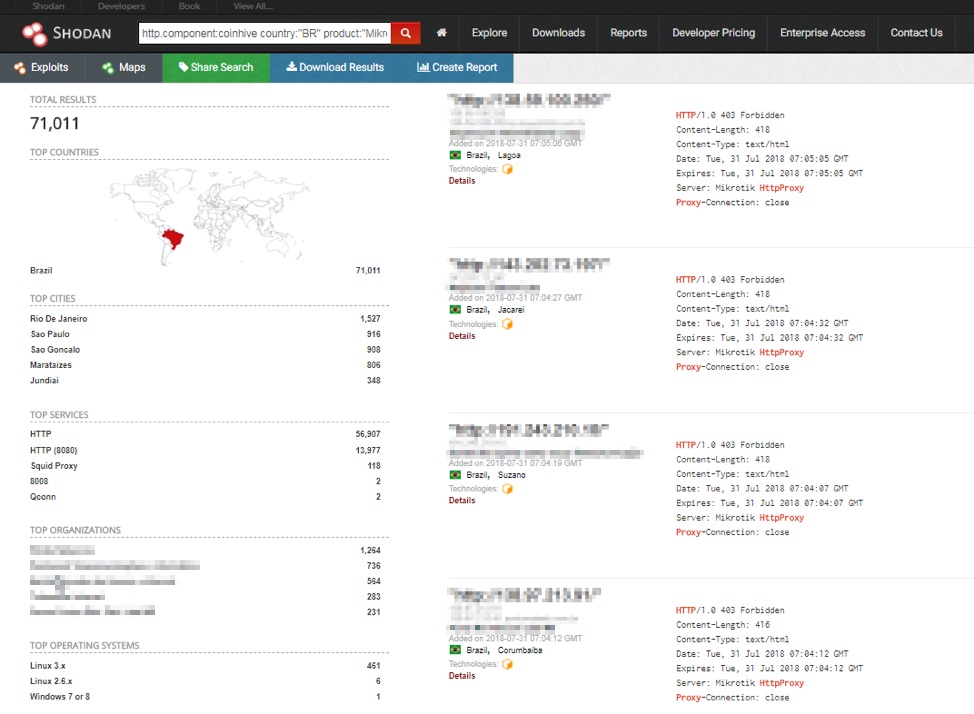

A Coinhive egy a hasonló, úgynevezett cryptojacking támadásoknál népszerű, egyébként legálisan is használható szolgáltatás, amely egy beágyazható JavaScript bányászkóddal teszi pénzzé a felhasználók számítógépes erőforrásainak egy részét. Az eszköz weboldalakba is ágyazható, ha netán valaki reklámok helyett a látogatók számítási kapacitását monetizálná Monero bányászattal (lehetőleg beleegyezésükkel), de sajnos kevésbé törvényes feladatokra is előszeretettel vetik be. Keninnek egy véletlen folyamán tűnt fel, a régióban megugró Coinhive aktivitás, amely kapcsán egy Shodan keresés azt is kiderítette, hogy az érintett eszközökből rengeteg azonos kulccsal veszi igénybe a szolgáltatást, tehát vélhetően irányításuk egy kézben összpontosul.

A Trustwave összesen 175 ezer érintett készülékről számolt be, de nem sokkal utána a Bleeping Computernek nyilatkozó Troy Mursch biztonsági szakértő is leleplezett egy második kulcsot használó újabb adag, mintegy 25 ezer fertőzött routert - összesen tehát a készülékek száma eléri a 200 ezret. A megugró Coinhive tevékenységet Keninnek sikerült egy brazil kórház weboldalához visszakövetnie, amelyen megtalálta a beágyazott bányászkódot. Mint kiderült az intézmény a MicroTik routereit használta, amellyel kapcsolatban már egy Reddit posztban is felmerültek hasonló, kódbefecskendezésre utaló panaszok.

Eközben egy MalwareHunter néven futó brazil kutató is kiszúrta a tömeges routertámadást: a Twitteren közzétett beszámolóból kiderül, a támadók egy MikroTik sebezhetőséget használtak ki, amelyhez a gyártó egyébként példamutató módon, már a felfedezést követő napon kiadott javítást, idén április 23-án. A patch ugyanakkor mint látható, nem jutott el az egyik helyi internetszolgáltató által kiszórt készülékekre, amelyeken így a támadók távolról adminisztrátori jogosultságokat szerezhettek.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A támadás során egyébként nem magán a routeren futtatták a bányászt, helyette annak segítségével a Coinhive scriptet minden a felhasználó által megnyitott weboldalba befecskendezték, így a router mögötti klienseken futott a bányászkód. Kenin később más gyártóktól származó, fertőzött eszközöket is talált - ez vélhetően annak köszönhető, hogy egyes brazil internetszolglátatók saját gerinchálózatukon is MikroTik routereket használtak, amelyeken keresztül a kártevő elérése jelentősen megnövekedett. Miután az akció felkeltette a szakértők figyelmét a támadók igyekeztek kicsit kevésbé feltűnővé tenni azt, és a bányászt csak a hibaüzeneteket tartalmazó oldalakba ágyazták be.

Jelenleg több mint 1,7 millió MikroTik router kapcsolódik az internetre. Ez az eset is kiválóan illusztrálja, hogy milyen fontos a hagyományosan elhanyagolt IoT eszközök, különösen a routerek megfelelő frissítése, amire nem csak a gyártóknak, de a felhasználóknak is érdemes odafigyelni. Szerencsére mára az online bűnözők körében leáldozóban van a sokáig slágernek számító ransomware-ek vagy zsarolóvírusok népszerűsége a támadók inkább "csak" a számítási kapacitásra pályáznak, ami bár kevésbé fájdalmas, mint a fájlokat titkosító kártevők pusztítása, cserébe jóval több eszköz célba vehető vele. A fenti eset kapcsán a Bleeping Computer a Coinhive-val is felvette a kapcsolatot, a csapat ugyanakkor még nem reagált a megkeresésre - a szolgáltatás üzemeltetői elviekben ugyanis letilthatnák a fertőzött routerek által használt Coinhive kulcsot.