Office fájlokba bújtatott Flash biztonsági réssel támadtak diplomatákat

A többlépcsős támadás dokumentumokba ágyazott SWF tartalmakra támaszkodott, miután a böngészőknél már általános gyakorlat a Flash lekapcsolása.

Érdekes útvonalat találtak online támadók a Közel-Keleten dolgozó diplomaták számítógépeire: Microsoft Office dokumentumokon keresztül betöltött Flash tartalmak zero-day sebezhetőségét kihasználva igyekeztek átvenni az uralmat a megcélzott gépek fölött. A sérülékenységet, illetve a támadásokat egymástól függetlenül két biztonsági cég, a Qihoo 360 és az Icebrg is kiszúrta, és jelentette azokat az Adobe felé, amely gyors tempóban kiadta a javítást tartalmazó frissítést. A két szakértőcsapat közül az Icebrg volt a gyorsabb, a cég elsőként jelzett az Adobe-nak a problémával kapcsolatban június 1-jén, a vállalat pedig kevesebb mint egy héten belül kiadta rá a javítást.

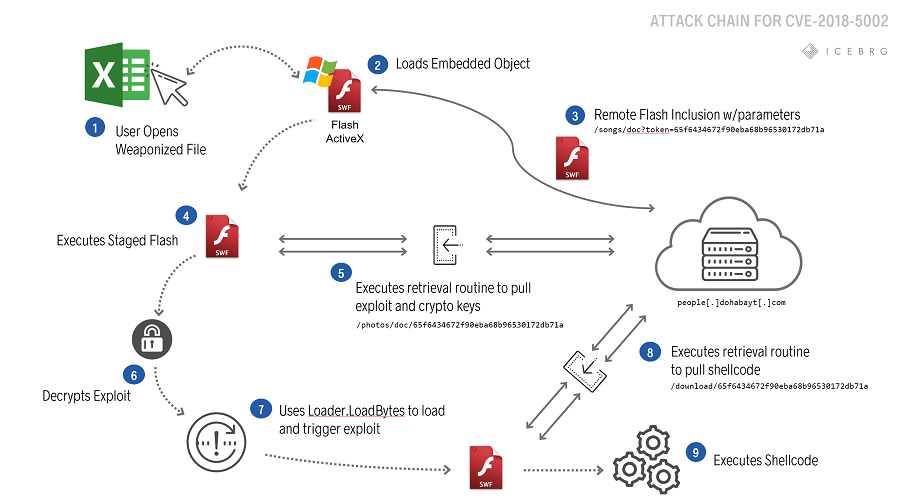

Ahogy a kutatók támadásokhoz kapcsolódó blogposztjukban taglalják, a CVE-2018-5002 kódnéven ismert biztonsági rés kihasználásának első lépése egy kártékony SWF (Shockwave Flash) fájl letöltése és megnyitása az áldozat számítógépén. Sok hasonló megoldással ellentétben a fájl nem közvetlenül tartalmazza a sérülékenység kihasználásához szükséges kódot, hanem a támadók szervereiről húzza be azt.

Miután a legtöbb modern böngésző mára alapértelmezetten kikapcsolja a Flash-t, annak sebezhetőségeit online bűnözők előszeretettel használják ki a Microsoft Office termékeken keresztül. Ehhez jellemzően beágyazott Flash tartalmakat vetnek be, amelyek aztán további malware-fázisok előtt nyitják meg a rendszer kapuit - de akár maguk is tartalmazhatják a teljes kártevőcsomagot. A CVE-2018-5002 inkább előbbi megoldást választották, miután annak több előnye is van: maga a dokumentum nem tartalmaz önmagában kártékony kódot, a biztonsági szoftverek legfeljebb a Flash tartalmat csíphetik el benne - emellett a megoldás a célzott támadások végrehajtásához is ideális, hiszen a támadó a célpontot "személyre szabott" malware-elemekkel tudja kiszolgálni.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A támadást indító első SWF fájlban egy RSA+AES titkosítási rendszer is található, amely az adott gépen dolgozó biztonsági szoftverek elől hivatott elrejteni a kártékony tartalmakat, amelyeket az említett szerverről betöltött második fázis tartalmaz. Miután ez utóbbi eljut a számítógépre, ahol a Flash sérülékenységet kihasználva kódfuttatási jogosultságot szerez, és ugyancsak a titkosítási megoldást használva tölt le további kódot a támadók szervereiről, amivel azok még nagyobb kontrollt szereznek az adott számítógépen.

A szakértők által is megszerzett fájl egy arab nyelvű XLSX dokumentum, a fájlnév jelentése pedig nagyjából annyit tesz "bérezés". A dokumentumban egy sor adat található különböző diplomáciai pozíciókhoz tartozó fizetésekről, adott időszakokra lebontva. Miután a támadás főként diplomatákat célzott, a jelenlegi információk alapján a katari régióban, az Iceberg szerint nem kizárt, hogy az esett mögött valamilyen kormányzati háttérrel rendelkező támadók állnak.

Az ügyben a Microsoft is igyekezett megtenni a megfelelő lépéseket, a napokban egy útmutatót is közzétett az ActiveX lekapcsolására az Office 2007 és Office 2010 termékekben. Ahogy azt az Ars Technica is kiemeli, a Flash tartalmakat az Office 2016 is alapértelmezetten blokkolja, noha a szoftvercsomag többi verziója kapcsán egyelőre nem világosak a cég tervei. Szerencsére az Office 365 dokumentumokról a cég már májusban tiszta vizet öntött a pohárba, azokban a 2019 januárjában mindenhol alapértelmezetten bevezeti majd a Flash-blokkolást.