Félmillió routerre költözött be az orosz malware

A VPNFilter az adatlopás mellett akár teljesen tönkre is teheti a fertőzött eszközöket. Az FBI szerint orosz kormányzati támadók vannak a háttérben.

Több mint félmillió otthoni és kisvállalati routert fertőztek meg az FBI szerint orosz kormányzati háttérrel rendelkező támadók, akik az eszközökre juttatott malware-rel megfigyelhették a felhasználók online adatforgalmát, túlterheléses támadásokat indíthattak, sőt akár teljesen tönkre is tehettek egy-egy készüléket. A kártevőt a Cisco biztonsági szakértői fedezték fel, az orosz hátteret pedig később az FBI erősítette meg, a hatóság továbbá rövid úton le is foglalta a támadásokhoz használt egyik fő domaint.

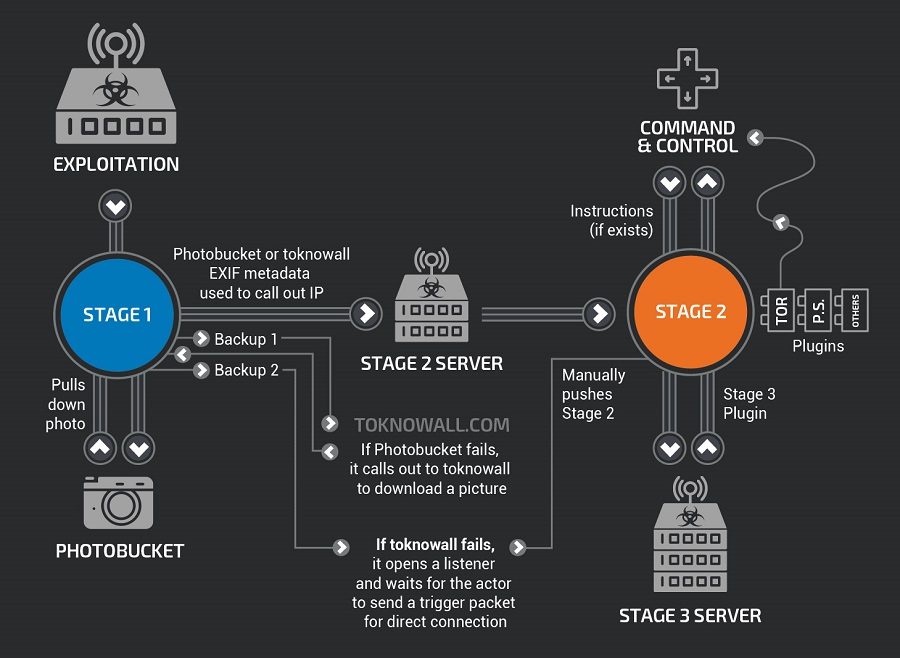

Az 500 ezer router megfertőzésére a támadók egy moduláris kártevőt vettek be, amely VPNFilter névre hallgat. A malware a Linksys, TP-Link, Netgear és a MikroTik routereit vette célba, továbbá QNAP NAS-okon is felbukkant. A rosszindulatú szoftver erőssége, hogy annak első fázisa a különböző eszközökön újraindítás után is megmarad, ezzel hosszútávon be tud rendezkedni a sérülékeny készülékeken, amelyeken aztán utat engedhet a második fázisnak. Utóbbi bár újraindítással eltűnik az routerekről, az első blokk által lényegében bármikor "újraéleszthető". Ha a kártevő második fázisa is aktív, lényegében minden feladatot el tud látni, amire egy hírszerző-malware-től számítani lehet, a fájlok begyűjtésétől az adatforgalom megfigyelésén és kiszivárogtatásán át egészen a kapott parancsok végrehajtásáig. A VPNFilter továbbá egy önmegsemmisítő gombot is kapott, amely a vezérlőszerver parancsára felülírja a készülék firmware-ének egy kritikus részét, majd egy újraindítással használhatatlanná teszi, "brickeli" az eszközt.

A fentieken túl a malware többféle harmadik fázissal is rendelkezik, ezek kvázi pluginként használhatók a szoftverhez, amelyekkel az különböző új funkciókkal ruházható fel. A Cisco eddig két ilyen modult csípett el, az egyikkel weboldalak hitelesítő adatai lophatók el, illetve a Modbus SCADA protokollok megfigyelését célozza, míg a másik beépülő a második fázis számára teszi lehetővé a Tor hálózaton keresztüli kommunikációt. A kutatók szerint több mint valószínű, hogy még jó néhány egyéb plugin is létezik a kártevőhöz, amelyeket még nem fedeztek fel.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A VPNFilter a Cisco szerint azért is különösen veszélyes, mert miután a fertőzött eszközök tulajdonosai sok esetben cégek, a malware-en keresztül végzett illegális tevékenységekért a hatóságok első ránézésre akár ezeket a vállalatokat is felelőssé tehetik. Egy másik komoly veszély, hogy az ellenőrzés alá vont routereken keresztül a támadók az adott cég ügyfeleihez is eljuthatnak, adott esetben több más céget is útba ejtve, ezáltal elrejtve a támadás valódi eredetét. Nem utolsó sorban pedig az említett önmegsemmisítő funkció is komoly károkat okozhat, azzal a támadók potenciálisan több százezer készüléket tehetnek tönkre.

A kártevő ellen védekezni is nagyon nehéz, miután a legtöbb esetben az érintett routerek plusz biztonsági réteg nélkül, közvetlenül csatlakoznak az internetre, illetve saját malware-védelmi képességekkel sem rendelkeznek. Az eszközök jelentős részén ráadásul ismert sebezhetőségek tátonganak, amelyeket az átlagos felhasználók jellemzően figyelmen kívül hagynak. A Talos mindenesetre már felvette a kapcsolatot az ügyben a Cyber Threat Alliance-szel és a nemzetközi hatóságokkal is.

A Talos szakértői szerint a rosszindulatú szoftver 2016 óta terjeszkedik, mára pedig 54 országban van jelen különböző készülékeken. A VPNFilterrel végrehajtott támadások száma ugyanakkor az elmúlt három hétben ugrott csak meg drasztikusan, ezért döntöttek úgy a kutatók, hogy a tervezettnél korábban előállnak eredményeikkel, illetve ez vezetett az FBI lépéséhez is. Az nyomozóiroda által lefoglalt, ToKnowAll.com domain egy tartalékszervernek adott otthont, amely a malware második fázisát volt hivatott kiszolgálni a fertőzött routerek felé. Noha ezzel a malware terjedése visszafogható, miután a támadók már birtokában vannak az első fázist már tartalmazó eszközök IP címeinek, azokra a kártevő további moduljait más úton is eljuttathatják. Ahogy a Cisco Talos néven ismert biztonsági kutatócsoportja blogposztjában fogalmaz, a VPNFilter vizsgálatát még nem zárták le, ugyanakkor a megugró aktivitás miatt szükségét érezték az eddigi információk publikálásának.