Több mint egy tucat sebezhetőség BMW-kben

A biztonsági réseket a Keen Security Labs fedezte fel, azok zömét a gyártó gyorsan befoltozta.

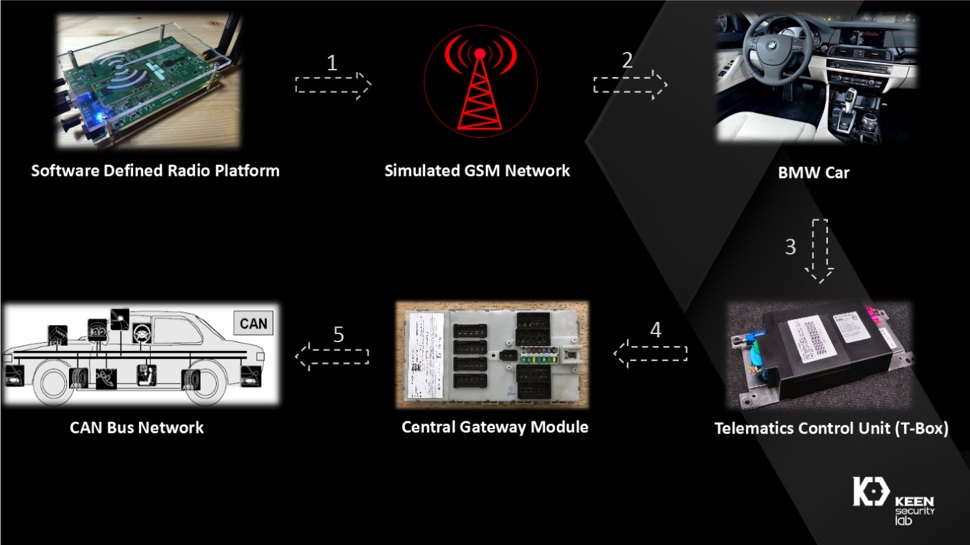

Több mint egy tucat rést talált a BMW pajzsán a Tencent szárnyai alatt működő Keen Security Lab, egy az autógyártó hozzájárulásával végzett biztonsági vizsgálat során. A felfedezett, mintegy 14 sebezhetőséget szakértők jelezték a cég felé, amely azok jelenlétét saját ellenőrzése után maga is megerősítette, és el is kezdte javításukat, illetve a vonatkozó frissítések kiküldését az érintett járművekre. A biztonsági szakértők egy sor hardveres és szoftveres támadási felületet megvizsgáltak, három fő komponens, az infotainment rendszer, azaz a fejegység, a telematikai vezérlőegység, azaz a TCB (Telematics Control Unit), illetve a Central Gateway Module mentén. Ezekben összesen 14 sérülékenységet talált a biztonsági cég - szerencsére a kutatók szerint ezek mindegyike orvosolható online frissítéssel.

Az elsőként ostrom alá vett infotainment rendszer két alegységből áll, ezek a BMW ConnectedDrive szolgáltatásért és multimédia funkciókért felelős hu-intel, illetve az energiamenedzsment és CAN-busz kommunikáció feladatait ellátó hu-jacinto rendszerek. Előbbi, mint a szakértők rájöttek, támogat egyes USB-Ethernet adaptereket, amelyeket az eszközhöz csatlakoztatva a fejegység hálózati gatewayként működik, fix IP címmel. Ehhez az USB-Ethernet interfészhez a rendszeren nem tartoznak biztonsági korlátozások, vagyis hozzáférést enged a fejegység belső hálózatához, ahol portszkenneléssel gyorsan végigböngészhetők az elérhető belső szolgáltatások. Miután a rendszer nem minden tartalomnál használja a BMW privát kulcsait, egy saját, megfelelően preparált frissítéssel egy USB tárolón keresztül akár a hu-intel rendszerben root jogosultság is szerezhető. Hasonló eredmény az OBD-II interfészen hostolt E-NET néven futó Ethernet hálózaton keresztül is elérhető, ezt egyébként a gyártó szakemberei offline diagnosztika futtatására, illetve firmware-frissítésre használják.

A ConnectedDrive szolgáltatás védelme sem kifogástalan, utóbbi egy beágyazott SIM-en keresztül létesít GSM kapcsolatot, egy sor, az autóban használt online szolgáltatáshoz. Ez utóbbi adatforgalma egy lokálisan létrehozott GSM hálózattal eltéríthető (ez ma már nem jelentős tétel), az információk birtokában pedig egy memóriakorrupciós bugon keresztül felhasználói jogosultság szerezhető a fejegységen, majd a fentebb említett sérülékenységgel megtoldva ez root jogosultságig emelhető. De a korábban említett, hardverközeli funkciókat ellátó hu-jacinto rendszeren is talált fogást a Keen Lab, egyebek mellett a CAN-busz driverének részlegesen elérhető forráskódjában talált bugokon keresztül. A szakértők szerint ezzel lényegében tetszőleges CAN üzenetek küldhetők a rendszernek.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Ami a telematikai vezérlőegységet illeti, annak firmware-ének visszafejtésével a csapat ismét memóriakorrupciós sebezhetőségre bukkant, amellyel megkerülhető az eszközön egyébként szükséges digitális aláírás, és távoli kódfuttatás érhető el a firmware-en. Ezzel ismét megnyílik a lehetőség több fajta tetszőleges CAN üzenet továbbítására az egység felé. A hibák kapcsán egyébként a BMW sietett jelezni, hogy a GSM hálózatokon keresztül érkező potenciális támadások ellen márciusban elkezdte implementálni a javításokat, amelyeket áprilisban már el is juttatott az online kapcsolattal rendelkező járművekre. A cég további, opcionális biztonsági frissítéseket is elérhetővé tett, ezeket a márkaszervizekben érhetik el a járműtulajok.

A felfedezett sebezhetőségek számos BMW modellt érintenek, a 2012 után gyártott BMW i, X, 3, 5, és 7 szériák autói közül - miután azonban egyes modellekbe a Keen Security Lab által górcső alá vett fejegységektől, TCB-ktől és Central Gateway Module-októl eltérő komponensek is kerülhettek, a szakértők szerint nehéz meghatározni, pontosan mely járműveket érintik a biztonsági hibák, illetve azt is, hány autóban lehetnek ott a sérülékenységek.

A Keen Lab tavaly januárban kezdte meg a BMW-k vizsgálatát, idén február végén pedig továbbította eredményeit az autógyártó felé. A cég március első felében erősítette meg a hibákat, hó végére pedig azok tervezett orvoslásának technikai részleteit is elküldte a biztonsági szakértőknek. A kutatók a sebezhetőségekre vonatkozó adatközlési irányelveiknek megfelelően egyelőre nem tettek közzé részletes műszaki leírást azokról, erről tanulmányt 2019 elejére ígértek. A BMW egyébként díjazta a Keen Lab erőfeszítéseit, a gyártó szerint ez volt a legalaposabb, külső fél által végzett biztonsági tesztelés járművein - amiért a kutatók a BMW Group Digitalization and IT Research Award fődíját is elvitték.