Teljes kontrollt ad a Nintendo Switch-ek felett az új sebezhetőség

Az Nvidia Tegra lapkák coldboot hibája kalóztartalmak hullámát indíthatja el, ráadásul a sérülékenységet felfedezői szerint szoftveres javítással sem lehet orvosolni.

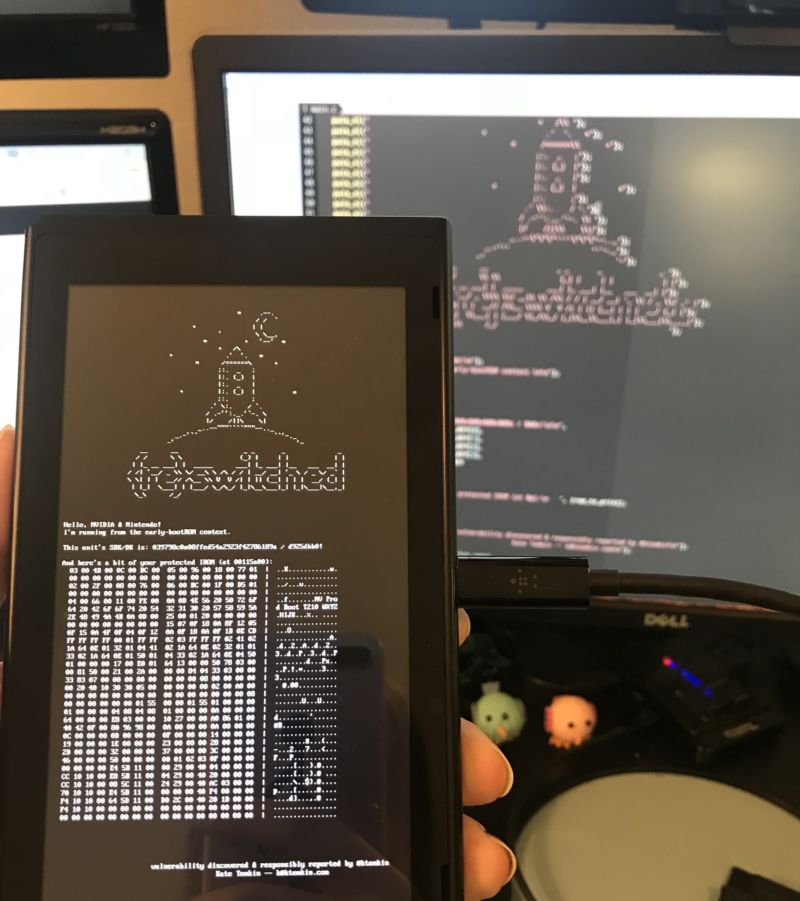

Sarkig tárja a Nintendo Switch konzolok kapuit egy a beágyazott Nvidia Tegra processzorokat sújtó, frissen felfedezett sebezhetőség. A Fusée Gelée névre hallgató coldboot sérülékenység az azt felfedező ReSwitched csapata szerint teljes mértékű, tetszőleges kódfuttatást tesz lehetővé az érintett rendszereken, beleértve a BPMP (Boot and Power Management Processor) processzorokat is. A kritikus hiba a világszerte eladott összes, mintegy 14,8 millió Switch készüléket érintheti. Noha a ReSwitched számolt be először nyilvánosan a hibáról, a bejelentés után nem sokkal kiderült, a radar alatt mások is dolgoznak már egy ideje a sebezhetőséggel, mint a Team Xecuter, vagy a Switch hackek terén talán legjobban ismert fail0verflow, akik februárban már Linuxot is futtattak a konzolon.

A biztonsági rés jelen állás szerint a T186/X2-nél korábbi Tegra SoC-kat sújtja, függetlenül a hozzájuk tartozó szoftver stacktől. A hiba ott gyökerezik, hogy az eszközökhöz tartozó, a bootROM-ban található USB szoftver stack egy olyan másolási műveletet tartalmaz, amelynek hosszát a támadó képes maga szabályozni, ezzel pedig puffertúlcsordulásos hibát előidézni. Egy megfelelően előkészített USB vezérlési kérelemmel így a támadók bemásolhatják saját pufferjük tartalmát az éppen aktív végrehajtási stackbe, ezzel átvéve a BPMP fölött a hatalmat, még mielőtt a rendszer kizárhatná őket. Ezután már a legmagasabb fokú jogosultságokat szerezheti meg a behatoló az adott készüléken, azaz tetszőleges kódot futtathat rajta. Hogy a Nintendo Switch készülékeken a támadás végrehajtható legyen, azokat USB Recovery üzemmódba kell állítani, ahogy azonban az Ars Technica is kiemeli, ehhez elég az oldalsó Joy-Con kontrollerek csatlakozójának meghatározott tűit egy darab kábellel rövidre zárni.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A hiba súlyosságát jócskán tetézi, hogy a Fusée Gelée nem javítható egyszerű szoftverfrissítéssel, ugyanis a hibás bootROM-ot az Nvidia a chipek legyártása után már nem tudja módosítani az eszközökön. Ennek megfelelően a sérülékenység ténylegesen csak az eszköz cseréjével orvosolható, egy már a javított szoftvert tartalmazó modellre. Szerencsére azonban, miután a sebezhetőség kihasználásához minimális hardveres bütykölésre is szükség van, nem fenyeget a veszély, hogy a felhasználók tudtukon kívül, széles körben áldozatul esnének egy hasonló támadásnak.

A hiba valószínűbb felhasználási módját, azaz a kalózszoftverek használatát és a saját, homebrew alkalmazásokat is kiszűrheti a cég, miután a szervereihez csatlakozó készülékekről megállapíthatja, azoknál kihasználta-e a tulajdonos a hibát, ha pedig igen, esetében letilthatja a gép online funkcióit. Az érintett gyártók hivatalos álláspontja egyelőre várat magára, az mindenesetre biztosra vehető, hogy a biztonsági rés kalóztartalmak komoly hullámát indítja majd meg a Nintendo konzoljára, ami a gyártót nagyon fájdalmasan érintheti.

A sérülékenységről annak egyik felfedezője Katherine Temkin GitHubon kiterjedt leírást is közzétett, noha egyelőre nem tette elérhetővé annak minden részletét. Ahogy fogalmaz, a teljes publikálással legkésőbb június 15-ig vár, vagy addig, míg egy másik csoport közzé nem teszi a hiba részleteit. Ez a biztonsági szakértő szerint elég idő kell hogy legyen a gyártóknak, hogy kommunikálják felhasználóik felé a problémát, illetve annak lehetséges, legalább részleges orvoslási módjait. Ezt megelőzően a kutató a Nintendót, illetve az Nvidiát is értesítette a problémáról.