A 10 millió kiszivárgott adatrekord országa

Az Account Takeover (ATO), azaz a felhasználói hozzáférések megszerzése és a megszerzett hozzáféréssel történő visszaélés egyre nagyobb visszhangot kap, nem csak banki (fraud), de általánosan az IT biztonság területén is. Az ATO-jelenség mára jól láthatóan felkerült a veszélyforrások térképére, és ehhez jelentősen hozzájárul a hamarosan beköszönő GDPR-éra is.

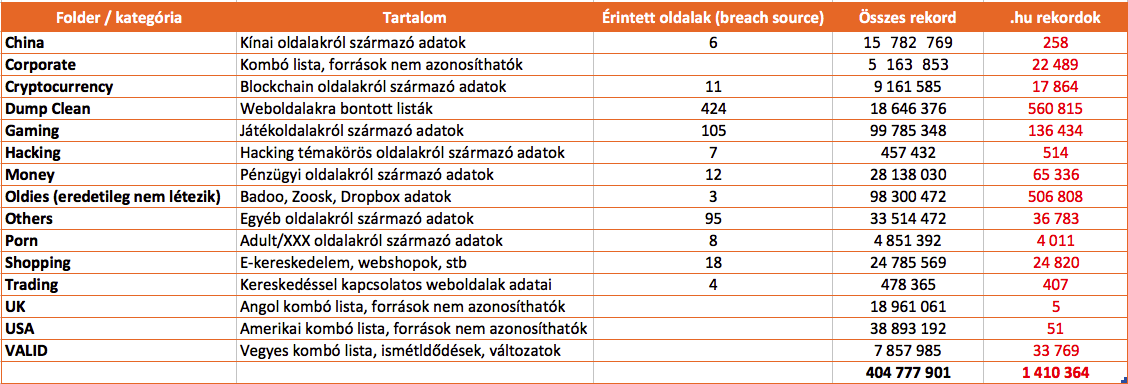

Egy orosz fórumon néhány napja felfedezett, úgynevezett kombólista feldolgozása és vizsgálata még mindig folyamatban van, a lista 404 millió felhasználói rekordot (felhasználónév/jelszó vagy hash), és legkevesebb másfél millió magyar (.hu domain végződésű) felhasználói rekordot tartalmaz, és több olyan magyar weboldalt, amelyből felhasználói adatokat loptak el. (A listáról bővebben a Kiberblog bejegyzéseiben lehet olvasni.) A 404 millió rekordos lista - bármilyen soknak is tűnik -, nem kirívó és nem számít különösen nagy méretűnek (!).

forrás: http://kiber.blog.hu

forrás: http://kiber.blog.hu

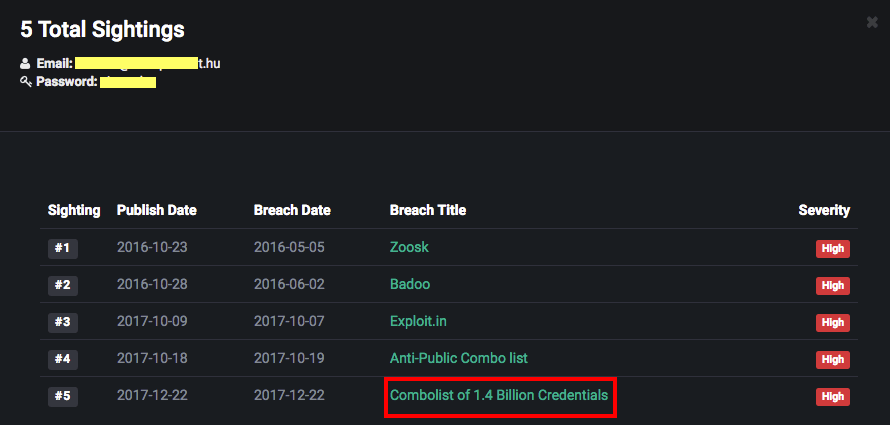

Ha fél évet visszaugrunk az időben, 2017 decemberében felbukkant egy olyan 1.4 milliárd rekordot tartalmazó kompiláció, amelyet a breach adatokat vizsgálók, illetve az Account Takeover (ATO, kompromittált felhasználói adatok felderítése) területén motorozók ma alapműnek tekintenek, és amely évekre visszamenőleg tartalmazza a nagyobb adatszivárgások részleteit.

A kombólista ("Combolist of 1.4 Billion Credentials") legnagyobb hátránya (mint minden kombólistának), hogy nem tartalmazza a forrásokat, azaz, mely felhasználói adatok pontosan honnan származnak. Emiatt a források visszaazonosítása igen nehézkes, mert megfelelő rendszer szükséges hozzá. A legtöbben egyébként nem is foglalkoznak ezzel, elterjedt gyakorlat, hogy önálló forrásként kezelik (annak ellenére, hogy mindenki tudja, hogy sok ezer forrásból származó információkat tartalmaz).

Felhasználói breach history: Egy felhasználó hozzáférése a Zoosk és Badoo oldalakról szivárgott ki eredetileg, majd megjelent az adat az Exploit.in, Anti-Public és az 1,4 milliárdos kombólistákban is.

A "Combolist of 1.4 Billion Credentials" mérete 40GB körül van, így a feldolgozása sem túl egyszerű, de mindenképpen érdemes vele legalább annyit foglalkozni, hogy megnézzük, milyen magyar érintettségeket tartalmaz, illetőleg, ha a magyar érdekeltségeket összehasonlítjuk a múltheti, orosz fórumon felbukkant 404 milliós kompilációval, mekkora egyezőséget mutat a két lista.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Az 1,4 milliárd rekord között 2 404 244, azaz majdnem két és fél millió ".hu" végződésű email cím és hozzátartozó jelszó, vagy jelszó hash található. Ennél ugyanakkor lényegesen több magyar felhasználói rekord szerepelhet az adatbázisban, nyilván a "gmail.com" és más, nem ".hu" végződésű rekord azonosítása elég macerás, nyugodtan számolhatunk 1,3-mas szorzóval: azaz a 2017-es lista vélhetően legalább 3.1 millió magyar érintettségű felhasználói rekordot tartalmaz.Egyedi rekordok kérdése

Sokszor felmerül a kérdés, hogy rekordokról beszélünk és nem felhasználókról, azaz, hogy mégis hány egyedi felhasználó érintett a breach adatokban? A kérdésre nehéz válaszolni mivel kombólistáról van szó, ahol a források alapesetben nem ismertek.

A felhasználók előszeretettel használják ugyanazt a felhasználónév és jelszó párost több rendszerben is (a fenti példában a felhasználó mindkét randioldalon ugyanazt a felhasználó nevet és jelszót használta), így, ha két rendszerből is kiszivárogtak az adatok, a kombólistában is esélyes, hogy kétszer is ugyanaz az adat fog szerepelni, ezért a forrás ismerete nélkül a rekord nemigazán mondható sima duplázásnak (hisz valójában két breach eseményből származik a két rekord).

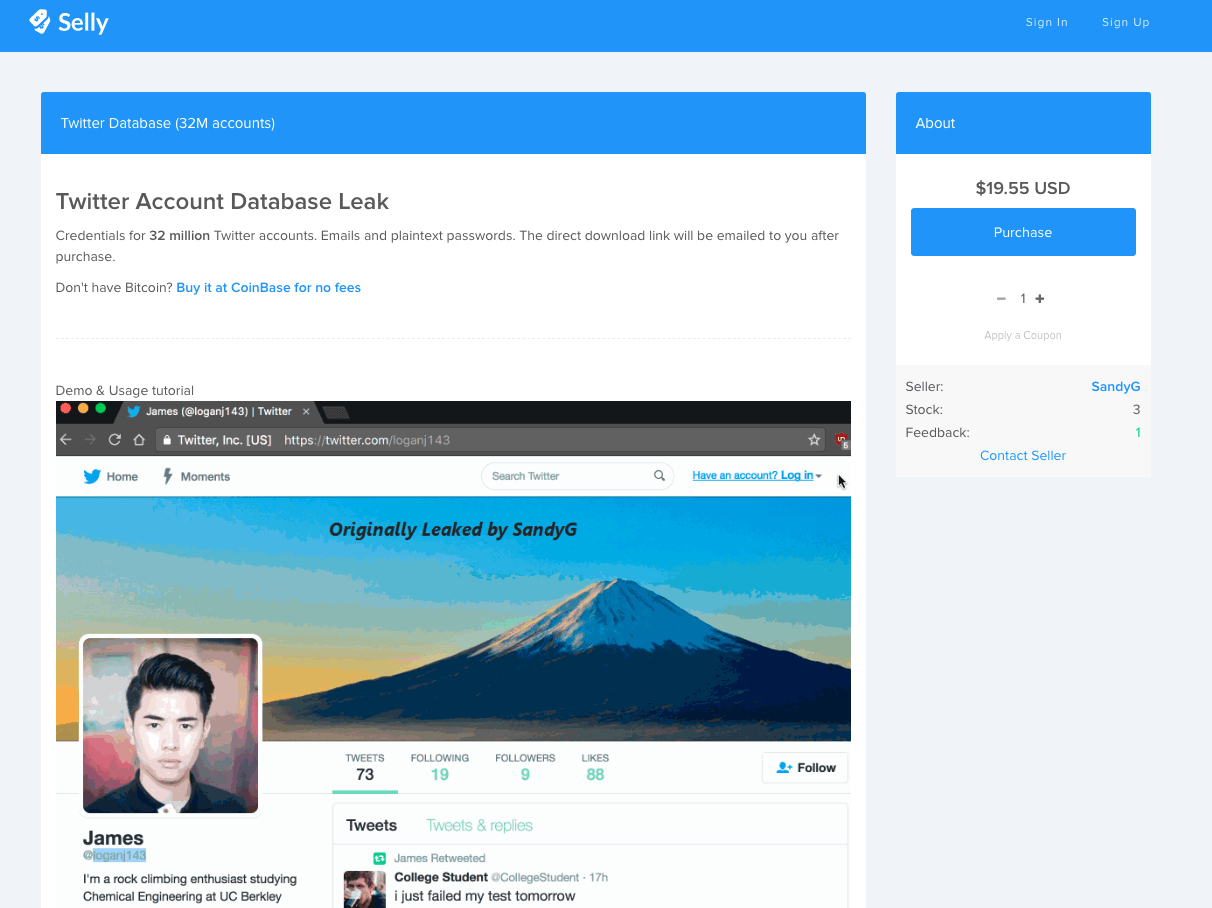

A Twitter-leak 32 milliós adatbázisa ma már csak 19,5 dollárba kerül. Itt a forrás egyértelműen azonosított, viszont a 32 millió rekord részben vagy egészben megjelenhet további kombólistákban is.

Ha rekordszinten összehasonlítjuk a vizsgált két listát, 676 ezer egyező (".hu") rekordot kapunk, tehát a két listának közel 30 százalékos metszete van. Azaz 676 ezer olyan rekord van, amely mindkét listában megtalálható, illetve több, mint 700 ezer olyan rekord található a "Combolist of 1.4 Billion Credentials" két és fél milliós ".hu" blokkjában, amely viszont a múltheti 404-milliós listában egyszer sem szerepel.

A "Combolist of 1.4 Billion Credentials" kombólista közel 1,8 millió egyedi, ".hu" végű email címet (felhasználónév), míg az „orosz fórum lista” másfél millió .hu végű rekordja "csak" 833 ezer egyedi email címet (felhasználónév) tartalmaz.

Kompilációk és adatgyűjtés

A kombólisták összeállítói tehát sok más kombólista, vagy forráshoz köthető breach lista kompilációit hozzák létre, felhasználva a korábbi breach adatokat, illetve újakat is gyűjtve hozzájuk. A gyűjtéshez nem feltétlenül kell hekkernek lenni, oldalakat feltörni, és onnan adatokat lopni. Néha az is elegendő, ha a megfelelő helyeket monitorozzák, és harvestelik az ott megjelenő adatokat.

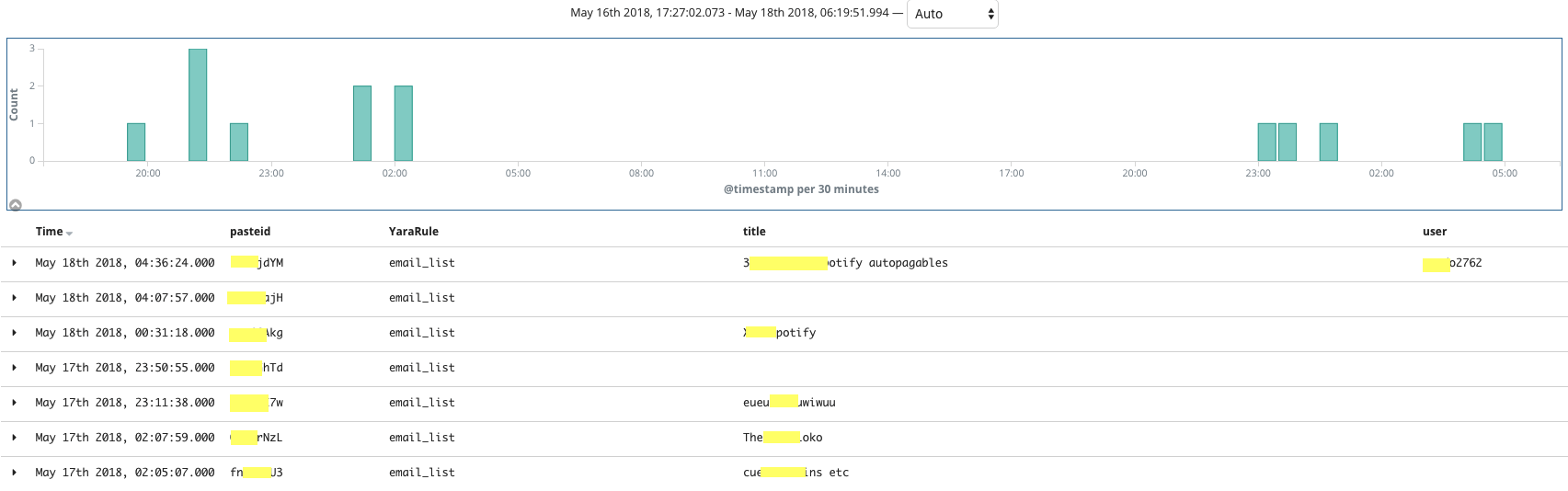

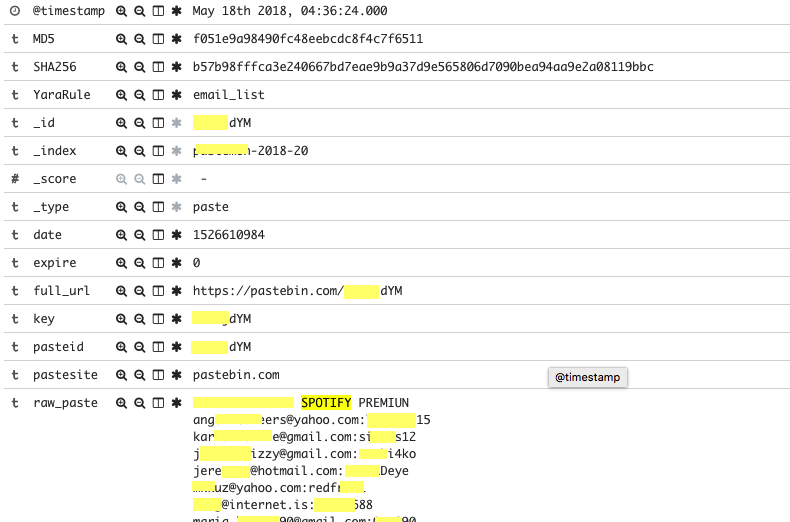

PasteBin scraping, a megjelenő Paste-k legyűjtése, feldolgozása és automatikus elemzése (jelen esetben csak a Spotify, Hulu, Netflix felhasználói adatokat tartalmazó Paste-k megjelenítése)

PasteBin scraping, a megjelenő Paste-k legyűjtése, feldolgozása és automatikus elemzése (jelen esetben csak a Spotify, Hulu, Netflix felhasználói adatokat tartalmazó Paste-k megjelenítése)

A „paste” oldalak (például pastebin.com) kiváló terep az adatgyűjtésre, egyrészt rengetegen töltenek bele adatokat, másrészt a hekkerek előszeretettel használják az eredményeik publikálására, adatcserére és adatmegosztásokra - illetve kiválóan alkalmas encoded, futtatható állományok megosztására, hiszen a webszűrők filetype-kontrol modulja többnyire simán engedi a letöltésüket, mivel nem futtatható állományok.

Legyűjtött Paste tartalma, Spotify Premium hozzáférések

10 millió breach rekord országa

A két listából kiindulva azért már sejthető a magyar ATO helyzet, de azért a sejtés helyett inkább nézzünk konkrét adatokat. A mennyiségek bemutatásához egy olyan statisztikai listát használunk, amelyhez egy ATO felderítéssel foglalkozó szervezet jóvoltából jutottunk hozzá, és amely listában a 100 legtöbb breach rekorddal rendelkező ".hu" domain található.

A lista nem a feltört oldalakat és szolgáltatásokat tartalmazza, hanem olyan felhasználói rekordokat (csak a számosság!), amelyek valamilyen külső szolgáltatásból szivárogtak ki és ahol a felhasználó névben az adott domain cím szerepel.

- A 100-as lista összesen 9,7 millió magyar felhasználói (".hu" végű) breach rekordot tartalmaz, tehát ez a 100 domain együttesen összesen 9,7 millió kiszivárgott felhasználói rekorddal rendelkezik.

- A "TOP-20" kategóriában kizárólag hazai internetszolgáltatók vagy levelezési szolgáltatást nyújtók találhatók.

- A "TOP-1" egy hazai szolgáltató, 5,4 millió rekorddal.

- A "TOP-5" kategória tagjai együtt 8,6 millió rekordot jelentenek, ők adják a TOP-100 lista 9,7 milliós mennyiségének 89 százalékát.

- Ha a "TOP-20" kategóriába tartozókat összeszámoljuk, 9,3 millió breach rekordról beszélhetünk, ez a teljes TOP-100 mennyiség 96,3 százaléka.

- A lista 100. helyén tanyázó domainhez már "csak" 1623 kiszivárgott adatrekord tartozik.

Az ATO jelenséggel tehát érdemes foglalkozni, nem csak vállalati szinten, de magánszemélyként is.

Több olyan nyilvános alkalmazás érhető el (például a zseniális „Have i been pwned?” oldal), amely tájékoztathat bennünket arról, hogy valaki, valamikor megszerezte egy szolgáltatáshoz kapcsolódó hozzáférésünket (ha már publikálták az adatszivárgást), és természetesen a privát címeinkre érdemes riasztást beállítani a rendszerben.

A HIBP-oldal szintén előszeretettel alkalmaz Paste-scrapinget, és már majdnem 70 ezer adatszivárogtató paste-t gyűjtött össze. A HIBP-oldal több mint 5 milliárd kompromittált felhasználói rekordot tartalmaz, és bár ez a szám ugyan brutálisan hangzik, de ez csak kb. fele a nagyobb ATO-rendszerekben megtalálható adatoknak. A különbség jórészt abból adódik, hogy a HIBP csak a már nyilvánosságra került (például Paste) adatokat tartalmazza.

Vállalati szinten érdemes komolyabban foglalkozni a kérdéssel, nem csak azért, mert sajnos a felhasználók részben vagy egészben, de szeretik ugyanazokat a jelszavakat használni a rendszerekben (és még mindig kevesen használnak több faktoros hitelesítést), hanem azért is, mert az ATO események komolyan érintik az adott szervezet reputációját. A „Tavaly feltörték a céget és ellopták az adatokat, nem is tudtak róla”-jellegű hírek megjelenése a biztonsági esemény mellett súlyos milliókban mérhető PR-katasztrófát jelentenek. Az egy hét múlva beköszöntő GDPR-éra pedig alapjaiban kell, hogy megváltoztassa a vállalatok hozzáállását (és reagálását), hiszen a kiszivárgott felhasználói rekordok szinte csak személyes adatokat tartalmaznak.