Előretolt frissítési dátumokkal vezetik félre a felhasználókat a telefongyártók?

Az SRL szakértői szerint több cég csak a frissítés dátumát írja át, valós patch-et nem ad.

Az androidos biztonsági frissítések gyászos helyzetét valószínűleg nem igazán kell ecsetelni azoknak, akik távolról is találkoztak már a témával, a gyártók erősen kifogásolható frissítési hajlandóságáról mi is többször megemlékeztünk. A helyzet azonban, mint a német Security Research Labs (SRL) kutatói az Amszterdamban megrendezett Hack in the Box biztonsági konferencián felvázolták, sokkal rosszabb lehet mint eddig hittük.

A Google rendszerét használó okostelefon-gyártók számottevő része ugyanis hamis adatokat jelenít meg a rendszerben a készüléken található biztonsági patch verziójára vonatkozóan. A felhasználó tehát a beállítások menüben megnyugodva láthatja, hogy telefonján a legfrissebb, vagy közel a legfrissebb javítás található, ez azonban korántsem biztos, hogy a készülék valós állapotát jelzi - a gyártók sok esetben csupán megváltoztatják a frissítés dátumát a rendszerben, a hozzá tartozó szoftveres javítást nélkül.

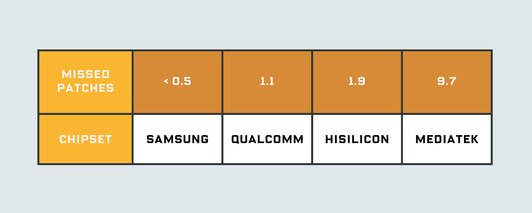

A csapat mintegy 1200 készüléket vizsgált meg számos gyártótól, eredményeik alapján pedig még a legnagyobb piaci szereplők sem riadtak vissza a fenti gyakorlattól eszközeiknél, leszámítva a Google saját modelljeit. Karsten Nohl, az SRL biztonsági szakértője szerint olyan készülékkel is találkoztak, ahol a gyártó egyetlen patch-et sem telepített, a telefonon megjelenített frissítési dátumot viszont hónapokkal előretekerte. Ahogy a szakértő is kiemeli, ezekben esetekben egyértelműen szándékos félrevezetésről van szó, noha az ilyen súlyos ügyek nem mondhatók gyakorinak.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Egy-két javítás kihagyása ugyanakkor már igen, ráadásul egy-egy gyártó termékpalettáján belül is erősen eltérő lehet a frissítési gyakorlat. A Samsung esetében például az SRL által vizsgált 2016-os J5 modell a valóságnak megfelelően, pontosan mutatta a rajta lévő patch dátumát, míg az ugyanebben az évben kiadott J3 már bőven hagyott kívánnivalót maga után: bár a telefon azt jelezte, hogy minden elérhető patch telepítve van rajta, valójában egy tucat javítás hiányzott róla, melyek közül kettő kritikus biztonsági patch volt. Miután a frissítési adatok hitelessége egy-egy vállalat zászlaja alatt is ennyire eltérő lehet, a felhasználóknak nagyon nehéz dolguk van, hogy megállapítsák, őszinte-e velük a készülékgyártó.

Az ügy kapcsán a Google a Wired megkeresésére igyekezett hangsúlyozni, hogy az eredményekben közrejátszhatott, hogy egyes vizsgált készülékek nem a keresőóriással együttműködő gyártóktól származtak, hanem a Google ökoszisztémáján kívülről is. Emellett egyes gyártóknál előfordulhat, hogy egy-egy biztonsági rést tartalmazó funkció esetében a javítás helyett egyszerűen eltávolították azt a rendszerből, vagy eleve a funkció nélkül adták ki készülékeiket. A Google továbbá igyekeztet megnyugtatni a felhasználókat, hogy a platform beépített védelmi funkciói bizonyos patch-ek hiányában is működnek, legyen szó az alkalmazások sandboxba helyezéséről vagy épp a Google Play Protectről - ugyanakkor utóbbi sem épp feddhetetlen, hiszen tavaly a milliókat átverő WhatsApp-klón is átcsúszott a védelmén, de idén januárban is közel 60 kártékony app jutott be az alkalmazásboltba. Az SRL egyébként egy appot is kiadott a telefonok ellenőrzésére, hogy arról mely frissítések hiányoznak.