Több tízezer routerre jutott be a Satori malware

A Mirai-klón által használt sebezhetőség javítására az érintett gyártó nem mutat hajlandóságot. Az egyre hízó botnet kritpopénz bányászatra állhat rá.

Tovább folytatja pusztítását a nyílt forrású IoT botnet, a Mirai - pontosabban annak egy tavaly felbukkant variánsa, amely Satori névre hallgat. A kártevő az Ars Technica szerint legújabb támadási hullámával akár 40 ezer router fölött is átvehette az uralmat, ráadásul jelenleg nagyon úgy tűnik, az általa kihasznált biztonsági rést a gyártó nem szándékozik befoltozni.

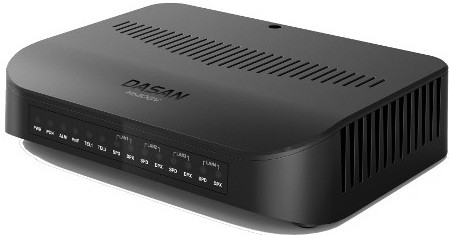

A kártevő a dél-koreai Dasan Networks által gyártott routereket kezdte ellenőrzése alá vonni, naponta akár 13 ezernél is több készüléket megfertőzve, melyek legnagyobb része, mintegy 82 százaléka Vietnamban található. A Dasan routerein tátongó biztonsági rést még tavaly ősszel fedezte fel egy "TigerPuma" néven ismert biztonsági szakértő, aki azt a SecuriTeam kutatóinak jelezte: egy puffertúlcsordulásos bugról van szó, amely távoli kódfuttatást tesz lehetővé az érintett eszközökön.

A SecuriTeam tavaly október óta próbál kapcsolatba lépni a gyártóval az ügyben, mindeddig sikertelenül. A biztonsági szakértők a vállalat hallgatását követően decemberben számoltak be nyilvánosan a hibáról, a Dasan azonban erre sem reagált, az azóta eltelt bő három hónapban készülékei lényegében szabadon támadhatók. A bugra nincs ismert javítás, a több mint 40 ezer érintett készülék sorsa így el is rendeltetett, és a következő hetekben akár az összes eszköz beállhat a Satori botnetének soraiba.

USA Tech Hub: ahonnan a passzátszél fúj Minden, ami a technológiai szektorban történik, jellemzően az USA-ból indul.

A Satori azzal tűnt ki a többi Mirai-klón közül, hogy a különböző, online kapcsolattal rendelkező eszközök, nagyrészt routerek támadásakor nem csak a gyakori alapértelmezett jelszavakat tippelgeti végig, hanem a készülékek firmware-ében lévő biztonsági réseket is elkezdte kihasználni - ahogy a Dasan routereinek példáján is láthatjuk. A malware fejlesztői ennek megfelelően nem engedik el annak kezét, helyette folyamatosan frissítik a kártevőt, újabb és újabb sebezhetőségekre vonatkozó adatokkal. A Netlab 360 az Ars Technicának nyilatkozó szakértői ennek megfelelően meglehetősen borúlátóak, ahogy egyikük fogalmaz, nem lenne meglepő, ha a későbbiekben a Satori ismét felbukkanna a hírekben.

Hogy a malware által kiépített tekintélyes botnettel a mögötte álló támadók mihez akarnak kezdeni egyelőre nem teljesen egyértelmű, ugyanakkor a szakértők nagy része szerint a tavalyi és idei trendeknek megfelelően a kriptopénzek bányászása lesz a zombihálózat fő profilja - persze amellett, hogy kiterjedt DDoS támadásokra is bevethető. A fertőzött eszközök erőforrásaival folytatott bányászatra egyébként a Satori pályafutása során már volt is példa, noha akkor ahelyett, hogy a kártevő a jellemzően gyenge hardverrel szerelt IoT eszközökre vitt volna bányászklienst, inkább kifejezetten a bányászásra beállított, erős PC-ket vett célba, egyszerűen kicserélve azokban az eredeti kriptopénztárca kódját a támadók saját tárcájáéra. A mutatvány nem tartott sokáig, azonban így is nagyjából 3000 dollárnak értékben hozott kriptodevizát a botnetgazdák konyhájára.

A most felbukkant támadási hullám sajnos ennél valószínűleg jóval hosszabb életű lesz, főként miután a gyártó oldaláról úgy tűnik nincs hajlandóság a sebezhetőség orvoslására. Ez a magatartás sajnos nem egyedülálló, a régebbi modelleknél sok cég vonakodva küld csak ki frissítéseket, sokszor még akkor is, ha a fentiekhez hasonló, kiterjedt fenyegetésről van szó. A támogatásukat már elveszített készülékeknél pedig szinte reménytelen a javítás.