Kritikus biztonsági rést orvosolt a Telegram

A hibát,amellyel elrejthető volt a felhasználók elől egy-egy küldött fájl kiterjesztése, orosz támadók aktívan kihasználták, többek között kriptobányászatra.

Kritikus, zero-day sebezhetőséget orvosolt a Telegram, amelyet kihasználva potenciális támadók átvehették a kontrollt a felhasználók számítógépei felett. A biztonsági hibát a Kaspersky Lab biztonsági szakértői fedezték fel a népszerű üzenetküldő Windowsra íródott kliensében.

A sérülékenység úgynevezett "right-to-left override" vagy RLO támadást tesz lehetővé. Az RLO egy speciális karakter, amely az Unicode karaktertáblában "U+202E" név alatt szerepel, feladata pedig egy-egy karakterlánc megfordítása, ennek megfelelően egyik jellemző felhasználási területét az arab nyelvű szövegek jelentik. A támadás során egy RLO karakterrel vezetik félre az áldozatot, amely miatt egyes, hasonló helyzetekre nem megfelelően felkészített szoftverek hiányosan vagy fordítva jelenítik meg egyes végrehajtható fájlok kiterjesztéseit.

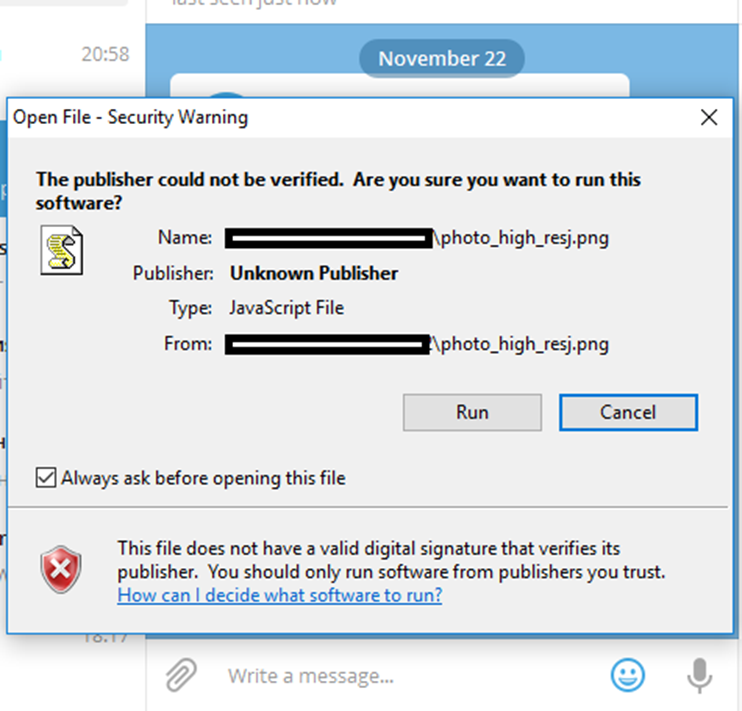

Az eljárással a Telegramban lehetőség nyílt a továbbított fájlok nevében az utolsó karakterek felcserélésére. A Kaspersky példájával élve, a "photo_high_re*U+202E*gnp.js" fájlt az üzenetküldőben továbbítva a címzett már a módosult, "photo_high_re*U+202E*sj.png" variánst kapja meg, amelyet így egyszerű képfájlnak gondolhat, hiszen az eredeti JS kiterjesztést a PNG váltotta a fel az utolsó hat karakter sorrendjének megfordításával. Ez a változás ugyanakkor magukat a fájlokat nem érinti, azokat megnyitva az operációs rendszer továbbra is felismeri az eredeti formátumot. A végrehajtható fájlok lekattintása esetében persze Windows alatt alapértelmezetten felugrik a szokott biztonsági figyelmeztetés, amelyben a rendszer rákérdez, hogy a felhasználó biztosan futtatni akarja-e a fájlt, ez ugyanakkor az egyetlen védvonal a támadással szemben - persze ha az adott felhasználó korábban nem kapcsolta ki a rendszerben az értesítést.

A Windows biztonsági figyelmeztetése

Tavaszi mix a 2025-ös IT pangástól az interjúk evolúciójáig Ezúttal öt IT karrierrel kapcsolatos, érdekes és aktuális témát érintettünk.

A Kaspersky kutatása szerint a hiba befoltozása előtt azt egyes orosz bűnözői csoportokhoz köthető támadók aktívan ki is használták, több célra. Ezek egyike az áldozat számítógépe fölötti kontroll átvétele, amelyet egy az üzenetküldőben továbbított, .Net-ben íródott szoftverrel kezdenek meg, amely a Telegram API-t használja a vezérlőprotokollként. Utóbbi API egy Telegram chatbotnak felelve veszi át a vezérlést a fertőzött gépek felett. A módszerrel lehetőség nyílik további végrehajtató fájlok futtatására a gépen, de egyebek mellett a tárolt fájlok listája is megszerezhető, sőt fájlok törlésére vagy egyes folyamatok leállítására is lehetőség van. A támadási felület egy másik felfedezett kihasználási módja a manapság népszerű kriptopénz-bányászatot célozza, a támadók a gépre egy bányászszoftvert juttatnak, amely aztán az áldozat számítógépének erőforrásaiból termel számukra valamilyen kriptodevizát.

A biztonsági szakértők szerint jelenleg úgy tűnik, hogy a sebezhetőséget csak az orosz online bűnözők fedezték fel, és annak kihasználására sem találtak példát Oroszország határain kívül. A windowsos Telegram klienst érintő bug első ismert felhasználása tavaly márciusra tehető, az üzenetküldő fejlesztőcsapata pedig tavaly októberben foltozta azt, miután arról a Kaspersky kutatói értesítették a céget - a sebezhetőség tehát legalább nyolc hónapig volt kihasználható a szoftveren, de nem kizárt, hogy az bűnözői körökben már korábban is ismert volt.