Kriptovalutát bányászó hirdetést engedett be a YouTube

A YouTube is áldozatul esett a CoinHive rejtett kriptodeviza-bányászprogramnak, amelynek kódját a támadók különböző hirdetésekben helyezték el. Megoszlik a Google és a külső szakértők véleménye, hogy mennyi ideig tartott a probléma felismerése.

Olyan reklámok szivárogtak be a YouTube hirdetési rendszerébe, amelyek a felhasználók CPU-teljesítményét használták fel, hogy kriptodevizát generáljanak a támadóknak, azaz a cryptojacking módszert használták - erősítette meg egy blogbejegyzésben a Trend Micro antivírus szolgáltató. Először a videós szolgáltatás látogatói lettek figyelmesek a vírusirtójuk figyelmeztetésére, amely szerint kriptodeviza bányászó kódot talált a rendszerük. Az üzenet böngészőváltáskor is megjelent, de csak akkor, amikor a YouTube-ot nyitották meg. Az esetet megvizsgálták a Trend Micro vírusszakértői, és megállapították, hogy a felhasználókat a Google hirdetési rendszerén át érte támadás.

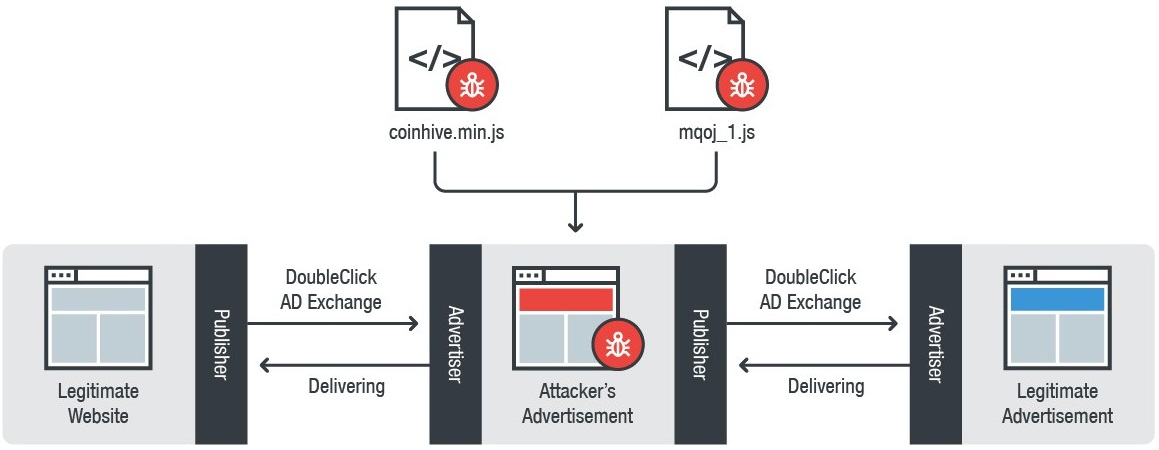

A támadók a Google DoubleClick hirdetési platformját vették célkeresztbe, hogy néhány kiválasztott országban a YouTube-on keresztül jelentessenek meg a bányászáshoz használható kódot - ezen belül is Japánban, Tajvanon, Francia-, Olasz- és Spanyolországban. A hirdetésen belüli JavaScript kód konkrétan a monero kriptodevizát bányászta a felhasználók gépein keresztül, melynek útja kevésbé visszakövethető például a bitcoinhoz képest. Az esetek 90 százalékában a kódot a már webshopokból is jól ismert CoinHive szolgáltatta, amely pont arról ismert, hogy az előfizetői számára akár rejtett módon is megoldja a bányászást mások számítógépein, és ezért 30 százalék részesedést szed be. A többi alkalommal pedig a támadók a saját JavaScript kódjukat használták ugyanerre a célra, hogy a CoinHive-val se kelljen a bevételen osztozniuk.

Így működött a bányászat a Trend Micro szerint

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A YouTube valószínűleg azért kerülhetett a támadók látókörébe, mert az ilyen jellegű programok akkor tudnak a leghatékonyabbak lenni, ha a felhasználó egyszerre sok időt tölt el az oldalon. Márpedig a népszerű videós platform az egyik "legjobb" ebből a célból a napi több mint egymilliárd órányi nézettséggel, azt viszont nem lehet tudni, hogy a támadóknak mennyi monerót sikerült a január 18-ra becsült kezdet óta bányászniuk. A Google az Ars Technicának küldött nyilatkozata szerint a kártékony reklámokat "kevesebb mint két óra alatt" leállította a vállalat, de a Trend Micro szakértőinek - a CoinHive-bányászok 285 százalékos megugrására alapuló - bizonyítékai szerint az ugyanazt a JavaScript kódot tartalmazó különböző reklámok egy hétig, azaz január 24-ig futottak a felületen.

A Google videós platformján már többféle probléma felmerült a hirdetésekkel kapcsolatban, a nagy partnerek közül sokan felfüggesztették a megállapodásuk is a céggel, mivel reklámjaik kifogásolható videók mellett jelentek meg. A YouTube folyamatosan újabb híradásokkal igyekezett bizonyítani, hogy a dolgok rendben mennek, a kiemelt videókat kezelő Preferred programban már a felvételeket és a hirdetéseket is egyesével illesztik össze a moderátorok. Ezúttal viszont a támadás pont a hirdetők oldaláról érkezett, és a rendszer kihasználta a YouTube óvatlanságát, ami a felhasználókat védtelenül hagyta a kihasználástól.

A vállalat állítása szerint a kriptodeviza hirdetéseknek álcázott változata egy újfajta támadási mód, amelyet azóta sikerült betáplálni a hirdetéseket kezelő és kártékony kódokat felismerő rendszerbe. Az egyhetes működés alatt viszont az ártalmas szkriptek a felhasználók CPU teljesítményének 80 százalékát fogyasztották folyamatosan, ami éppen elég kárt okozott, és elgondolkodtató, hogy a Google-nek nem sikerült hamarabb felismerni a problémát, illetve gyorsabban fellépni ellene.