Torvalds: az Intel Spectre javítása egy hulladék

Finoman fogalmazva nincs jó véleménnyel Linus Torvalds az Intel Spectre/Meltdown biztonsági problémára adott reakcióival. A Linux kernel szókimondó atyja szerint a processzorgyártó ügyben érintett szakembereinek egyszerűen elment az eszük.

Torvaldsnál most épp az Intel Spectre 2 sebezhetőségre adott javítás borította ki a bilit, amely a szakember szerint (is) több sebből vérzik. Torvalds úgy gondolja, hogy az Intel processzorait túlságosan visszavetné, ha az összes érintett termék tisztességes javítást kapna. Ezért a gyártó most tűzoltást végez, biztonsági javítás helyett sokkal inkább egy új, opcionálisan bekapcsolható védelmi funkcióként kezeli a Spectre 2-re adott megoldást. Ezt csak tetézi, hogy a szóban forgó, BIOS frissítéssel kiadott javítócsomag egy sor Intel processzoros PC-t tett instabillá, ezért a processzorgyártó az átdolgozott kiadás megérkezésééig nem javasolja annak telepítését.

Torvaldsnak az Intel dokumentációjában IBRS-ként (Indirect Branch Restricted Speculation) dokumentált mechanizmussal, pontosabban inkább annak alkalmazásával van problémája. Ezt bekapcsolva az Intel érintett mikroarchitektúráiban inaktívvá válik a spekulatív végrehajtás hatékonyságát javító indirekt elágazás-előrejelzés, ami a Pentium M-től (kb. 2001) kezdve szinte a cég összes processzorának (pl. a Pentium 4 kivételével) szerves része. Torvalds szerint e nélkül az Intel újabb központi egységeinek teljesítménye jelentős csorbát szenved, a cég ezért csak a támadásnak utat nyitó funkció kikapcsolását kínálja (tehát opt-in formában), az alapértelmezetten továbbra is aktív lesz a a patchet tartalmazó BIOS telepítését követően.

Az IBRS bekapcsolását (vagyis az indirekt elágazás-előrejelzés kikapcsolását) az operációs rendszer kérheti bootolási procedúra során az IBRS_ALL flaggal, opcionálisan. Torvalds kijelenti, hogy épeszű ember jelenleg ezt ilyen formában nem fogja kihasználni, ezért rendszerek tucatja maradhat nyitva a Spectre 2 sebezhetőség előtt. A Lyft egyik mérnökének mérése szerint a Haswell(?) Xeon processzorokat alkalmazó AWS C4 instance-en magas terhelés mellett nagyjából 20 százalékot lassított az IBRS bekapcsolása, amely a szakember állítása alapján az Intel aktuális legújabb mikroarchitektúrájának számító Skylake végrehajtási sebességét kevésbé veti vissza.

Torvalds egyébként sokkal egyértelműbb kezelést vár. A Linux atyja szerint a Spectre 2-t is biztonsági hibaként, azaz sebezhetőségként kellene kezelnie az Intelnek, amely jelenleg marketing okokból sokkal inkább egy opcionálisan engedélyezhető védelmi funkcióként tálalja arra nyújtott megoldását. A szakember a jövő processzoraitól egy egyértelmű flaget vár, amely alapján az operációs rendszer pofon egyszerűen le tudja kérdezni, hogy a sebezhetőség fennáll-e vagy sem. Ez alapján az OS számára világos lesz, hogy szükség van-e bármilyen szoftveres javítás engedélyezésére. Az Intel jelenlegi megoldása ezzel kvázi ellentétesen működik, amely Torvalds szerint legfeljebb arra jó, hogy a cég elkerülje a jogi felelősségre vonást, illetve több millió processzor esetleges visszahívását.

Utóbbival ellentétben a Spectre 2-re adott választ is tartalmazó BIOS frissítés visszahívását nem tudta elkerülni az Intel. A Spectre/Meltdown biztonsági problémára nagyjából három héttel ezelőtt kiadott patch ugyanis számos esetben okozott instabilitási problémákat. Első körben "csak" a Haswell és Broadwell processzorokra épülő rendszerek tulajdonosai panaszkodtak váratlan újraindulásokra. Később kiderült, hogy sokkal szélesebb kört érint a kínos probléma, amely a 2011-ben bemutatott Sandy Bridge-től kezdve a Kaby Lake-ig bezárólag az összes Core processzoros rendszer esetében fennáll. Az Intel állítja, hogy megtalálták a hiba okát, a javítást pedig már tesztelik. Utóbbi megérkezéséig a cég kéri, hogy senki ne telepítsen korábbi patchet tartalmazó BIOS verziót. Ennek megfelelően jó néhány cég már törölte is oldaláról a szóban forgó frissítéseket, köztük a HPE, illetve a Lenovo is.

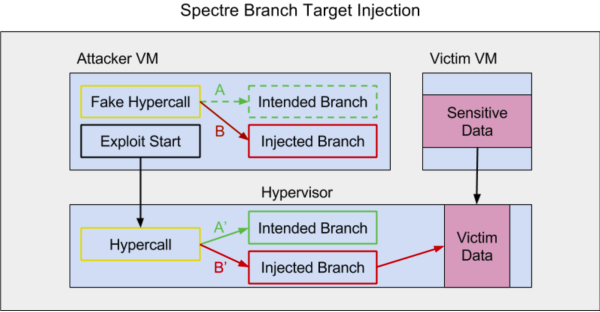

A Spectre 2

A Spectre 2 (vagy branch target injection) esetében a támadó az indirekt elágazás-előrejelzést kihasználva képes lehet céljai eléréséhez "megmérgezni" a végrehajtást. Egy ilyen támadást jól összeállítva a delikvens a spekulatív elven működő architektúrával kódokat futtathat le, amelyek azonosító nyomokat hagyhatnak a gyorsítótárban. Ennek segítésével érzékeny adatok is kinyerhetőek a memóriából, akár a kernel védett területéhez is hozzáférhet a támadó. Szakemberek szerint ez a támadási mód rendkívül bonyolult, nehezen reprodukálható, egyelőre csak kísérleti projekt keretében sikerült demonstrálni.

USA Tech Hub: ahonnan a passzátszél fúj Minden, ami a technológiai szektorban történik, jellemzően az USA-ból indul.

A Spectre 2 többé-kevésbé a többi processzort is érinti, beleérte a piacon lévő ARM-alapú megoldásokat is. Az Intel gyakorlatilag egyetlen x86-ra építő riválisának számító AMD szerint termékeik sebezhetőségi valószínűsége a nullához konvergál. A cég a mikroarchitektúrális különbségekre hivatkozik, illetve arra, hogy egyelőre senki sem tudta demonstrálni processzoraikon a Spectre 2-t. Ez alapján a tervezőcég nem teljesen magabiztos, egyelőre nem érdemes mérget venni rá, hogy az AMD processzorai tökéletes védelmet biztosítanak a Spectre 2-vel szemben.