Súlyos sebezhetőségek az Intel menedzsmentplatformjában

Független kutatók jeleztek súlyos hibákat az Intel Management Engine-ben, a cég beágyazott operációs rendszerében, amely gyakorlatilag minden Intel processzor mellett megtalálható. Elkészültek a javítások mára, érdemes azokat azonnal telepíteni.

Alapos auditnak vetette alá beágyazott menedzsmentplatformját az Intel, az eredmény pedig több mint lehangoló. A cég mérnökei számos komoly sebezhetőséget találtak az Intel Management Engine kódjában, ezekre a vállalat most adja ki a javítócsomagot, illetve a géppark felmérést lehetővé tévő eszközöket.

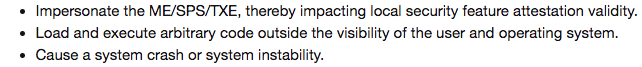

Az Intel lépését a Positive Technologies bejelentése váltotta ki, az IT biztonsággal foglalkozó csapat két munkatársa Mark Ermolov és Maxim Goryachy privát úton jelezte az Intel felé három komoly sebezhetőség felfedezését, a cég ezt követően fogott neki a kódbázis alaposabb átfésülésének. Mindhárom bejelentett hiba (CVE-2017-5705, -5706 és -5707) az Intel beágyazott rendszerében található puffertúlcsordulásos sebezhetőség, amely kódfuttatást tesz lehetővé egy, a számítógéphez helyi hozzáférést szerző támadónak. A három hibát az Intel a CVSSv3 metodológia szerint 8.2-es veszélyességűre értékelte.

A bejelentést követően tehát az Intel mérnökei is alaposan átvizsgálták a forráskódot (felmerül a kérdés, hogy eddig erre ezek szerint nem került sor?), és további öt hibát találtak. A most kiadott INTEL-SA-00086-os javítás ezeket mind javítja, a Positive Technologies által bejelentett problémákkal együtt.

Hatások és érintett lapkák a Intel szerint

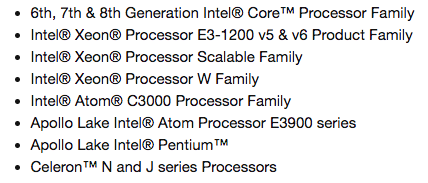

A javítás a 6., 7. és 8. generációs Intel Core processzorokat, a Xeon E3-1200 v5 és v6 családot érinti, de sebezhetőek a friss Xeon Scalable sorozat, a Xeon W sorozat, az Atom C3000 család, az Apollo Lake-féle Atom sorozat illetve a Celeron N és J család tagjai is. Ez szinte minden, az elmúlt néhány évben piacra dobott CPU-t jelent kliens- és szerveroldalon is, érdemes tehát nagyon komolyan venni a fenyegetést.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Az Intel által kibocsátott javítások azonban nem közvetlenül telepíthetőek, az egyes PC- és szervergyártóknak kell kiadniuk a saját, egyedi módosításaikat is tartalmazó frissítést. A gyártók a tegnapi és mai nap folyamán szinte mind kiadták ezeket a frissítéseket, a teljes lista az Intel oldalán érhető el.

Nem mai probléma

Az Intel Management Engine egy beágyazott operációs rendszer, amelyet a szükséges hardverrel együtt minden processzorához mellékel a gyártó. Ez a fő operációs rendszertől teljesen függetlenül működő megoldás, lényege, hogy a változatos számítógépet (notebookoktól a szerverekig) távolról menedzselhetővé teszi még (elvben) kikapcsolt állapotban is. Az Intel ME működéséhez ugyanis nincs szükség a fő CPU, memória vagy épp háttértár felébresztésére - de ezeket a beágyazott rendszer saját hatáskörben el tudja érni igény szerint.

E rendszert az Intel egészen idáig egy fekete dobozként kezelte, arról semmilyen műszaki információt nem közölt, a biztonsági kutatókkal pedig gyakorlatilag minden együttműködést megtagadott. Az Intel álláspontja szerint ezekre a kutatásokra nincs szükség, az ME biztonságos és kész. Az Intel nagyjából a "security through obscurity" mantrájánál ragadt meg, vagyis "amit nem ismernek, azt támadni sem tudják".

A kutatók évekig tartó fáradságos munkájával azonban lépésről lépésre sikerült egyre jobban megismerni a Management Engine-t, annak működését és képességeit is. Nyilván a szakmát valamennyire követők számára nem meglepetés, hogy amit találtak, az köszönőviszonyban sincs az Intel állításaival: mint minden szoftver, ez is tartalmaz hibákat. A merev elzárkózás viszont nagyon megnehezítette ezek feltárását és kijavítását, ezzel pedig a felhasználókat komoly kockázatnak tette ki, akár évtizedes távon is.