Makrók nélkül is kártékony Office fájlokkal támad az APT28

A Fancy Bear néven is ismert hackercsoport a már korábban is kihasznált DDE protokollal ügyeskedik.

Újra akcióban az orosz (valószínűleg állami hátterű) Fancy Bear hackercsoport, a támadók ezúttal Micorosft Office dokumentumokon keresztül próbálnak illetéktelen hozzáférést szerezni a célba vett számítógépekhez. A csoport neve egyebek mellett az egyesült államokbeli DNC (Democratic National Committee) levelezésének kiszivárogtatása kapcsán is ismerős lehet.

Az APT28 néven is ismert csapat által használt, rosszindulatú Word dokumentumra a McAffee Advanced Threat Research biztonsági szakértői találtak rá. A fájl egy már ismert technikára épít, a Microsoft DDE (Dynamic Data Exchange) protokollját használja ki a kódfuttatáshoz. A módszer erőssége, hogy a legtöbb Office-alapú támadással szemben, kikapcsolt makrók mellett is bevethető.

A DDE protokollal a egyes fájlok végrehajthatnak más fájlokban található kódokat, illetve az alkalmazások frissítéseket is küldhetnek, ha új információk válnak elérhetővé. A megoldás alapvető funkciója tehát az egyes alkalmazások közötti automatikus adatmegosztás, annak köszönhetően például nem kell egy Excel tábla adott értékeit folyamatosan manuálisan frissíteni, helyette lehetőség van azokra egy másik szoftverben hivatkozni, így változás esetén automatikusan behelyettesíthetők a friss számok.

Miután az áldozat megnyitja a fertőzött dokumentumot - amely címében jelen esetben egy New York-i terrortámadásra utalt - az felveszi a kapcsolatot a támadók vezérlőszerverével és egy malware-t tölt le a számítógépre. A Seduploader névre hallgató kártevő aztán egy sor adatot összegyűjt az áldozatról, a rendszerre vonatkozó információk alapján pedig a támadók eldönthetik, érdekes-e számukra a felhasználó. Amennyiben igen, a támadás következő lépcsőjében az X-Agent vagy Sedreco malware-ek is megérkeznek a fertőzött rendszerre. A biztonsági szakértők szerint a vezérlőszerverhez tartozó domaint október 25-én regisztrálták, és október 29-én volt először aktív - a fertőzött dokumentum felbukkanása környékén.

Introvertáltak az IT-ban: a hard skill nem elég Már nem elég zárkózott zseninek lenni, aki egyedül old meg problémákat. Az 53. kraftie adásban az introverzióról beszélgettünk.

A támadás nem új keletű, az eljárás időről időre újra felbukkan, mikor támadók a biztonsági szoftvereket védelmét igyekeznek megkerülni - persze nem is kivédhetetlen módszerről van szó, a Microsoft röviddel a Fancy Bear akció nyilvánosságra kerülése után közzé is tett egy útmutatót, a DDE mezőket tartalmazó dokumentumok biztonságos megnyitására. Ebben a cég részletesen, az egyes Office termékekhez külön-külön leírja, hogy milyen kulcsokkal kell kiegészíteni a rendszerleíró adatbázist, azaz a registryt, hogy a DDE linkek automatikus frissítését meggátoljuk.

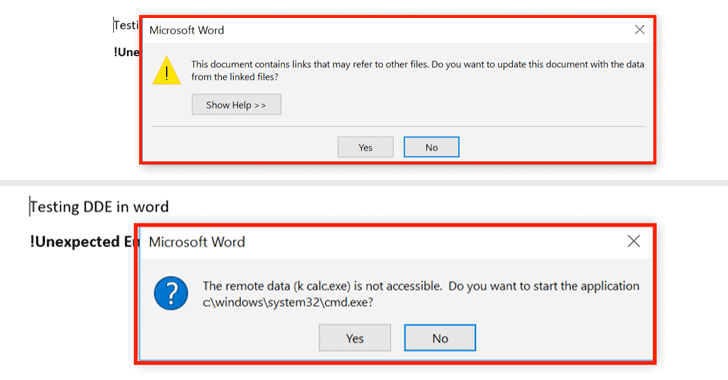

Persze nem kell rögtön ilyen radikális megoldáshoz folyamodni, első körben elég, ha odafigyelünk a kapott dokumentumok megnyitásakor megjelenő üzenetekre. Ha ugyanis egy fájl DDE funkcionalitást használ, arra megnyitásakor a szoftver felugró ablakban figyelmeztet - a kártékony dokumentumok esetében ráadásul az első ilyen ablakot követően egy második is megjelenik, amely pontosan megjelöli, hogy melyik alkalmazást készül futtatni a dokumentum. A rosszindulatú kód csak akkor lép működésbe, ha a felhasználó mindkét figyelmeztetést elfogadja.