306 millió kiszivárgott jelszót ajánl a közjó javára a Pwned

Az adatszivárgásokat gyűjtő weboldal így kovácsolna sokak számára előnyt mások hibáiból.

Felajánlotta a közjó javára komplett jelszógyűjteményét a közismert HIBP (Have I Been Pwned?) weboldal. A biztonsági szivárgásokból nyilvánosságra került e-mail címek, jelszavak, fiókok, illetve egyéb adatok gyűjtőoldala ily módon szeretne előnyt kovácsoltatni a hibákból, az adatbázist ugyanis magánszemélyektől a nagyvállalatokig bezárólag bárki ingyen felhasználhatja. Erre építve növelhető a felhasználói fiókok biztonsága, a szolgáltatók ugyanis az adatbázist felhasználva figyelmeztetni tudják felhasználóikat, ha az e-mail címük vagy jelszavuk már kvázi közkézen forog. Az oldalt üzemeltető Troy Hunt reményei szerint a lehető legtöbben élnek majd a lehetőséggel, amiből a potenciális támadókon kívül mindenki profitálhat.

Az információbiztonsági szakember oldalán részletesen taglalja a döntéshez vezető utat, illetve azt, hogy ebből miért és hogyan profitálhat az ipar. Hunt elsőként a NIST autentikációs irányelveit idézi, amely szervezet adja ki azokat a különböző ajánlásokat, amelyeket a különböző szövetségi amerikai kormányhivataloknak és ügynökségeiknek követniük kell, de az egész iparág számára irányelvnek számítanak a szervezet által megfogalmazott feltételek és kritériumok. Ez alapján a NIST más, triviális szempontok (pl. szekvenciális karakterek, szótári szavak) mellett már azt is szorgalmazza, hogy a szolgáltatók a korábbi biztonsági szivárgásokból közkézre került jelszavakat se fogadják el regisztráció, vagy változtatás esetén.

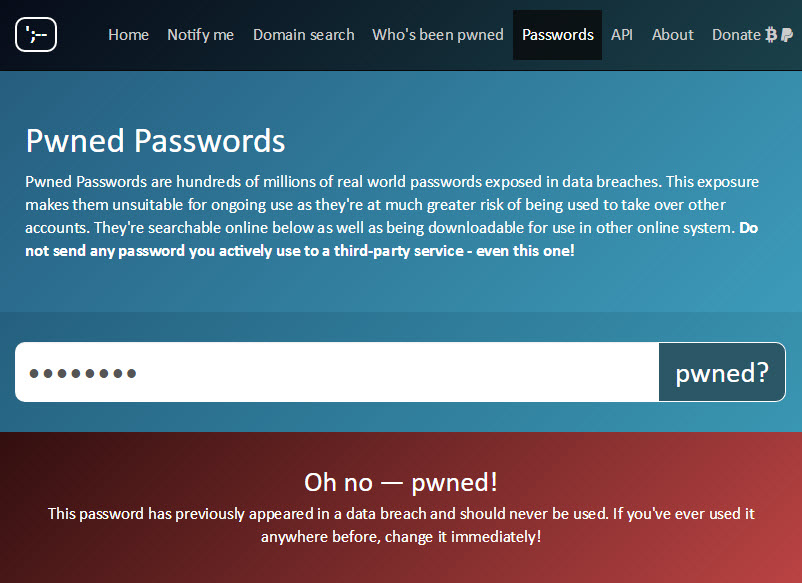

Troy Hunt ezen, illetve néhány egyéb megkeresésen felbuzdulva egy új, ingyenes szolgáltatást hozott létre a HIBP-n, amellyel e-mail címünk mellett már jelszavaink érintettségét is leellenőrizhetjük. Pwned Passwords névre keresztelt lehetőséget ugyanakkor nem feltétlenül magánszemélyeknek szánja a szakember, ugyanis a 306 millió darab kiszivárgott valós, tehát felhasználók által használt jelszavakat tartalmazó gigászi adatbázis (tömörítve 5,3 GB) akár teljes egészében le is tölthető. Emellett Hunt egy jól dokumentált API-val is igyekszik segíteni az érdeklődőket, amelyen keresztül lekérhető, hogy a jelszó (vagy e-mail) érintett-e bármelyik eddig ismert incidensben.

A szakember egyébként bár egyúttal saját fejlesztése ellen is beszél, nem javasolja, hogy bárki is beírja éles jelszavát az övéhez hasonló helyekre. Hunt bár ígéri, hogy semmilyen formában nem tárolja el a begépelt karaktersorokat, más helyeken nem biztos, hogy ennyire megbízhatóak a készítők. Triviális okok miatt a bárki által elérhető és letölthető adatbázis nem egyszerű plain text formátumú, az abban található jelszavak mindegyike SHA-1 algoritmussal hashelt. Ez gyakorlatilag gátat szab a rosszindulatú felhasználásnak, az SHA-1 hasító értékét ugyanis egyelőre nem lehet visszafejteni. Ez kihasználva már éles jelszavait is bárki biztonságosan leellenőrizheti, arra első lépésként csupán rá kell ereszteni az algoritmust, a kapott érték pedig már nyugodt szívvel beírható a HIBP-n található mezőbe.

Troy Hunt bejegyzésében több felhasználói példát is felhoz. Amennyiben például regisztrációnál a felhasználó által megadott jelszó hash értéke egyezést mutat az adatbázissal, akkor szigorú esetben a rendszer egyszerűen elutasíthatja a megadott karaktersor használatát, kevésbé szigorú esetben pedig javasolhatja egy másik jelszó megadását. A szakember szerint nagyon fontos, hogy az okokat jól kommunikálja az üzemeltető, hisz a legtöbbek számára nem triviális, hogy erre miért van szükség.

Egy másik eset a jelszóváltoztatás, ilyen esetben az adott oldal felhívhatja felhasználója figyelmét, hogy korábbi jelszava incidensben érintett, ezért amennyiben azt máshol még használja, célszerű lecserélnie. Amennyiben az érintett jelszó még aktuális, úgy egyből bejelentkezéskor fel lehet hívni a felhasználó figyelmét, hogy érintettség miatt azt szükséges megváltoztatni, akár a továbblépés megakadályozásával nyomatékosítva. Utóbbi esetekben is fontos a megfelelő kommunikáció, véletlenül se legyen félreérthető, hogy az incidens nem az adott oldalt érinti.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

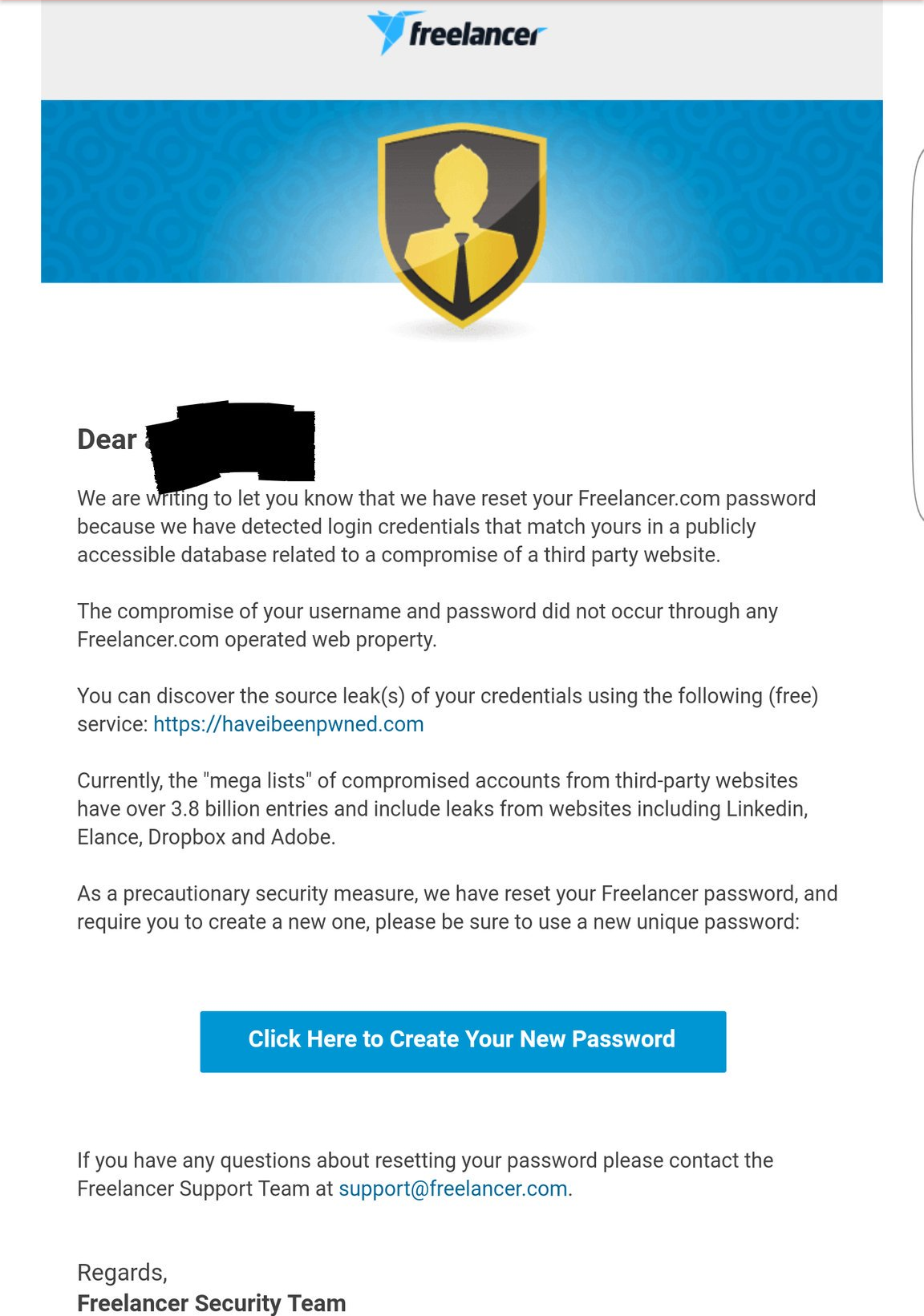

Hunt már példákat is hoz, amelyek építenek az adatbázisra az amerikai Spirit Airlines légitársaság és a Freelancer.com már gyakorlatban alkalmazzák a lehetőséget. Előbbi cég amennyiben az ellenőrzés során egyezést talál, úgy automatikusan reseteli a jelszót, és hasonlóan jár el a másik site is, mindkét esetben röviden, érthetően magyarázva az okokat.

A szakember szerint ugyanakkor még ennek ellenére is sok vállalat lesz, amely ódzkodik majd ezektől attól tartva, hogy ez elriasztja a felhasználókat. Ezek számára pár javaslattal is él Hunt, aki szerint első körben nem feltétlenül kell a teljes felhasználói adatbázisra kiterjeszteni a szkennelést, egy 10 százalékos csoporton is vizsgálható a biztonsági intézkedések hatása. Ennél is óvatosabb a passzív megközelítés, amellyel a háttérben vizsgálható, hogy a regisztráltak hány százalékának jelszava érintett bármely nyilvánosságra került incidensben.

Troy Hunt azt ígéri, hogy minden tőle telhetőt megtesz az adatbázis frissen tartásáért, amennyiben a jövőben újabb sajnálatos szivárgás történne, úgy igyekszik a lehető leghamarabb megszerezni és beépíteni az adatokat. A készítő továbbá elmondta, hogy semmiféle felhasználási feltételt nem szab szolgáltatásának, annak még nevét sem kell megemlíteni sehol, amely Hunt reményei szerint a jogi akadályok nagy részét elháríthatja az az egész iparág számára hasznos fejlesztés alkalmazása elől.