Ronda biztonsági hibákat rejtett a routerekben is használt Dnsmasq

A sérülékenységeket kihasználva akár át is vehető az irányítás az eszköz felett, de már megérkezett a javítás.

Súlyos biztonsági hibákat találtak a széles körben használt Dnsmasq-ban a Google kutatói. A jellemzően DNS gyorsítótárazáshoz és DHCP szerverként használt szabad szoftver ezzel számos különféle rendszert tehet sebezhetővé, Android, Linux, FreeBSD, OpenBSD, és NetBSD mellett akár macOS-es konfigurációk is sebezhetőek lehetnek, amely alapján az érintett eszközök száma több milliárdos nagyságrendű lehet - ezek jelentős része pedig beágyazott megoldás, routerek és egyéb eszközök formájában. A szakemberek összesen hét darab sebezhetőséget találtak, amelyekből három utat nyit a támadónak, hogy az távolról rosszindulatú kódot futtasson a rendszeren.

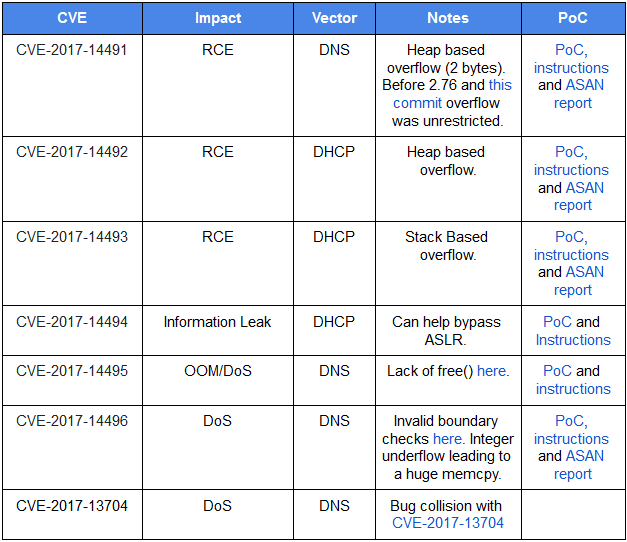

Utóbbiak a CVE-2017-14491, CVE-2017-14492, és CVE-2017-14493 sorszámot kapták, ezeket kihasználva hajtható végre RCE (Remote Code Execution) támadás. Az elsőt meglovagolva 2 bájtos heap-alapú puffer túlcsordulást lehet végrehajtani kívülről és belső hálózatról egyaránt, ez a szoftver DNS-es részét érinti. A 92-es végű ugyancsak heap-alapú puffer túlcsordulásra ad lehetőséget, de már a Dnsmasq DHCP szolgáltatását meglovagolva. A harmadik, 93-as végződésű szintén a DHCP-re támaszkodik, ám ez veremtúlcsordulásra ad lehetőséget, amit a CVE-2017-14494 jelölésű, adatszivárgási hibával kombinálva ugyancsak megvalósítható kártékony kód távoli futtatása. Ily módon ugyanis megkerülhető az Address Space Layout Randomization memóriavédelmi technológia, amely optimális esetben megakadályozná a rosszindulatú kódok futtatását.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Öröm az ürömben, hogy Google által felfedezett hét hibára már megvan a javítás, azok a Dnsmasq atyjának számító Simon Kelleyvel együttműködve már bekerültek a szoftver legújabb, 2.78-as verziójába. Ennél kevésbé örömteli, hogy ezt egyelőre meglehetősen kevés operációs rendszerbe építették be, az Androidba például csak az október havi biztonsági frissítéssel érkezett, amelyet rossz szokás szerint számos készülék csak késéssel, egyes korábbi modellek pedig egyáltalán nem kapnak meg.

Legalább ennyire aggasztó a routerek kérdése, ezek gyártóinak nagy része ugyanis szintén nem arról híres, hogy firmware frissítés formákban villámgyorsan befoltoznák a lyukakat, amit az átlagfelhasználók inkompetenciájával kombinálva jó eséllyel még sokáig tátonganak majd méretes rések az egyes eszközökön. Ezzel szemben a szolgáltatóknak lehetőségük van távolról, az előfizető beavatkozása nélkül frissíteni saját eszközeiket, már amennyiben az szükséges, tehát az eszközben aktív a Dnsmasq. Utóbbi, illetve a szoftver verziója laikusok számára nehezen megállapítható, így sokan csak a szolgáltató támogatásában reménykedhetnek. Erről megkérdeztük a nagyobb hazai cégeket, amennyiben érdemi választ kapunk, úgy később frissítjük cikkünket.

Amennyiben valaki saját routerrel rendelkezik és nem riad vissza a harmadik féltől származó szoftver telepítésén, úgy lehetőség szerint érdemes valamelyik népszerűbb megoldást használni, ezek rendszerint néhány napon belül megkapják a javítást. A DD-WRT például már ki is adta a biztonságos, Dnsmasq 2.78-cal szerelt verziót, amely a 33430-as jelölést kapta.