Könnyen nagy baj lehetett volna a CCleaner-fertőzésből

Újra egy kis fejlesztőcsapaton keresztül talált utat malware felhasználók millióihoz. A Petya után most újra a fejlesztői infrastruktúrát tudták támadók rávenni fertőzött frissítés kiadására, amely rengeteg gépen nyitott backdoort.

Ez hajszálon múlt - nagyjából ez a legújabb masszív biztonsági incidens konklúziója. Támadóknak sikerült átvenni az irányítást a rendkívül népszerű CCleaner fejlesztői infrastruktúrája fölött és kibocsátani egy hivatalosnak látszó, de malware-t tartalmazó verziót. A támadást szerencsére sikerült időben észrevenni, mielőtt a backdoort hordozó szoftvereket sikerült volna aktiválni, így a masszív fertőzési hullámra nem került sor.

Beszállítókon keresztül a gépre

A Talos által vizsgált CCleaner bináris rendelkezett a Piriform aláírásával, ebből következtet a cég arra, hogy a fejlesztő rendszerét valószínűleg komoly támadás érte, nem csak a frissítéseket kiszolgáló szervert, hanem a fejlesztői infrastruktúrát is irányításuk alá hajtották a támadók, ennek segítségével tudták aláírni a módosított telepítőt. Hogy ez pontosan hogyan történhetett, arra várhatóan csak a Piriform/Avast saját elemzése tud majd választ adni - elképzelhető, hogy egy fejlesztő fiókját tudták a támadók feltörni, de az sem lehetetlen, hogy közvetlenül a szerverekhez fértek hozzá. Emiatt persze jelenleg az sem zárható ki, hogy egy belsős (alkalmazott) támadó a hunyó.

A támadás az úgynevezett "supply chain attack" formátumot követi. Ez nem friss koncepció, ilyen támadásra már korábban is volt példa, annyit jelent, hogy nem közvetlenül a célpont, hanem annak egy beszállítója, vagy a beszállítói lánc egyik eleme az áldozat. Ahogy korábban a Petya támadásban érintett MEDoc, a Piriform is kimondottan kis (londoni) fejlesztőcég, LinkedInen mindössze 42 alkalmazottal, nagy részük pedig nem is technikai munkakört tölt be. Ezzel a cég igen vonzó és igen gyenge láncszem: a (LinkedIn szerint) 42 főt foglalkoztató cég szoftverfejlesztésre és -marketingre specializálódik, miközben felhasználók millióinál fut a szoftvere - a támadással ők mind sebezhető célpontokká váltak.

Míg a MEDoc esetében a tulajdonképpeni áldozatok az Ukrajnában üzletelő cégek voltak, jelen esetben sokkal szélesebb a merítés, néhány szervezet mellett leginkább végfelhasználók kerültek veszélybe. Számukra a supply chain attack még sokkal veszélyesebb, ők nem is álmodhatnak arról, hogy valahogyan auditálják a beszállítók fejlesztői infrastruktúráját - gyakorlatilag vakon meg kell bízniuk a fejlesztőkben, hogy tudnak vigyázni rendszereikre. És ahogy a fenti két példa is mutatja: ez nem igazán indokolt bizalom.

Szofisztikált detektálás-elkerülés

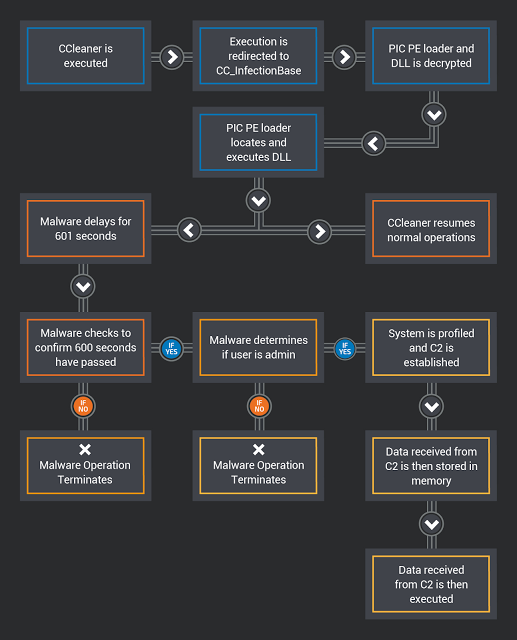

Szakembereknek mindenképp érdemes a Talos bejegyzését fellapozni, a csapat meglehetősen jól feltérképezte a malware viselkedését. A lényeges elemek közé tartozik, hogy a mechanizmus nagyon ügyesen igyekezett elkerülni a felfedezést és a saját nyomait is nagyon aktívan takarította még a memóriából is. A sandbox-alapú szimulátoros védelmi megoldások ellen például 10 perces várakozással védekezett, ezen idő alatt semmit nem végzett a malware - nagyjából ennyi idő alatt az ilyen védelem már feladja.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A rejtőzködés nagyon hatékonyra sikerült: az augusztus 15-én publikált fertőzött binárist négy hétig semmilyen biztonsági megoldás nem detektálta, annak ellenére, hogy felhasználók millióinál futott a backdoor és várta a parancsot. Ez nagyjából mindent elmond a modern vírusirtók hatékonyságáról olyan környezetben, amikor ismeretlen malware-t kellene proaktív módon, heurisztikával megfogni.

Sikeres megelőzés

A Cisco Umbrella rendszeréből begyűjtött adatok alapján úgy tűnik az Avast még idejében lépett, a támadást sikerült még a kiépítés fázisában elfogni és ártalmatlanná tenni. A fertőzött, felhasználóknál telepített CCleanerrel a malware is a számítógépekre került, ez azonban nem volt önmagában ártalmas, csupán backdoort nyitott, amelyen keresztül gyakorlatilag tetszőleges támadó kódot (például ransomware-t) küldhettek volna le a számítógépekre.

Az Avast egyébként azt állítja, hogy a támadásról nem a Ciscótól szereztek tudomást, hanem egy Mophisec nevű biztonsági csapat tett bejelentést, és ugyanez a csapat értesítette a Ciscót is. A bejelentést követően az Avast blogbejegyzése szerint az incidenst sikerült 72 órán belül teljesen lezárni, úgy, hogy a Ccleaner-felhasználókat kár nem érte (legalábbis a cég tudomása szerint). És ha már serleget kell osztani hősiességért, azért jár a Ciscónak is, a cég a malware-ben okosan (generátor mögé) elrejtett parancsszerverek doménneveit gyorsan regisztrálta, az Avast pedig a hatóságokkal együttműködve az egyik szerver lekapcsolását tudta elérni. A dupla akcióval a támadó elvesztette a kapcsolatát a malware felé, ezzel pedig biztonságba kerültek a felhasználók.

Pilátus a krédóba

Az egész történet legnagyobb áldozata valószínűleg az Avast. A népszerű cseh vírusirtó fejlesztője 2017. július 18-án vásárolta fel a Ccleanert fejlesztő Piriform céget - jelen állás szerint ekkor már javában dolgozhattak a támadók a cég rendszereinek feltörésén, ami július 3-án járt sikerrel a belső naplófájlok szerint. Ekkor a csehek még a felvásárlást követő integráció legelején voltak, így értelemszerűen a Piriform szervereit és fejlesztői infrastruktúráját sem felügyelték még.

Az Avast azt is igyekszik pontosítani, hogy mekkora lehet az érintett felhasználók száma. A legtöbb híradás a Piriform egy korábbi kommunikációját használta fel, ebben a cég 2 milliárd letöltésről beszélt (története során összesen), amit heti 5 millió letöltés növel. Az Avast közlése szerint a támadás a 32 bites és a felhős kiadást érintette, a fertőzést tartalmazó verziót mintegy 2,27 millió különböző ügyfél telepítette.

Az eltelt időszakban a cég igyekezett proaktívan frissíteni az új, immár fertőzésmentes verzióra ezeket a telepítéseket, így jelen pillanatban mintegy 730 ezer felhasználó futtatja a problémás, 5.33.6162-es verziót. Veszélyben egyébként ők sincsenek, a parancs-szerverek kiiktatásával a malware nem aktiválható szerencsére. Némi probémát okoz, hogy az ingyenes CCleaner nem tartalmaz automatikus frissítési opciót, így a szoftvert manuálisan kell a felhasználónak eltávolítania vagy frissítenie. Az Avast szerint ez egyébként önmagában meg is oldja a problémát, a malware a rendszereken kizárólag a ccleaner.exe részeként van jelen, annak frissítésével vagy eltávolításával el is tűnik - így komolyabb erőfeszítésre, újratelepítésre vagy a rendszer visszaállítására nincs szükség.