Újabb kártevők jutottak át a Play Store pajzsán

A SonicSpy malware-família több tagja is letölthető volt a Google hivatalos alkalmazásboltjából - hívta fel a figyelmet a Lookout Security.

Jókora kémprogramhullámra figyelmeztetnek a Lookout Security szakértői: a biztonsági cég ezernél több, egy támadóhoz vagy támadócsoporthoz köthető rosszindulatú appot fedezett fel, amelyek jelentős része a Play Store védvonalain is átjutott és az alkalmazásbolt felületéről is elérhető volt a gyanútlan felhasználók számára. A szakértők által SonicSpy névre keresztelt malware-családot a jó eséllyel iraki székhelyű támadók idén február óta agresszívan terjesztik.

A Google alkalmazásboltjában legutóbb felfedezett, a SonicSpy ernyője alá tartozó rosszindulatú variáns Soniac névre hallgat és csevegőappként hirdeti magát - valójában a népszerű Telegram egy némileg átrajzolt másolatáról van szó, amely bár valóban működik üzenetküldő appként is, mellette kiszolgáltatja az áldozat készülékét a támadók számára. A Soniac készítői számára kiterjedt funkcionalitást kínál, képes a háttérben észrevétlenül hangfelvételt vagy fotókat készíteni, illetve a hívásindítás és SMS küldés is ott van a fegyvertárában. A kártevő mindezek mellett névjegy- és híváslistákat és egyéb potenciálisan érzékeny információkat is meg tud szerezni a készülékekről, mint a Wi-Fi hozzáférési pontokra vonatkozó adatok. A SonicSpy család a Lookout szerint összesen 73 különböző távolról vezérelhető funkcióval rendelkezik. Mikor egy hasonló fertőzött app a felhasználó készülékére kerül, saját ikonját elrejti, majd megkezdi a kommunikációt a támadók vezérlőszerverével.

A szakértők szerint a malware-família több ponton is hasonlóságot mutat a SpyNote családdal, amely először 2016 közepén bukkant fel. A kódbázisban talált hasonlóságok mellett mindkét kártevő előszeretettel használ dinamikus DNS szolgáltatókat, illetve a nem szabványos 2222-es porton keresztül kommunikál a vezérlőszerverrel. A SpyNote esetében a Lookout szakértői szerint a készítők egy asztali alkalmazáson keresztül juttatták el a rosszindulatú kódot az egyes appokba, amelyek mellette továbbra is megtartották eredti funkcionalitásukat. A kutatók úgy sejtik, hasonló automatizált megoldás állhat a SonicSpy mögött is, legalábbis erre utal, hogy február óta töretlen lendülettel, folyamatosan érkeznek a malware-rel fertőzött alkalmazások.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

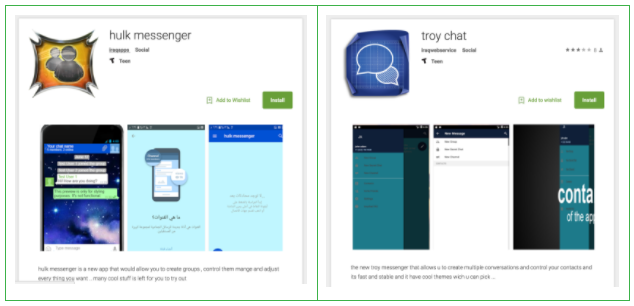

A Soniac mögött a Play Store-ban az iraqwebservice nevű profil áll, amely több rosszindulatú alkalmazást is közzétett az az online boltban, ilyenek voltak például a Hulk Messenger vagy a Troy Chat - ezek ugyanakkor mára eltűntek az felületről, noha az nem derült ki, hogy a Google távolította el őket, vagy a kártevők készítői akarták eltüntetni nyomaikat. A kutatók egyrészt a profil neve miatt sejtenek iraki támadókat a háttérben, másrészt pedig azért, mert a kártevő kódjában több "Iraquian Shield" említés is előfordul.

A Lookout jelentette a Google-nek az általa felfedezett kártékony appokat, a keresőóriás pedig megtette a szükséges lépéseket a felszámolásukra, noha azt egyelőre nem lehet egyértelműen kijelenteni, hogy sikerült az összes érintett appot kigyomlálni a Play Store-ból. A Soniac egyébként, mielőtt eltávolították az alkalmazásboltból, 1000 és 5000 közötti letöltésszámot tudott begyűjteni. Az eset ismét jól példázza, hogy még akkor becsúszhat egy-egy malware a felhasználók készülékeire, ha azok kerülik a külső forrásokat az appok telepítésekor és nem használnak harmadik féltől származó alkalmazásboltokat. Bár a Google folyamatosan dolgozik az Android platform biztonságának fejlesztésén, a területen így is sok tekintetben hagy kívánnivalót maga után.