Nem is zsarolóvírus a 2017-es Petya

Álca lehetett a zsarolóvírus körítés a Petya esetében - állítják az alaposabb elemzés után a szakértők. Az adatokat ugyanis nem lehet visszaállítani, a támadás meglehetősen pontosan célzott volt, a fizetési megoldásra pedig egyáltalán nem fordítottak gondot a "bűnözők".

Komoly kételyek merültek fel az elmúlt napokban azzal kapcsolatban, hogy a héten lecsapó Petya (2017) kártevő tulajdonképpen zsarolóvírus vagy egyszerűen pusztításra törekvő törlő (wiper). Nem mindegy: míg egy zsarolóvírus "csupán" pénzügyi haszonszerzést célzó bűnözési forma, a wiper már támadó fegyver, amellyel a támadó nem pénzt akar szerezni, hanem maximális (stratégiai méretű) károkozásra törekszik.

Cél: rombolás

A ransomware lényege, hogy lehetővé teszi az adatok visszaállítását - ezért cserébe viszont pénzt kér. Így tett a WannaCry is és az elmúlt években elő-előbukkanó egyéb zsarolóvírusok is. Pontosan ezért a támadás során az adatokat a kártevő csak titkosítja, ez ugyanis egy teljesen visszafordítható folyamat, a megfelelő kulcs segítségével a lezárt adatok újra feloldhatóak. A megfelelően erős titkosítás persze azt is jelenti, hogy kulcs nélkül az adatok nem állíthatóak vissza semmilyen formában, így a kulcsot vagy a zsarolótól vagy a kártevő visszafejtésével meg kell szerezni a visszaállításhoz.

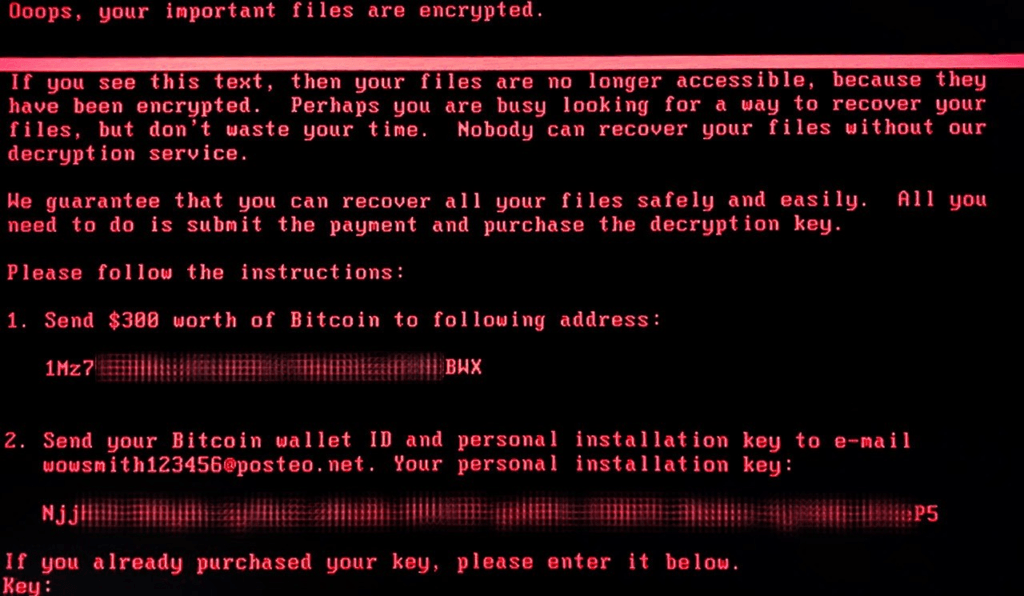

Felesleges volt kisatírozni a kódokat: véletlenszerűen generáltak.

A Petya (2017) esetében azonban az adatokat még elvben sem lehet visszaszerezni: a Kaspersky szerint ugyanis a kártevő a titkosítás után "eldobja" a kulcsot, így hiába is fizetne az áldozat, a zsaroló akkor sem tudná megadni neki a kulcsot, ha nagyon akarná. A Petya minden gép esetében egy egyedileg generált kulcsot használ, az ehhez tartozó azonosítót azonban egyáltalán nem tárolja el, a zárképernyőn mutatott kódból pedig ez nem is fejthető vissza, így a titkosított adatok csak próbálgatásos alapon (brute force) fejthetőek vissza elvben.

De egy másik jel is utal arra, hogy a ransomware csak álca volt: a viszonylag fejlett malware-hez képest a fizetési rendszer nagyon gyengének bizonyult, a megadott egyetlen email-címet a szolgáltató pillanatok alatt lelőtte, így a támadóval az áldozatok sehogyan sem tudták felvenni a kapcsolatot, ezzel pedig a pénzszerzés lehetősége is villámgyorsan elszállt.

Stratégiai malware-csapás

Wiper-típusú támadásra is volt már példa a történelemben - pont a Wiper és Shamoon az egyik legjobb példa erre. Ez a két támadás még 2012-ben zajlott és az iráni illetve szaúdi kormányzati rendszereket célozta. Ami közös a rendkívüli hatékonyság, amellyel az adatokat sikerült teljesen törölni a merevlemezekről és a masszív adatvesztés, amely a támadásokkal járt.

Ha a Petya-támadást ezzel hasonlítjuk össze, akkor eléggé feltűnőek a hasonlóságok. Az egyik ilyen, hogy a Petya visszafordíthatatlan adatvesztést okoz, ahogy azt fentebb vázoltuk. A másik is hasonlóképp érdekes, a specifikus támadási vektor nagyon leszűkíti az érintett gépek körét, az "ártatlan áldozatokat" gyakorlatilag teljesen kizárja a körből. Nem véletlen, hogy az egyszerű felhasználókat az amúgy agresszíven terjedő vírus szinte egyáltalán nem bántotta, inkább intézmények és vállalatok az áldozatok.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Ahogy korábban írtuk, a támadók a MEDoc ukrán adóbevallási program frissítésének álcázták a malware-t, ezzel rengeteg olyan vállalkozást elértek, amelyek valamilyen formában Ukrajnában adóznak - multikat és helyi cégeket egyaránt. Ez nyilván rendkívüli csapást jelent a nemzetgazdaság számára, mind az ideiglenesen kiesett rendszerek miatt visszaeső pillanatnyi gazdasági kibocsátás, mind az adatvesztés közép- és hosszútávú hatása nagyon komoly károkat okozott. Hogy mekkorákat, azt egyelőre felmérni sem lehet.

Összességében a független szakértők szerint ma már egyértelmű, hogy nem tipikus bűnözői tevékenységről van szó, itt inkább ez a szándékos károkozás volt a támadó célja. Konkrét bizonyítékok hiányában csak tippelni lehet, hogy kinek állhatott érdekében az ukrán és Ukrajnában tevékenykedő vállalatok megtámadása, ezt újabb információk nyilvánosságra kerüléséig az olvasó fantáziájára bízzuk.