Petya: minden, amit tudunk a támadásról

Elkészültek az első alaposabb elemzések az új kriptovírusról. Több aggasztó újdonságot is hoz, a támadási vektor és az agresszív worm-viselkedés is gondokat okozhat a felkészületlen rendszerekben.

Újra globális káoszt okozott egy kriptovírus - amely ráadásul sokkal aktívabban is terjed, mint a korábban váratlanul megállított WannaCry. A Petya néven emlegetett (de az eredeti Petyával viszonylag kevés rokonságot mutató) új kártevő eredetileg ukrán célpontok ellen indult, agresszív, számítógépes férgekre jellemző technikákkal azonban rendkívül gyorsan képes terjedni. A globális fertőzés teljes kiterjedését és pontos célját még megtippelni sem nagyon lehet - fizetni viszont már nem érdemes.

A cikkben a kártevőre Petyaként hivatkozunk - egyelőre nincs más, általánosan elfogadott megnevezése az új kártevőnek (Petrwrap, NotPetya és exPetr is forog a szakemberek között). A Microsoft a Ransom:Win32/Petya azonosítót használja.

Hogyan működik?

Az eredeti támadási vektor különösen problémás: egy számviteli program teljesen ártatlannak tűnő, biztonságos forrásból származó frissítője kezdte el terjeszteni a kártevőt. A Microsoft biztonsági blogja már egyértelmű, a Windows telemetrián keresztül gyűjtött bizonyítékokról beszél, eszerint valószínűleg feltörték az ukrán fejlesztő MEDoc terjesztési platformját és fertőzött, trójaivá módosított frissítőt adtak ki a támadók a cég nevében. Ezt az ügyfelek gyanútlanul lefuttatták (rutinműveletről van szó) és ezzel rögtön áldozattá váltak. Korábban ezt sejtette a Kaspersky és a Cisco Talos bejegyzése is, a windowsos telemetria azonban egyértelművé tette a kérdést. A MEDoc egyébként az egyike a két hivatalosan elfogadott számviteli programnak Ukrajnában és nem csak a helyi szereplők, hanem rengeteg, Ukrajnában üzletet bonyolító cég is használja a szoftvert. Az állításokat a MEDoc egyébként Facebook-üzenetben tagadja, eszerint a cég rendszereihez külső szereplők nem fértek hozzá és a cég nem adott ki fertőzött frissítést sem.

A céges hálózatba jutással azonban épp csak elkezdődött a támadás, a bemeneti pontot megfertőzve a malware több eszközt is megragad a terjedéshez - mondják a Microsoft mérnökei. Egyrészt a gazdagépen igyekszik megszerezni a felhasználó belépési adatait és felhasználja az épp belépett felhasználók jogosultságait, másrészt terjed a hálózati megosztások útján is és beveti a korábban a WannaCry kapcsán hírhedté vált EternalBlue és EternalRomance (MS17-010-zel foltozott) SMB-sebezhetőséget is.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A bejelentkezési adatok megszerzéséhez a ransonware az ismert Mimikatz eszközt (vagy annak kódbázisát újrahasznosító rokonát) használja, külön 32 és 64 bites kiadással. Ez képes bizonyos körülmények között visszafejteni a windowsos és egyéb, lokálisan (vagy memóriában) tárolt jelszavakat. A fejlesztők külön viselkedést írtak arra az esetre, ha a doménvezérlőhöz vagy szerverhez nyer hozzáférést, ilyenkor igyekszik listázni az összes szubnetet mielőtt végigkérdezi a 139-es és 445-ös portokat - ha sikerül kapcsolatot nyitnia, akkor átmásolja a binárist és el is indítja azt a távoli gépen PSEXEC vagy WMIC segítségével.

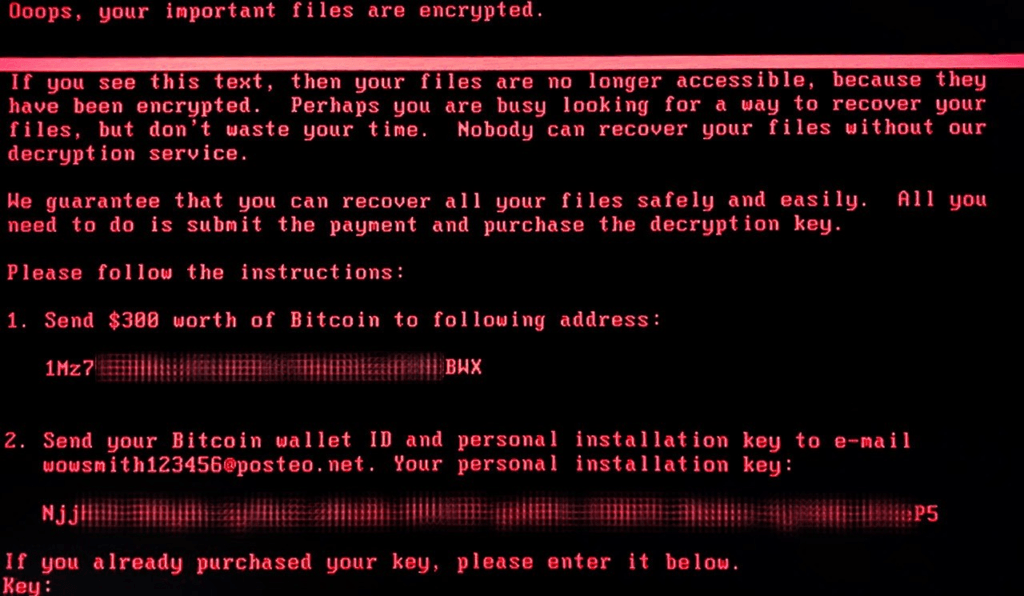

A tulajdonképpeni titkosítás módja függ attól, hogy milyen jogosultságot tudott megszerezni és milyen környezetet talál a kriptovírus, ennek során előre meghatározott listával hasonlítja össze a futó folyamatokat is. Amennyiben mindent "rendben" talál és elég magas jogosultsággal fut, átírja a fő meghajtó MBR területét és egy véletlenszerűen kiválasztott időpontban újraindítja a gépet, ennek eredménye a már több helyütt felbukkant hamis Checkdisk képernyő és végül a folyamat végén a vörös betűs figyelmeztetés. Ebben az esetben a vírus a teljes meghajtót egyben titkosítja.

Amennyiben alacsonyabb jogosultsággal fut a Petya, akkor jön a fájlonkénti titkosítás, az értékesebbnek számító fájlkiterjesztéseket veszi célba. Áttitkosított fájlokat a Petya egész egyszerűen felülírja, vagyis megtartja az eredeti fájlnevet és kiterjesztést, nem egészíti ki azt úgy, ahogy a korábbi kriptovírusok tették. További érdekesség, hogy a ransomware törli a System, Setup, Security, Application naplófájlokat és az NTFS naplóját is - takarításképp.

Mekkora csapás?

Kezdjük rögtön a lényeggel: a mintegy 300 dollárnak megfelelő kriptovalutát már nem érdemes befizetni, a támadók által megadott emailcímet ugyanis az ESET értesítése szerint a szolgáltató kivonta forgalomból. Így hiába fizetünk és küldjük el az igazolást, a feloldókulcsot (ezen a címen) már biztosan nem fogjuk megkapni. Ennek megfelelően jelenleg mindössze 40 kifizetés érkezett be a megadott BitCoin-fiókba, összesen mintegy 9100 dollár értékben. A rendkívül hosszú véletlenszerű azonosítók és az egyszerűen kikapcsolható email-fiók indított arra egyes szakértőket, hogy feltételezzék: lehet, hogy nem a pénzügyi haszonszerzés volt a fő indíték, hanem inkább a káosz keltése és (különösen Ukrajnában) komoly gazdasági károk okozása.

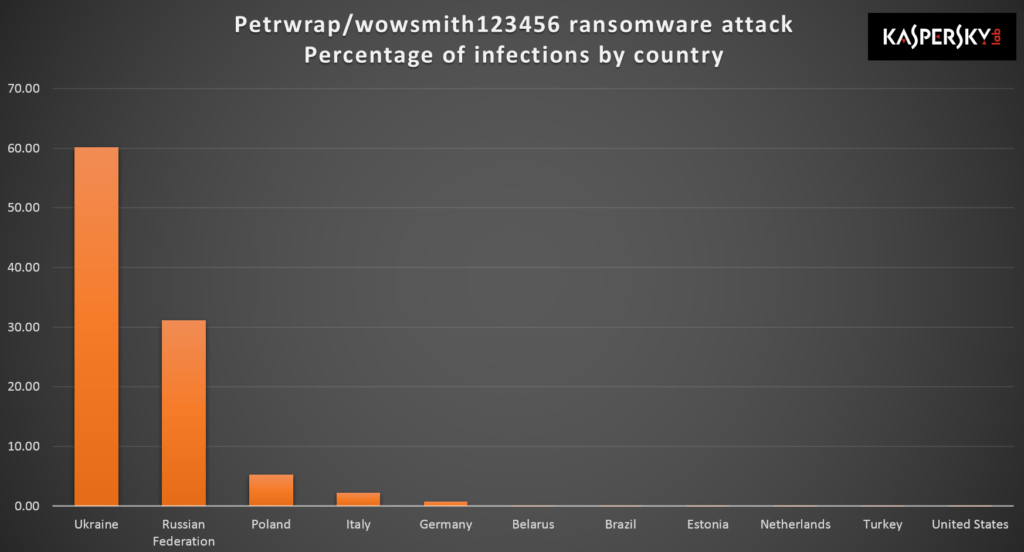

A támadások földrajzi kiterjedtségére minden biztonsági szereplő kicsit más adatot közöl, ez részben az eltérő felhasználói bázis, részben az eltérő időpillanatban rögzített adatok miatt is lehet. A McAfee által közölt térképen például az Egyesült Államok a legfertőzöttebb, ezzel szemben az ESET és a Kaspersky arról számol be, hogy a detektálások mintegy 75-80 százaléka Ukrajnából érkezik, más országok (köztük Magyarország) alig érintett.

Az egyes érintett szereplők között megtalálható a csernobili erőmű állapotát monitorozó rendszer (amely helyett manuális mérésre álltak át), az orosz Rosznyeft kitermelést és finomítást irányító rendszere (már a tartalék rendszerre kapcsolt a cég), az egyik legnagyobb szállítmányozó Maersk (amelynek teljes belső IT-ja leállt), a londoni kommunikációs vállalat WPP (amely minden felhasználót a gépek azonnali kikapcsolására szólított fel). A sor hosszan folytatható, az amerikai gyógyszergyártó Merck, a TNT futárszolgálat és az Oreo-gyártó Mondelez is súlyos támadásról számolt be. Egyelőre úgy tűnik az ukrán rendszerek szenvedték meg leginkább a támadást, ott a kijevi reptér, rengeteg kormányzati infrastruktúra, a már említett csernobili rendszer, a helyi áramszolgáltató, sőt, a metró fizetési rendszere is részben vagy egészben leállt.

(forrás)

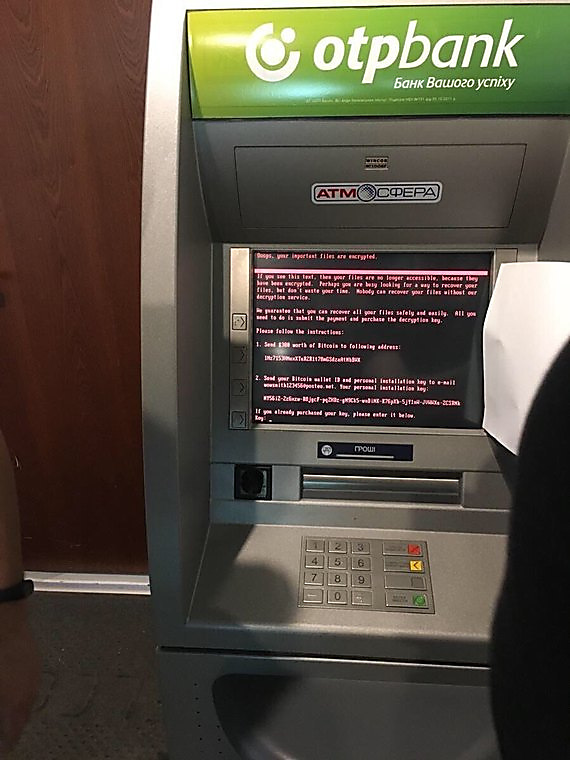

Külön is érdemes megemlíteni, hogy az OTP ukrán leányát különösen keményen érintette a fertőzés, a fotók alapján a cég ATM-jeit is elérte a támadás. A cég oldalán közzétett üzenet szerint "force majeure" esemény miatt a banki rendszerekhez korlátozott a hozzáférés, bár a bankkártyákkal lehet fizetni interneten és boltokban is, készpénzt pedig más bankok ATM-jeiből lehet felvenni.

Védekezés?

Egyelőre viszonylag keveset tudunk arról, hogy pontosan hogyan lehet (vagy lehetett volna) védekezni a kártevő ellen. Az biztosnak tűnik, hogy a szokásos best practice-ek betartása sokat segít a kár korlátozásában - a helyi felhasználói fiók felesleges adminisztrátori jogosultsága, a frissítések késedelmes telepítése mind-mind sokat segít a Petya terjedésében. Aggasztó viszont, hogy az eredeti támadási vektor, a számlázóprogramot fejlesztő cég terjesztési rendszerének felnyitása ellen már sokkal nehezebb védekezni: a biztonságosnak, hitelesnek tűnő forrásból származó, de trójaiként működő frissítésekkel valószínűleg a haladó felhasználók nagy részét is át lehet verni, a sokszor csak néhány fős programozócsapatoknak pedig nincs kapacitásuk az infrastruktúrát fejlettebb támadások ellen is megerősíteni.

Frissítés: az IT Café közben megtalálta a Kormányzati Eseménykezelő Központ ajánlását a Petya elleni védekezéshez. A GovCERT szerint a következő javasolt lépéseket érdemes végrehajtani: telepíteni az MS17-010-es javítását, és ha már ott vagyunk, lekapcsolni az SMB1 protokollt. A fertőzés megelőzése érdekében tűzfalon javasolt letiltani a french-cooking.com, benkow.cc, 185.165.29.78, upd.me-doc.com.ua, 95.141.115.108, 111.90.139.247, 84.200.16.242, 185.165.29.78, yadi.sk doméneket és IP-címeket. A Petya terjedése ellen tulajdonképp killswitch-ként működik, ha egy kiterjesztés nélküli perfc fájlt teszünk a Windows mappába (vagy blokkoljuk a Windows\perfc.dat írását-olvasását).

Ezen felül javasolt kerülni a nem megbízható weboldalakat és hivatkozásokat és elővigyázatosnak lenni az ismeretlen feladótól kapott email-csatolmányként érkező dokumentumokkal szemben. Javasolt biztonsági mentést készíteni a számítógépen tárolt fontos adatokról.