Formális biztonsági teszten is átment a Signal

Átment az első komoly teszten a Signal Protocol, a nemzetközi kutatói csoport nem talált kivetni valót sem a protokoll működésében, sem pedig annak implementációjában. A dokumentáció viszont hiányos, és elvi eshetőségekre felkészülve lehetne még javítani rajta.

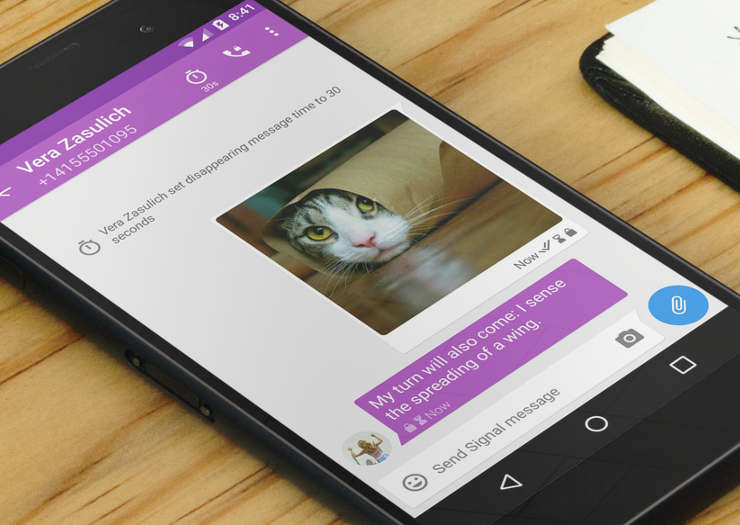

Átment az első komoly, formális biztonsági auditon a Signal, a titkosított üzenetküldés egyik új generációs zászlóvivője. Az Ed Snowden kedvenc alkalmazásának számító Signal egy saját fejlesztésű protokollt és újszerű titkosítási megoldásokat használ - a megközelítés hatékonyságát és biztonságát azonban egészen eddig formális audit nem támasztotta alá.

Az első akadályt sikerrel vette

Az auditot egy ötfős szakértő csapat végezte, mely a brit Oxfordi Egyetem, az ausztrál Queensland University of Technology és a kanadai McMaster University munkatársaiból állt. A csapat azzal a feltételezéssel indult a vizsgálatnak, hogy a hálózat teljesen ellenséges kézben van, vagyis a kliensek közötti teljes kommunikáció elérhető a támadók számára.

A kutatók több nehézségbe is ütköztek az audit során, leginkább az Signal által használt felépítés újszerűsége és dokumentálatlansága okozott problémát. A rendszer alapját képező protokollt ugyanis csak nemrég formalizálták a fejlesztők, a működés jelentős része pedig nem kapott dokumentációt, csak az implementáció (forráskód) vizsgálatával sikerült feltérképezni. A Signal által használt új, rendkívül komplex kulcskezelésre nem is illeszthető a megszokott formális elemzési modell, így ahhoz sok helyen új módszertant is ki kellett találni.

A konklúzió azonban egyértelműen pozitív: nincs a protokollban és annak implementációjában érdemi hiba, "az architektúrában nem találtunk jelentős hibát, ami nagyon biztató" - mondják a kutatók. Ennek ellenére vannak pontok, ahol minimális erőfeszítéssel lehetne erősíteni rajta, például a kulcsok előállításánál a statikus-statikus Diffie-Hellman közös titkos elem (shared secret) használatát.

Azt azért igyekeznek a kutatók leszögezni, hogy az audit a Signal protokollt és annak egy implementációját vizsgálta, a Signal alkalmazásokban található egyéb komponenseket, külső könyvtárakat, illetve a kliensek közötti implementációs különbségeket a szakemberek most nem vizsgálták. Az audit így inkább egy átfogó elemzés legelső (igaz, úttörő) elemeként értelmezhető, korántsem végszó a Signal biztonságát illetően.

A titkosítás nehéz. Nagyon nehéz.

Nem túlzás kijelenteni, hogy a biztonságos hálózati kommunikáció messze a legnehezebb informatikai-matematikai feladatnak számít manapság. A szakma (joggal) szkeptikus a bevett megoldásokat mellőző, új utakat és saját implementációkat készítő fejlesztőkkel, mély kriptográfiai szakértelem nélkül ugyanis gyakorlatilag lehetetlen valóban biztonságos megoldásokat létrehozni. Ezért nagyon fontos a független, szakértők által elvégzett audit, amely formális vizsgálatnak veti alá a fejlesztést és igyekszik feltárni annak problémás részeit.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A Signal egyébként nyílt forráskódú, a titkos kommunikációért felelős protokoll pedig szabadon használható más szoftverekben is. Ezt implementálja ma már a WhatsApp, a Facebook Messenger és a Google Allo is (inkább díszként és marketingfogásként, mivel általában opt-in rendszerben titkosítanak, a metaadatokat pedig tárolják és készséggel kiadják a hatóságoknak), illetve az eredeti Signal alkalmazás is (ez metaadatot nem tárol).

A protokoll fejlesztését az Open Whisper Systems végzi, a megoldás alapjait egyébként alapítványi és amerikai kormányzati támogatással. A protokoll mögött álló csapat nem is amatőrökből áll, annak írását Trevor Perrin és Moxie Marlinspike kezdte, utóbbi a Twitter biztonságért felelős vezetője volt korábban.

A teljes vizsgálati eredmény itt olvasható.