Más Fortinet termékekben is van hátsó ajtó

A gyártó befejezte belső vizsgálatát, és alaposan kibővítette az érintett termékek listáját.

Másfél héttel azután, hogy a Fortinet elismerte, egy, a FortiManager számára kialakított hozzáférési funkció hibás implementációja miatt adminisztrátori jogkörű hozzáférést lehetett szerezni a sérülékeny FortiGate tűzfalakhoz, a cég frissítette közleményét. A kibővített magyarázat szerint más szoftververziókban is megtalálható a sérülékenység, ráadásul az érintett termékkör is jóval szélesebb: a tűzfalak mellett a FortiCache webes gyorstárazók, a FortiAnalyzer logaggregátorok és a FortiSwitch-ek is felkerültek a feketelistára.

A Fortinet szerint a többi termékcsaládban a teljes portfólió biztonsági átvilágítása során találták meg a sérülékenységet. Az új lista szerint tehát a következő szoftververziókat érdemes mielőbb frissíteni: FortiAnalyzer 5.0.5-től 5.0.11-ig és 5.2.0-től 5.2.4-ig (a 4.3-as ág nem érintett), FortiSwitch 3.3.0-tól 3.3.2-ig, FortiCache 3.0.0-tól 3.0.7-ig (a 3.1-es ág nem érintett), FortiOS 4.1.0-tól 4.1.10-ig, 4.2.0-től 4.2.15-ig, 4.3.0-tól 4.3.16-ig, 5.0.0-tól 5.0.7-ig.

A Fortinet közölte, hogy minden termék minden verziójához van javítás, ideértve a már támogatási körön kívüli (end of life) termékeket is – megjegyezzük, hogy a javításoknak csak egy része "friss" (tehát mostanában kiadott), terméktől és verziótól függően a cég már jóval korábban megszüntette a hátsó ajtót.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

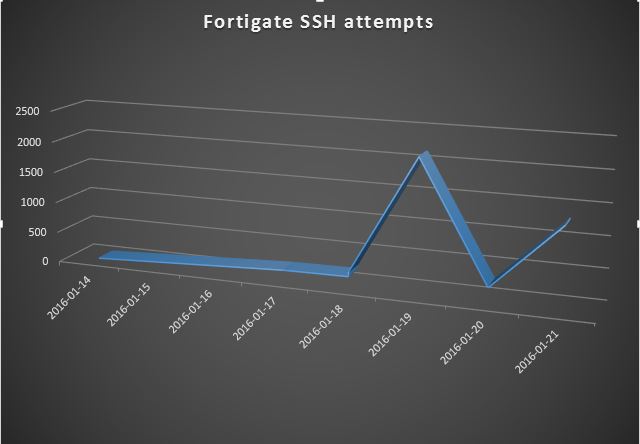

Ahogy várható volt, a backdoor nyilvánosságra kerülését követően nyomban megugrott a FortiNet eszközökre irányuló figyelem. Az amerikai SANS Institute statisztikáján (a biztonsági cég egy ideje figyeli az SSH brute force botok aktivitását) jól látható, hogy január 18-án jelentősen megnőtt a próbálkozások száma, majd az első hullámot követően két nappal később újrakezdődött a sérülékeny eszközök keresése. A cég szerint a szkennelések túlnyomó többségét két kínai IP címről kezdeményezték.

Forrás: SANS Institute

A Fortinet természetesen továbbra is hangsúlyozza, hogy a sérülékenység nem egy szándékosan a termékekbe rejtett hátsó ajtó, hanem szakmai hiba. Meglehet, hogy ez az érvelés kisebb kárt okoz a cég hírnevének, ugyanakkor az, hogy a hiba éveken keresztül átcsúszott a belső szűrőkön (ráadásul úgy, hogy a kitettség valódi mértékét sem ismerték), szintén nem fogja emelni az ügyfélbizalmat.