Évek óta létező 0-day hibát találtak a Linux kernelben

A sérülékenység a linuxos PC-ken felül az androidos mobileszközök nagy részét is érinti.

Évek óta létező, de a gyakorlatban az eddigi információk szerint nem kihasznált 0-day sérülékenységet (CVE-2016-0728) találtak a Perception Point biztonsági cég szakértői a Linux kernel 3.8-as és frissebb verzióiban. A hibajavításhoz szükséges frissítések a népszerű Linux-disztribúciókhoz már elérhetőek, az Android 4.4-es vagy újabb verzióját futtató mobileszközök viszont szokás szerint jókora támadási felületet nyújtanak.

Ugyan az Android következő, február elején esedékes biztonsági csomagjába bizonyára bekerül a javítás, az a gyártók frissítési gyakorlata (vagyis épp annak hiánya miatt) a több százmilliós nagyságrendű sérülékeny eszközpark csak kis részén fogja befoltozni a rést.

A Perception Point a Linux kulcstárolójában, a keyringsben talált hibát. A keretrendszer lehetővé teszi, hogy az alkalmazások hitelesítésre szolgáló információkat (jelszavakat, titkosítási kulcsokat, tanúsítványokat) tároljanak úgy, hogy az egyes szoftverek egymás adataihoz nem férnek hozzá, az adatbázis pedig természetesen titkosítva van és csak a felhasználói profilhoz társított mesterjelszóval oldható fel.

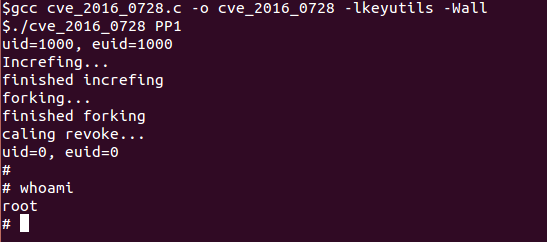

A keyrings a kernelspace-ben fut, kiemelt jogkörrel, az azt használó alkalmazások pedig a userspace-ben, sokkal korlátozottabb jogosultságokkal. A sérülékenység miatt viszont use-after-free módszerrel (azaz egy korábban jogosan lefoglalt memóriaterület felszabadításával, de a használatát lehetővé tévő hivatkozás megtartásával) jogosultságemeléses támadás hajtható végre. Ez a jelenlegi hiba esetében röviden annyit jelent, hogy lehetőség nyílik egy kernel objektum (itt egy keyrings-objektum) helyének "elfoglalására" egyedi tartalommal – így a korlátozott jogosultságú userspace-ből kitörve akár tetszőletes kód futtatása is elérhető. A Perception Point a sérülékenység kihasználását demonstráló példakódot is közzé tette a GitHubon.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Az érintett operációs rendszereken a kitettséget csökkenti a bekapcsolt Supervisor Mode Execution Prevention (SMEP) és a Supervisor Mode Access Prevention (SMAP). Ezekkel elvileg megakadályozható a fent említett memóriaterületben tárolt kód futtatása vagy akár a hozzáférés is – viszont megkerülhetőek, így ez a védelem sem biztos.

A jogosultságemeléses támadások főleg más sérülékenységekkel kombinálva lehetnek igazán veszélyesek, az Android fragmentáltságából és a rendszeres biztonsági frissítések (évekre visszamenőleges) hiányából adódóan pedig számos ilyen lehetőség állhat nyitva a hozzáértők előtt. Linuxos PC-ken a javítás (elvileg) sokkal könnyebb, mert az operációs rendszer különböző disztribúcióit desktop környezetben jobbára az átlagnál hozzáértőbbek használják, szerveroldalon pedig az üzemeltetők figyelnek az ajánlott biztonsági frissítések telepítésére.