Windows 10 frissítésnek álcázott malware terjed

Malware-készítők és terjesztők igyekeznek kihasználni a Windows 10 megjelenése körüli hírverést. Az új operációs rendszerre történő frissítésre buzdítanak egy hivatalosnak tűnő emailben, a telepítőnek álcázott cryptolocker viszont futtatás után váltságdíj reményében inkább a fájlokat titkosítja.

Várható volt, hogy a Windows 10 frissítés kampányát malware-terjesztők megpróbálják meglovagolni, és az első komolyabb példány szinte menetrendszerint már meg is érkezett egy, az utóbbi időben sajnos egyre nagyobb teret nyerő cryptolocker képében. Erről a malware típusról korábban már többször írtunk, röviden: az ebbe a kategóriába tartozó rosszindulatú programok többnyire egyetlen felhasználói közreműködés (általában egy csatolmány vagy hivatkozás megnyitása) után titkosítják a felhasználó által elérhető állományok egy részét vagy egészét, és a feloldókulcsért cserébe komoly összegű váltságdíjat kérnek – általában az anonimitásuk megőrzése érdekében bitcoinban.

Az új, emailben terjedő malware-re a Cisco biztonsági szakemberei hívták fel a figyelmet. Már az elején érdemes kiemelni azt, hogy "emailben terjedő" – a Microsoft a Windows 10 frissítéséről ugyanis kizárólag az operációs rendszeren belül, a Windows Update-en és a Get Windows 10 alkalmazáson keresztül kommunikál, többek között azért is, hogy a mostanihoz hasonló malware-ek egyértelműen azonosíthatóak legyenek. Egy-egy ilyen nagyszabású kampány mindig jó lehetőséget biztosít rosszindulatú szoftverek terjesztésére, a Windows 10-éhez fogható méretű kommunikációs hadjárat, ennyire ismert márkanévvel pedig elég ritkán fordul elő.

Tavaszi mix a 2025-ös IT pangástól az interjúk evolúciójáig Ezúttal öt IT karrierrel kapcsolatos, érdekes és aktuális témát érintettünk.

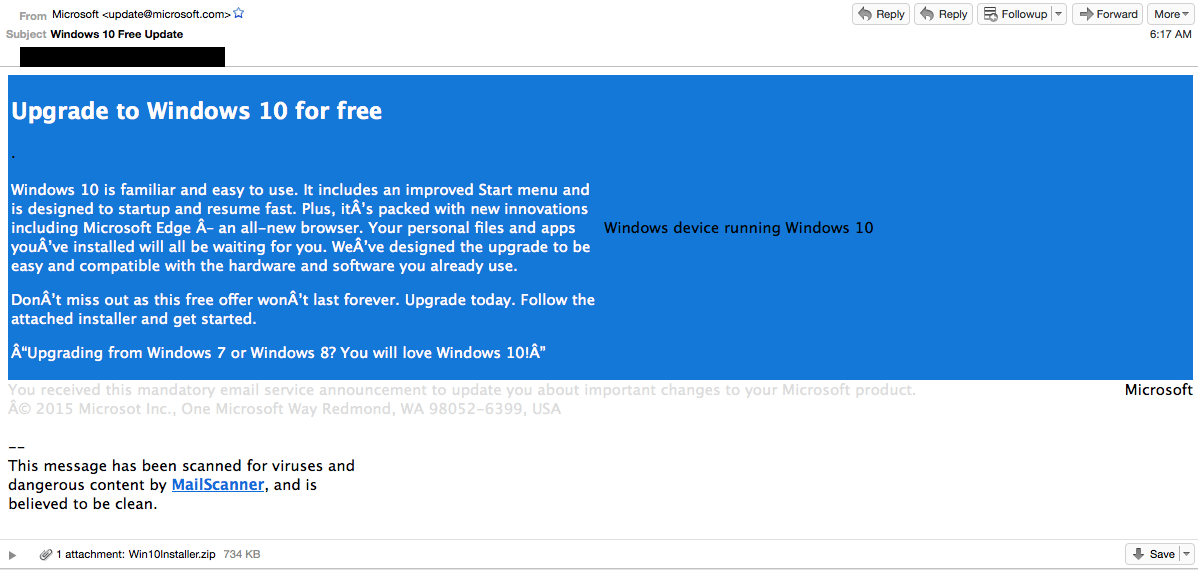

A levél a Get Windows 10 alkalmazás színsémájának megfelelően az ismerős kék és fehér hátteret használja, a feladó mezőben pedig az update@microsoft.com is tovább erősíti a frissítési folyamat részleteiről kevésbé tájékozott vagy kevésbé gyanakvó típusú felhasználókat. A hitelesség fokozása érdekében a támadók az apróbetűs részre és a vírusellenőrzést tanúsító aláírásra is figyeltek, amiben egy valós, nyílt forrású antivírusra linkeltek.

A kártékony kódot természetesen a frissítés elindítójának álcázott csatolmány (Win10Installer.zip, ami egy hasonló nevű exét tartalmaz) hordozza, ami futtatás után rögtön elkezdi titkosítani a fájlokat. A műveletről természetesen értesíti a csapdába csalt felhasználót, és a cryptolockerektől megszokott egyből felkínálja a fizetés lehetőségét is. Erre 96 órás időszakot biztosít, annak lejárta után (elvileg) automatikusan törli a feloldáshoz szükséges kulcsot, a titkosított adatoknak pedig gyakorlatilag lőttek.

A Cisco elemzése szerint a malware-t készítői gyors ütemben terjesztik, és a terjedést az is elősegíti, hogy a Microsoft a Windows 10 disztribúcióját viszonylag lassan, hullámokban végzi, így a nagy hírverés hatására bizonyára sokan várják már türelmetlenül, hogy feltelepíthessék az új operációs rendszert.

Backup, backup, backup!

A cryptolockerek ellen a leghatékonyabb védelmet otthoni felhasználóknak jelenleg a folyamatosan frissen tartott biztonsági mentés nyújtja, mert a malware-ek szerzői (akár nulladik napi) biztonsági hibák kihasználásával kijátszhatják az frissen tartott antivírusokat, tűzfalakat és egyéb védelmi beállításokat is. Ha mást nem is, legfontosabb és akár egy-két évtizede gyűjtögetett személyes adatokat kiemelten ajánlott redundánsan tárolni, így egy esetleges sikeres támadás legfeljebb bosszúságot okozhat, igazi érzékeny veszteséget nem.