Nem szabad az antivírusokban bízni a cryptolockerek ellen

A védelmi szoftverek lemaradtak, a felhasználó pedig inkább kattint, mint nem. Hogy néz ki egy különösen hatékony támadás egy üzemeltető szemével?

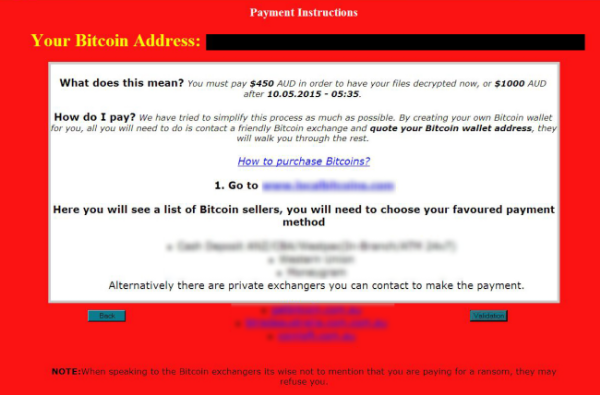

Az egyre változatosabb cryptolocker vírusokkal az elmúlt egy-két évben lapunk számos alkalommal foglalkozott – legutóbb épp egy kezelésükre kiadott elsősegélycsomag kapcsán. Az ilyen típusú malware-ek a ransomware, azaz zsarolóvírus kategóriába tartoznak, és készítőik üzleti modellje meglehetősen egyszerű: titkosítani a kompromittált felhasználói fiók által elérhető tárolókat, majd váltságdíjat kérni a feloldáshoz használható kulcsért cserébe. Ezek a szoftverek általában az otthoni felhasználókat célozzák, mert abban a környezetben sokkal könnyebb sérülékeny célpontokat találni, mint a céges hálózatokban.

Egy vállalati üzemeltető azonban néhány napja a Redditen olyan történetet osztott meg, amely jól mutatja, a cryptolockerek fejlettsége mára ijesztő szintet ért el, egy, némi felhasználói mozgásteret meghagyó védelmi rendszeren könnyedén és észrevétlenül átjuthatnak. A rendszeradminisztrátor által leírt esetben a fertőzés a szokott módon egy emaillel indult, ami egy Microsoft Office 365 szerverről érkezett, így az IP cím alapú első szűrőn kapásból átcsúszott – érthető módon, hiszen a nagy felhős szolgáltatók szerverei az ilyen szűrőkben megbízhatónak minősülnek. A megbízhatóságot támasztotta alá az érvényes SPF (Sender Policy Framework) és az is, hogy a cég által használt Spamassassin spamszűrő sem talált gyanakvásra okot adó rendellenességet.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Az éppen aktív felhasználói fiók korlátozott (nem root) jogosultságokkal rendelkezett, a számítógépen futó Windowsra minden elérhető frissítés telepítve volt, a hálózatban szereplő gépeken az appdata végrehajtást csoportházirend akadályozta. A levél nem tartalmazott semmilyen csatolmányt, így a szokásos tömörített vagy futtatható csatolmányok blokkolása sem akadályozta volna meg a bejutásban. Az üzemeltető szerint a tartalom mindössze egy docx állományra mutató, de teljesen hihető és egyetlen vizsgált adatbázisban sem feketelistázott hivatkozásból állt.

Az állomány természetesen egy, a rendszer által blokkolt makrót szeretett volna lefuttatni. A malware alkotói azonban készültek erre, és egy beillesztett képpel segítették (végigvezették) a felhasználót a blokkolás feloldásában. Miután ez megtörtént, a makró letöltött egy szöveges állományt a Pastebinről, amit előbb base64-es algoritmussal dekódolt, majd az eredményt még egy XOR-rétegtől is megszabadította. Ennek egyébként azért van jelentősége, mivel ilyen egyszerű maszkolással is el lehet tüntetni a hálózati forgalmat figyelő új generációs tűzfalak (NGFW) elől az utazó EXE fájlt. Hogy ez mennyire sikeres, az is bizonyítja, hogy a Virustotalon szereplő 51 vírusirtó egyike sem ismerte fel a mintát veszélyesként. Márpedig veszélyes volt, mire végzett, a felhasználó által írható összes állományt titkosította a program.

A fórum többi bejegyzését böngészve látszik, hogy az üzemeltetők arra kényszerültek, hogy egyre drasztikusabban korlátozzák a felhasználói jogosultságokat, elkerülendő az ilyen eseteket. A másik oldalon a támadók kezdtek a vállalati felhasználókra fókuszálni, hiszen a céges adatok annyival értékesebbek, a felhasználók magasabb arányban hajlandóak fizetni ezek dekódolásáért. Az említett Reddit-poszt alatt több hozzászóló is jelezte, hogy az antivírus szoftverek által ismeretlen variánsokkal találkozott – olyannal is, melyet készítői a Google Drive-on keresztül terjesztettek, és néhány óránként újratitkosították, hogy a hash-ujjlenyomat alapján dolgozó víruskergetők ne tudják felismerni. A resume (önéletrajz), invoce (számla) szavakat tartalmazó, zip fájlban érkező cryptolockerek is arra utalnak, hogy egyes bűnözői csoportok elkezdtek célzottan a vállalati szférára utazni.

Az esetekből fájóan kiviláglik, hogy az antivírusok fejlesztői jókora lépéshátrányban vannak az ilyen jellegű támadásokkal szemben. Ez párosítva a védelmi szoftverek képességeinek túlértékelésével nagy biztonsági kockázatot jelent, főleg akkor, ha az adott szervezet a fentihez hasonlóan megengedőbb IT-kultúrájú. Ahogy Veres-Szentkirályi András, a Silent Signal szakértője fogalmazott kérdésünkre: “A védelmi megoldások nem helyettesítik a kompartmentalizációt, azaz ha a felhasználó túl sok mindenhez fér hozzá, akkor annak előbb-utóbb rossz vége lesz. A rendszeres biztonsági adatmentés szintén kritikus fontosságú.”

Érdemes azonban azt is megjegyezni, hogy az IT-mozgástér egyre szigorúbb korlátozása a legtöbb szervezetben folyamatosan növeli a munkavállalói elégedetlenséget és a felhasználók illetve az informatikai osztály közötti feszültséget is. Az ilyen szabályrendszereket általában nehéz eladni az üzleti döntéshozók, cégvezetők felé utólagos felpuhítás nélkül, amíg nem történt meg az első komoly káreset.

Veres-Szentkirályi szerint a social engineering típusú támadások a cryptolockerek esetében is nagyon hatékonyak: a speciálisan elkészített dokumentumok sok szűrőn átcsúsznak, a cégeknél pedig hiába költenek sokat a védelmi rendszerekre, ha az alkalmazottakat nem képzik ki a veszély rejtő helyzetek kezelésére. Ennek következtében nem túl nehéz feladat palira vehető felhasználót találni egy megcélzott szervezetben, ezt támasztják alá saját tesztjeik is: volt, hogy a vizsgált vállalatnál egyes munkavállalók a megfelelően preparált, külső phishing oldalon 10 másodpercen belül írták be céges felhasználónevüket és jelszavukat úgy, hogy ebbe beleértendő a gondolkodással töltött idő is.

A szakember szerint egyébként a cryptolocker vírusok mára annyira jó üzletnek számítanak, hogy elkészítésükre “kész next-next-finish” varázslók léteznek. Védelmi oldalon viszont a hasonló ütemű fejlődésnek egyelőre kevés nyomát látja.