Amerika tálcán nyújtotta a titkos adatokat

Kínai hackerek törhették fel az amerikai adminisztráció egyik legfontosabb adattárolóját, a szövetségi alkalmazottak adatait tároló, személyzetis informatikai rendszert. Esettanulmány a nagy szervezetek informatikai kríziséről.

Évtizedes, toldozott-foldozott informatikai rendszerek, hanyagság, “csak legyen kipipálva a listán” szemlélet, kritikus tevékenységek mérték nélküli kiszervezése, mindig a legolcsóbb alternatíva választása, az önkritika hiánya, a valós veszélyek ismeretének teljes hiánya – ezek ütős kombinációja vezetett az Egyesült Államok eddigi legsúlyosabb adatvesztési botrányához. Az ügy ragyogóan példázza az állami szférában és nagyvállalatoknál egyaránt globálisan megfigyelhető információbiztonsági inkompetenciát, és az amerikai vezetésnek igen drága tanulópénzül, más országoknak pedig kötelező esettanulmányul szolgálhat.

Dióhéjban: matt a szövetségi intézményrendszernek

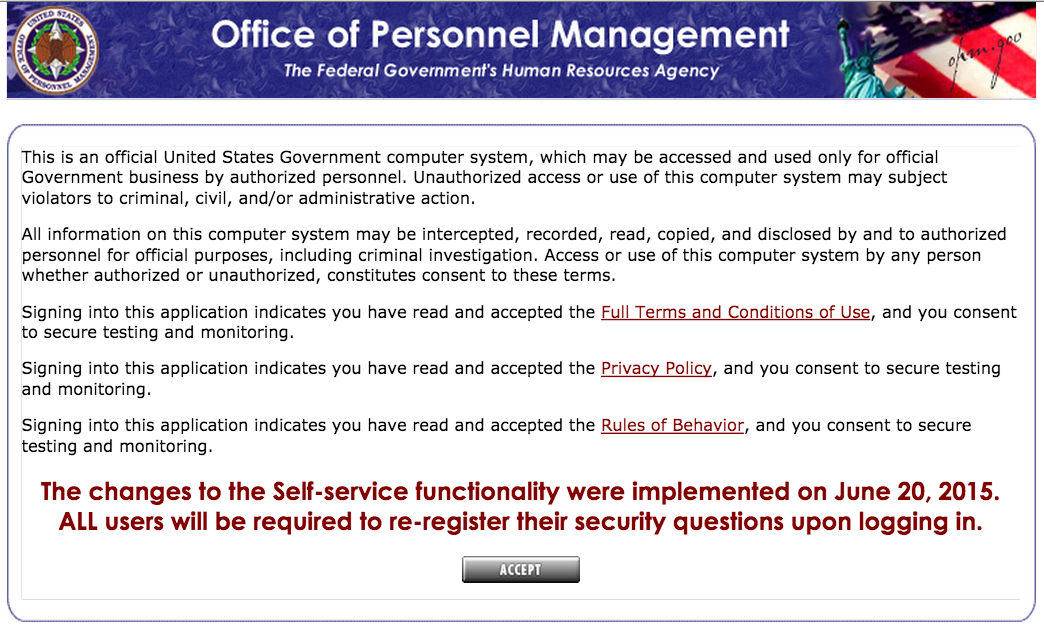

Az Egyesült Államokban mára csak OPM-botrányként emlegetett ügy június elején került nyilvánosságra, amikor a kormány bejelentette: támadók betörtek a szövetségi kormány személyzeti ügyekért felelős ügynökségének (Office of Personnel Management, OPM) informatikai hálózatába, és ott mintegy négymillió aktív és már nyugdíjba vonult szövetségi alkalmazott személyes adataihoz (társadalombiztosítási szám, születési dátum, lakcím, karriertörténet, fizetési és biztosítási adatok) szereztek hozzáférést az elektronikus nyilvántartóban (Electronic Official Personnel Folder, eOPF), az adatokat pedig valószínűleg ki is mentették.

Az igazi bomba azonban néhány nappal később robbant. Az addigra már gőzerővel folyó belső vizsgálatok során azt is felfedezték, hogy a behatolók egy sokkal nagyobb halat is kifogtak: bejutottak az úgynevezett EPIC adatbázisba, ami a szövetségi alkalmazottak és külsős szerződéses partnerek átvilágítása során összegyűjtött adatokat, biztonsági hozzáférési engedélyeket (!), belső nyomozati jelentéseket, egészségügyi alkalmassági vizsgálatok dokumentációját, poligráfos vizsgálatok eredményeit, a kormányzati személyazonosító kártyákra vonatkozó információkat tartalmazza.

Introvertáltak az IT-ban: a hard skill nem elég Már nem elég zárkózott zseninek lenni, aki egyedül old meg problémákat. Az 53. kraftie adásban az introverzióról beszélgettünk.

Nem lehet eléggé hangsúlyozni, hogy az EPIC mennyire kritikus adatok tárháza az Egyesült Államokban. Az adatbázisban nem csak a szövetségi alkalmazottak, de az átvilágításuk során felkeresett hozzátartozóik, barátaik, ismerőseik, volt kollégáik nyilatkozatai is megtalálhatóak, részletes beszámolók minden kisebb-nagyobb gyengeségről, a szexuális orientációtól a család pénzügyi helyzetéig. Mivel az átvilágítások kifejezetten arra készülnek, hogy feltérképezzék az egyén gyenge pontjait (amivel zsarolható vagy korrumpálható lenne), nehéz túlbecsülni a katasztrofális adatszivárgás következményeit.

Ennek, valamint egyéb nyilvánosan vagy könnyen elérhető adatok birtokában (az OPM személyzeti adatbázisáról már nem is beszélve) a mai fejlett analitikai eszközökkel elképesztően részletes profilt lehet készíteni és nem nyilvánvaló, de fontos összefüggéseket találni. Egy ilyen részletességű információforrás a megfelelő erőforrásokkal rendelkezők kezében aranybánya. Az adatszivárgás áldozatainak száma tízmillió körülire tehető, de ahogy az eOPF esetében, úgy az EPIC-nél sem tudni, pontosan mennyi adatot juttattak ki a támadók a kormányzati hálózatból.

Annak nem kéne ott lennie

Az OPM-nél a gátszakadást idén áprilisban, egy információbiztonsági tender kapcsán tartott belső bemutató során fedezték fel külsős szakértők, amikor a hálózati forgalomfigyelést demonstrálták. Tehát mégegyszer: külső szakértők, egy termékbemutató során, teljességgel véletlenül. Az eddigi vizsgálatok alapján a támadók legalább tavaly június óta tevékenykedtek a szövetségi intézmény hálózatában, de a bevont szakértőknek meglehetősen nehezen megy a kirakós összerakása.

A darabok ugyanis jórészt hiányoznak, mert az OPM által jelenleg használt közel félszáz nagyobb rendszer közül nagyon kevés esetben alkalmaztak bármilyen naplózást. Egyelőre még a betörési pont sem ismert, de ez a tények ismeretében vajmi keveset számít – a rendszerekben még a kötelező hitelesítési eljárást sem alkalmazták, sőt, a belső auditok szerint élesben használni többet (köztük a kompromittált adatbázisokat is) használni sem lehetett volna, mert egyszerűen az alapvető biztonsági előírásoknak sem feleltek meg.

A szerződéses, külső szolgáltatók magas aránya szintén óriási biztonsági kockázatot hordozott magában. Az OPM 47 nagyobb rendszeréből 22-t üzemeltetnek szerződéses szolgáltatók, melyek szoftvereinek működését, hálózati forgalmát az OPM tavaly őszig még csak nem is monitorozta, és biztonsági teszteléseket is csak évente egy alkalommal (vagy ritkábban) végzett rajtuk. Ezek a külsős cégek így gyakorlatilag saját hatáskörben úgy férhettek hozzá az adatokhoz, ahogy belátásuk diktálta. A rendelkezésre álló információk alapján két szerződéses szolgáltató is sikeres támadás áldozata volt az elmúlt két évben, rendszereikből a támadók elég információhoz juthattak, hogy realizálják, mennyire nyitott az OPM rendszere.

További csemege, hogy az OPM szoftverei túlnyomó részét egy, a magyar NISZ-hez (Nemzeti Infokommunikációs Szolgáltató) hasonló állami informatikai szolgáltatónál, az IBC-nél (Interior Business Center) futtatta, amely a szövetségi intézmények számára biztosít IaaS és SaaS (infrastruktúra és szoftver mint szolgáltatás) szolgáltatásokat - a támadás ellen azonban ez sem nyújtott érdemi védelmet.

Katherine Archuleta, az OPM igazgatója egy bizottsági meghallgatáson

A szervezet sem kétfaktoros autentikációt, sem titkosítást nem használt széles körben, viszont a fentebb említett nagyobb rendszerei remekül össze voltak drótozva – így a felkészült támadóknak egyáltalán nem okozott gondot a hálózatba bejutva a különböző szoftverek között mozogni. Az OPM felől az eOPF személyzeti adatbázis nem csak belső hálózatról, hanem az internetről is elérhető – viszont ugyanazon az átjárón keresztül és ugyanazon tűzfal mögött, amin az összes többi, IBC által kiszolgált intézmény webszervere is. Bár bizonyíték nincs rá, ez a megvalósítás szintén kiváló belépési pontot kínált a támadók számára. Az OPM oldaláról elérhető eOPS internet felé néző arca ráadásul elavult, TLS 1.0 titkosítást használ - ez ma már nem számít törhetetlen védelemnek, nem véletlen, hogy a kritikus forgalmat ép ésszel ma már senki nem bízza erre.

Csak a mosakodás megy

A szervezet igazgatója, Katherine Archuleta az ügy nyilvánosságra kerülése óta meghallgatásról meghallgatásra jár, de egyelőre vajmi kevés érdemi információval tudott szolgálni a feltett kérdésekre. Nem csoda, hiszen ami nincs, azt nem tudja átadni. Ennek fényében viszont megdöbbentő, hogy a felelősséget is hárítja, azzal védekezve, hogy csak másfél évvel ezelőtt nevezték ki posztjára, és több évtizednyi műszaki adósságot kell törlesztenie.

Az indoklás azonban ingatag lábakon áll, az OPM belső ellenőre ugyanis az ő és elődei figyelmét is rendszeresen felhívta a tátongó hiányosságokra. A lyukakat pedig vagy meg se próbálták betömni, vagy ha mégis költöttek védekezésre, az alternatívák között kizárólag azok bekerülési értéke alapján (és nem a védelem szintje alapján) válogattak. Mindezt súlyosbította a szervezetet átitató nemtörődömség – azért, hogy megfeleljenek a biztonsági előírásoknak, látszatmegoldásokkal kendőzték el a problémákat. Archuleta egyelőre nem mondott le, de ahogy az elképesztő történet mutatja, a felelősségvállalás hiánya az egész szervezetet áthatja.

Hol az adat?

A támadással az amerikai kormány mára hivatalosan is Kínát vádolja, az ügy pedig alaposan rányomhatja a bélyegét a két ország amúgy sem felhőtlen kapcsolatára. Kína természetesen tagadja a vádat, “felelőtlennek” és “tudománytalannak” nevezve azt.

Írásunk alapját az Ars Technica kiváló összefoglaló cikkének szemlézése adta.