OmniShield: egy lapkán a kritikus és "sima" rendszerek

Az ARM és az Intel fejlesztett sajátot, az AMD licencelt, az Imaginationnek azonban eddig nem volt ilyenje: lapkára integrált, hardveres biztonsági megoldás. Az OmniShield ezt hozza el, van CPU-s és GPU-s implementációja is, ezeket pedig érdemes együtt használni - állítja a licenctulajdonos.

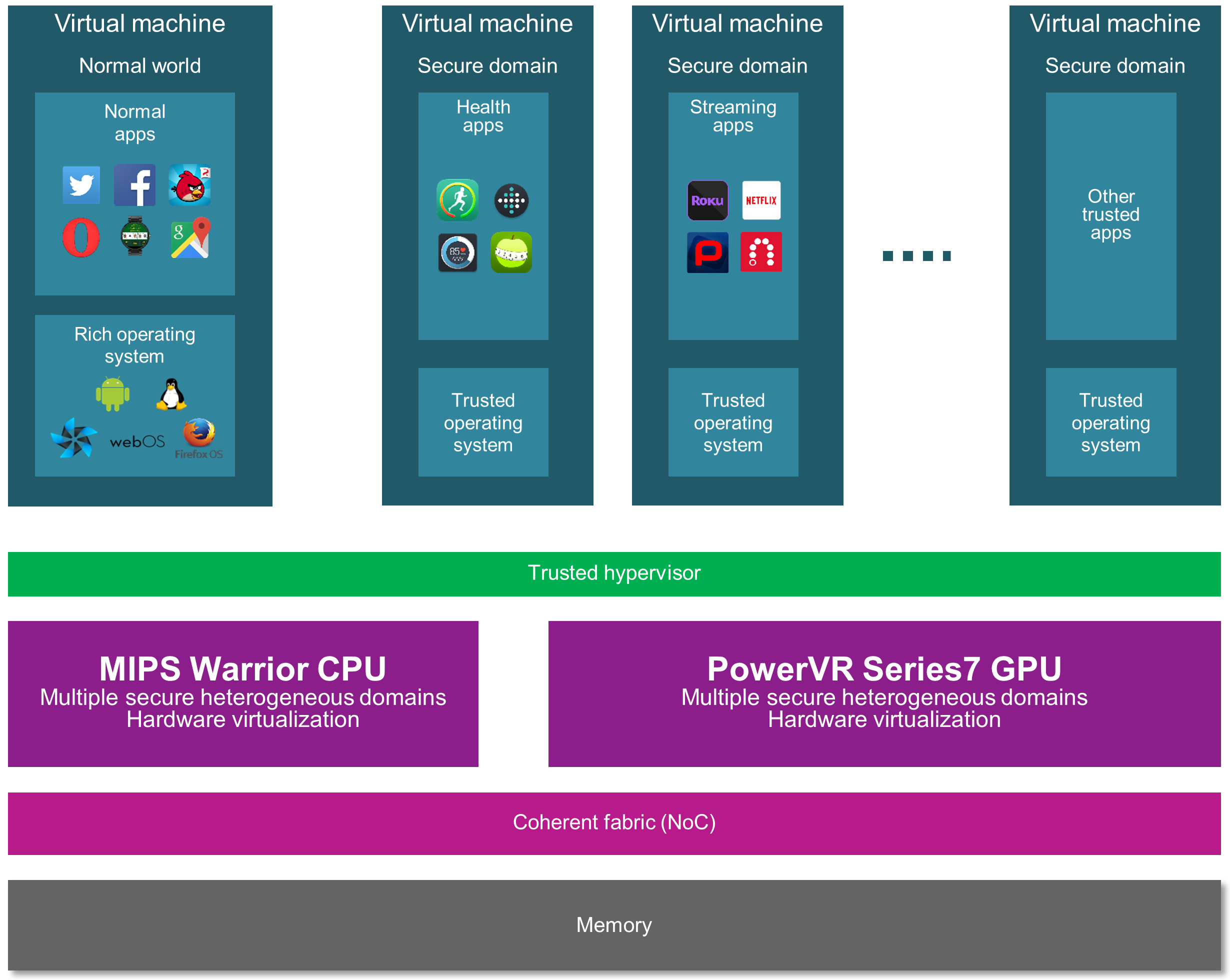

Az OmniShield technológiát az Imagination minden terméke támogatni fogja, így a licencelhető MIPS processzormagoktól a (szintén licencelhető) PowerVR GPU-kon át a különböző Ensigma kommunikációs modulokig átívelő megoldásról van szó. A cég álláspontja szerint erre az integrált szemléletre nagy szükség van, a biztonság csak úgy garantálható, ha egyes, kódfuttatásra használható egységek (például a GPU) nem tudják megkerülni a CPU-n implementált biztonsági megoldást. Ugyan az OmniShield akkor is elérhető, ha az Imagination gyártópartnere csak egyes komponenseket szeretne licencelni, az ideális az, ha a MIPS Warrior CPU-t és a PowerVR GPU-t párosítja - állítja a cég.

Szétszálazni a futó szoftvereket

Az ilyen hardveres biztonsági rendszerek lényege, hogy a rendszerlapkán van egy (vagy több) dedikált komponens, amellyel kizárólag a szigorúan szabályozott csatornákon és hívásokon keresztül tud kommunikálni a processzor többi része. A szeparált részen tárolt információ és az itt zajló feldolgozás hozzáférhetetlen az alacsonyabb jogosultsággal futó szoftverek számára. A szeparációért a hardver felel, a különböző szoftverek csoportosítását viszont a hypervisor, az operációs rendszer és a kernelszintű driverek végzik.

Az OmniShield különlegessége, hogy akár 8 különböző biztonsági zóna is létrehozható, különböző jogosultságokkal, amelyek különböző szoftverekhez rendelhetőek hozzá, az igényelt biztonsági szint szerint. A piacon ma elérhető megoldások jellemzően két szinttel dolgoznak (biztonságos és nem biztonságos), a szeparált részen pedig az operációs rendszer különösen szenzitív részei, valamint bizonyos, magas biztonságot igénylő alkalmazások futnak. Az OmniShield többszintes megoldása azonban lehetővé teszi, hogy a gyártó egészen finom szemcsézésben csoportosítsa az alkalmazásokat - például a DRM-et használó alkalmazások kaphatnak saját dedikált szintet, a kernel pedig szintén dedikált, szeparált szinten futhat.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Az ilyen hardveres szeparáció jól jöhet például az autóiparban, ahol a gyártók vonakodnak egyetlen processzorra bízni a kritikus szoftvereket és mondjuk a szórakoztató (multimédiás és egyéb) rendszereket. A hardveresen implementált elválasztással garantálható, hogy a két terület annak ellenére teljesen elkülönül egymástól, hogy amúgy ugyanazon a processzoron fut és ugyanazt az operatív tárat használja.

A cég példái azonban itt nem érnek véget, külön szintet kaphatnak a DRM-et használó appok, az egészségügyi információkat kezelő appok, a banki alkalmazások, stb. A sor hosszan folytatható, a lényeg, hogy szilárd belső falak emelésével olyan hardveres virtuális gépek hozhatóak létre, amelyekhez sem a többi szint, sem a "normál" szint nem kap hozzáférést.

Nagy kérdés természetesen, hogy az OmniShield támogatásához milyen szoftveres támogatásra van szükség, mit kell tennie az operációs rendszernek, és mit az alkalmazás fejlesztőjének ahhoz, hogy az extra biztonság elérhető legyen. A megoldást várhatóan támogatni fogja az Android (amely a Lollipop óta teljes MIPS-kompatibilitást is nyújt).