Kizárhatja az alternatív rendszereket a Windows 10

Jöhetnek a fixen lezárt bootloaderrel rendelkező PC-k, módosította a hardveres elvárásokat a Microsoft. A nagy Linux disztribúciókat nem zárja ki a lépés, a kisebb szereplőket és a házi "főzésű" rendszereket azonban igen.

Egy aprónak tűnő módosítást eszközölt a Windows 10 hardveres irányelveiben a Microsoft. A múlt heti sencseni WinHEC (Windows Hardware Engineering Community) rendezvényen a cég bejelentette, hogy hagyományos PC-ken is elhagyhatják a gyártók a Secure Boot kikapcsolásának lehetőségét. A fixen bekapcsolt Secure Boot ezzel az okostelefonok és az ARM-os tabletek után az x86-os hardvereken, tableteken, notebookokon és asztali gépeken is gyorsan valósággá válhat.

A sztori eddig

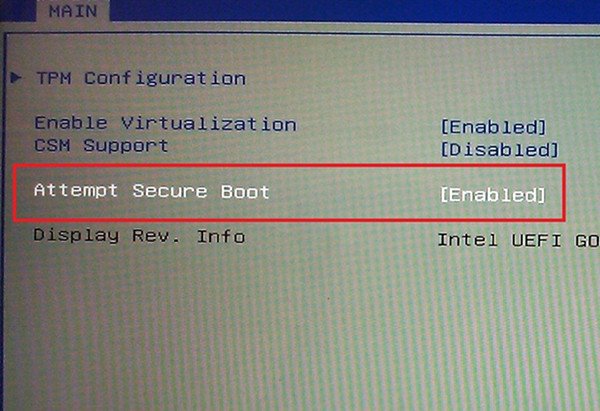

A lezárt bootloader az okostelefonos és tabletes világban bevett gyakorlat, a gyártók hagyományosan így dobják piacra a készülékeket. A megoldás a gyakorlatban azt jelenti, hogy a felhasználó nem cserélheti le szabadon a készüléken futó operációs rendszert, az eszközök kizárólag a gyártók által engedélyezett, elfogadott aláírással rendelkező rendszer tud elindulni. A Windows 8 óta a technológia a PC-s világban is megjelent, Secure Boot néven. Eddig azonban a Microsoft előírta a PC-gyártók számára, hogy e funkció kikapcsolható legyen, így ma elegendő belépni a BIOS (pontosabban UEFI) felületére és inaktívvá tenni ezt az ellenőrzést.

Ezt az előírást törölte el most a Microsoft a Windows 10-zel előtelepített gépek kapcsán. A gyakorlatban ez azt jelenti, hogy várhatóan már nyáron piacra kerülhetnek az olyan eszközök, amelyek kikapcsolhataltan Secure Boot funkcióval rendelkeznek, és kizárólag aláírt, biztonságosnak minősített operációs rendszert hajlandóak futtatni. Nagy kérdés, hogy hány gyártó és milyen termékvonalak esetében zárja majd le a bootloadert - a lehetőség mindenesetre mostantól adott lesz.

Secure Boot: biztonság, de milyen áron?

A Secure Boot egy előremutató és nagyon fontos biztonsági megoldás: az UEFI csak olyan rendszerbetöltőnek (bootloader) adja át a számítógép vezérlését, amely megfelelő aláírással rendelkezik. Ez azt jelenti, hogy támadók nem ékelődhetnek az UEFI és a bootloader közé és nem futtathatnak kártékony kódot az operációs rendszer alatt-mellett. A Secure Boot tehát egy kritikus fontosságú támadási vektort zár ki, amely mind az otthoni, mind a céges felhasználók számára pozitív hozadékkal bír.

Eltűnhet ez az opció.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Ha a Secure Boot jó, akkor mi a probléma? A végrehajtás. A szabad szoftveres közösségben 2011-2012-ben hatalmas felháborodást keltett a Secure Boot funkció egyoldalú kikényszerítése a Microsoft részéről, a cég ugyanis megkövetelte a Windowszal előtelepített gépeken az alapértelmezésben bekapcsolt (de kikapcsolható!) Secure Bootot. Az ilyen számítógépeken ugyanis kizárólag a számítógép gyártója által elfogadott aláírással rendelkező rendszerek indultak el (a Secure Boot manuális kikapcsolásáig), ilyennel pedig kezdetben kizárólag a Microsoft rendelkezett. A spanyol Linux-felhasználók fel is jelentették ezért a céget Brüsszelben versenyellenes magatartásért.

Mára a helyzet némileg normalizálódott, a felek közötti kompromisszumos megoldásnak köszönhetően. A Microsoft, a PC-gyártók, a Verisign és a nagyobb Linux-disztribúciók (Ubuntu, Fedora, openSUSE) együttműködésének köszönhetően a gépekre felkerült az elismert disztrók egyedi kulcsa is, így aláírási joggal rendelkezik ma már több linuxos szereplő is. Ez azt jelenti, hogy ma már bekapcsolt Secure Boot mellett is telepíthető illetve futtatható Linux, amennyiben a felhasználó a hivatalos fordítású, megbízható forrásból származó rendszert használja. Sőt, a kooperáció ma már ott tart, hogy a Canonical (az Ubuntu fejlesztője) is teljes mellszélességgel pártolja a Secure Bootot, és megköveteli annak létét az Ubuntuval piacra dobott gépek esetében.

Örökre lezártan

Ahogy fentebb írtuk, a Microsoft eddig megkövetelte, hogy a Windows-logós, minősített gépeken alapértelmezésben bekapcsolt Secure Boot legyen, de a cég azt is előírta, hogy e védelmet a vásárló igény szerint ki is kapcsolhassa. Erre olyan esetekben lehet szükség, ha a gépen a felhasználó olyan rendszert szeretne futtatni, amely nem rendelkezik elfogadott aláírással, legyen az saját fordítású Linux vagy valamilyen alternatív operációs rendszer (Steam OS, Chrome OS, Hackintosh, stb.)

Ebben hoz majd változást a Windows 10, a nyáron érkező rendszer mellé már nem kötelező kikapcsolható Secure Bootot tenni, a PC gyártója saját belátása szerint akár le is zárhatja a bootloadert és kikényszerítheti az aláírással rendelkező rendszerek futtatását. Az ilyen gépeken kizárólag aláírt rendszerek (és virtualizációs hypervisorok) futhatnak majd, más szoftverek futását az UEFI egyszerűen megtagadja. Ilyenkor csak egy támogatott rendszer feltelepítése segít, másképp a korlátozás nem kerülhető meg.

A Windows 10 Mobile esetében az előírás nem változott, az ilyen eszközökön (legyenek telefonok, phabletek vagy 8 hüvelyknél kisebb tabletek) kötelező a kikapcsolhatatlan Secure Boot, ahogy eddig. Ezzel az a helyzet állt elő, hogy míg a Xiaomi engedélyezi, hogy Mi 4 telefonjára a felhasználók tesztelés céljából (egy speciális) Windows 10 Mobile ROM-ot tegyenek, a Microsoft sem saját gyártmányain, sem a partnerek telefonjain nem ad hasonló szabadságot a felhasználók kezébe.

Androidon már eljátszottuk

A Secure Boot paradigma ismerős lehet az androidos és windowsos okostelefonokkal rendszeresen foglalkozók számára, ez ugyanis pontosan ugyanaz a probléma, amit a közösség lezárt-kinyitott bootloader formájában ismer. Némi különbség, hogy a PC-n futó operációs rendszer tetszés szerint újratelepíthető lesz majd, a felhasználónak ugyanis írási joga van a rendszerpartícióra is, ez a telefonos világban gyári állapotban tiltott képesség.

A kulcskérdés a Microsoft által biztosított, de annak implementálásának mikéntjét a gyártóra bízó lehetőségről végső soron az lesz, hogy ha egy adott PC-gyártó foganasítja a korlátozást, akkor értékesítés előtt erről pontosan milyen formában köteles tájékoztatni a leendő vásárlókat - a kellemetlen meglepetések elkerülése érdekében.