Tíz dollárért mindent bevallanak a Microsoft billentyűzetei

Néhány dolláros befektetéssel lehallgathatók a Microsoft vezeték nélküli billentyűzetei. Az eszközök sebezhetőségét Samy Kamkar biztonsági szakértő egy fali USB-s töltőnek álcázott kütyüvel demonstrálta, amelyet otthon bárki összeállíthat.

A vezeték nélküli billentyűzetek "lehallgatásának" gondolatával már bizonyára sok tréfás kedvű vagy éppen rosszindulatú barkácsoló - netán kormányzati szerv - eljátszott, vannak azonban akik a játéknál jóval tovább jutottak. Ilyen többek között Samy Kamkar biztonsági kutató is, aki a Microsoft vezeték nélküli klaviatúráiban rejlő veszélyekre mutatott rá - a szakértő szerint a hasonló eszközök egy otthon elkészíthető, néhány tízdolláros, kütyüvel szóra bírhatók. A projektet Kamkar nem csak demonstrálta, de a KeySweeper névre keresztelt eszköz elkészítéshez szükséges részletes információkat is közzétette.

Egy hétvégés projekt

A redmondi vállalat vezeték nélküli billentyűzeteiben több biztonsági rés is akad, amelyeket kihasználva lehetőség adódik belehallgatni azok vezeték nélküli kommunikációjába, sőt az adatátvitel titkosítása is feltörhető. A feladatot valamelyest megnehezíti, hogy bár a Microsoft eszközei 2,4 gigahertzen kommunikálnak (ami a készülék hátulján lévő FCC azonosítóból hamar kiderül) azt nem valamelyik ismert protokollon teszik, mint például a Wi-Fi vagy a Bluetooth, hanem a vállalat saját fejlesztésű megoldását használják - ezért is tartozik hozzájuk külön USB vevőegység.

Egy ilyen klaviatúrát szétszedve rövid személődés után felfedezhető a rádiós kommunikációért felelős lapka - annak szériaszáma alapján pedig a hozzá tartozó adatlap. Jelen esetben egy 2,4 gigahertzes RF chipről van szó, amely másodpercenként 250 kilobit, illetve 1 vagy 2 megabites adatátviteli sebességgel dolgozik, és GFSK (gaussian frequency-shift keying) digitális frekvenciamodulációt alkalmaz.

A lapka kommunikációjának feltöréséhez szakértőnk Travis Goodspeed blogjához fordult segítségért, aki 2011 februárjában dolgozott hasonló projekten, egészen pontosan egy Microsoft Comfort Desktop 5000 klaviatúra vezeték nélküli kommunikációjának feltörésén. Goodspeed a fent említett, a billentyűzetekben dolgozó RF chip segítségével - amely egyébként nagyjából 1 dollárért megrendelhető az eBay-ről - tudta elcsípni az eszköz által adott jeleket, ugyanakkor nem volt könnyű dolga, miután a hallgatózáshoz nemcsak a célba vett frekvenciát kell ismerni, de az adott készülék MAC-címét is. Goodspeed megoldásával ugyanakkor ez is hamar beszerezhető - a pontos részletekért érdemes felkeresni a szakértő kapcsolódó blogbejegyzését.

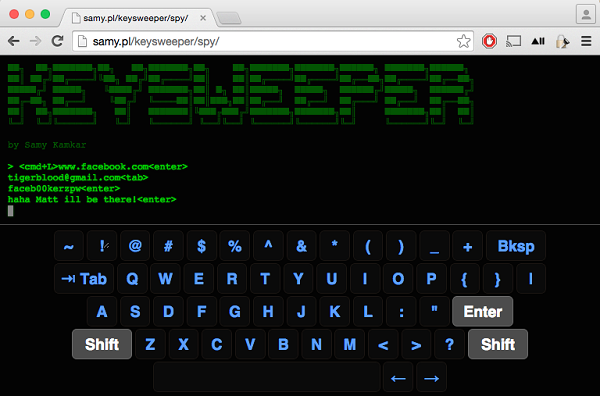

KeySweeper - covert Microsoft wireless keyboard sniffer using Arduino and nRF24L01+

Még több videóNehezen találni gyengébb titkosítást

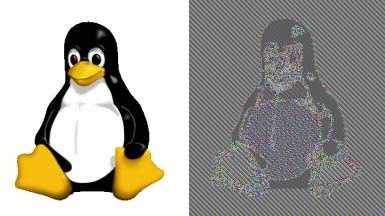

A titkosítás feltörése innentől fogva nem különösebben nehéz, ahogy azt korábban már Thorsten Schröder és Max Moser biztonsági szakértők is felfedezték saját billentyűzet-lehallgató eszközük, a KeyKeriki fejlesztése során: az egyes billentyűleütéseket ugyanis a Microsoft eszközei ECB (electronic codebook) módszerrel titkosítják, az eszköz MAC-címe alapján. Ez az egyik leggyengébb titkosítási eljárás, lényege, hogy az adathalmazt több blokkra bontja, majd ezeket külön-külön titkosítja - ettől azonban az adatmintázatok továbbra is megmaradnak. Egy ECB-vel titkosított, aránylag nagy, egyszínű részeket tartalmazó bitkép például továbbra is jól felismerhető lehet, mert bár az egyes pixelek színei nem ismertek, az adat mintázata változatlan marad. Ahogy Kamkar fogalmaz: olyan, mint ha egy pakli kártyát úgy próbálnánk megkeverni, hogy azt egyszerűen kettéválasztjuk majd a két részt megcseréljük.

ECB módszerrel titkosított bitkép

USA Tech Hub: ahonnan a passzátszél fúj Minden, ami a technológiai szektorban történik, jellemzően az USA-ból indul.

A kutató közben arra is rájött, hogy a billentyűzettől érkező, magát a leütést tartalmazó adatcsomagot épp a MAC-cím első bájtja titkosítja, így végső soron még a teljes cím ismeretére sincs szükség a megfejtéshez, miután az első bájt a vezeték nélküli Microsoft billentyűzetek túlnyomó többségénél azonos. A módszer tehát adott, mindezt már csak egy könnyen elrejthető eszközbe kell elrejteni, lehetőleg folyamatos energiaellátással - az USB-s fali töltő álcája tehát éppen ideális.

Akár néhány dollárból

A hétvégi hacker-projekt teljes költsége nagyjából 10 és 80 dollár között mozog, attól függően, hogy milyen kiterjedt funkcionalitást akar az ember az apró műanyag dobozba préselni. Amire egészen biztosan szükség lesz, az értelemszerűen egy USB-s fali töltő, a fentebb említett, egydolláros RF lapka, illetve egy Arduino, vagy Teensy mikrokontroller. Ehhez még igény szerint hozzácsapható egy apró flash-tárhely a begyűjtött információk tárolásához, továbbá egy 2G kapcsolatot támogató FONA modul, amelynek segítségével a leütések rögtön továbbíthatók is egy távoli számítógépre. A FONA egységhez továbbá egy akkumulátor is kapcsolható, így a kütyü még a falból kihúzva is tovább fülelhet a billentyűzet kattogására. Ami a szoftveroldalt illeti, a sikeres hallgatózáshoz a mikrokontrollerre telepített program mellett még egy jQuery és PHP alapú webes backendre is szükség van - a projekt részletes leírása, illetve az ahhoz szükséges szoftverek elérhetők Kamkar GitHub oldalán.

A szakértő olcsó, de annál veszélyesebb megoldása vélhetően senkiben nem hagy kétséget, hogy még 2015-ben is bőven van hova fejlődnie a vezeték nélküli eszközök biztonságának. A Microsoft a KeySweeperrel kapcsolatban a VentureBeatnek nyilatkozva annyit mondott, tudnak a problémáról és már megkezdték annak vizsgálatát. Bár Kamkar fali töltője egészen biztosan az egyik leglátványosabb bizonyíték a vezeték nélküli billentyűzetek gyér védelmére, azok a kutatások amelyekre épít (például Goodspeed, iletve Schröder és Moser munkája) már évek óta elérhetők nyilvánosan, mégsem értek el különösebb hatást a vezeték nélküli eszközök titkosításának megerősítése terén - remélhetőleg ez az újabb készülékek megjelenésével változik majd.