Már néhány fotóból reprodukálható az ujjlenyomat

Mindössze néhány fénykép segítségével bárki ujjlenyomata megszerezhető: az idei Chaos Computer Club konferencián hackerek a német védelmi miniszter ujjainak mintázatát reprodukálták, néhány a politikusról gyűjtött nagy felbontású fotó alapján.

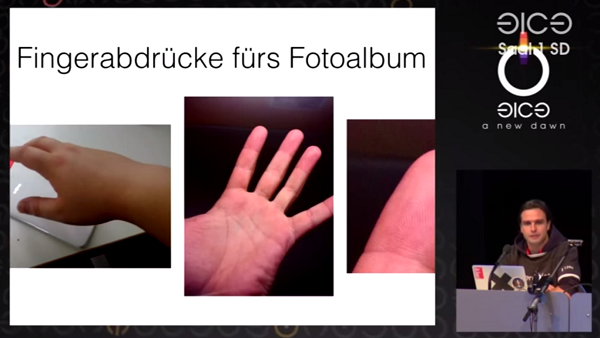

Az ujjlenyomat-olvasókat a jelenleg elérhető egyik legbiztonságosabb azonosítási megoldásként tartják számon a mobilkészülékekben, főleg miután olyan óriások mint az Apple vagy a Samsung is használni és népszerűsíteni kezdték a technológiát. Mindez most megkérdőjeleződni látszik, miután hackerek sikeresen reprodukálták egy célszemély ujjlenyomatát, mindössze néhány fénykép alapján és általánosan elérhető kereskedelmi szoftverek segítségével. Az eljárás bemutatásához ráadásul nem akármilyen célpontot szemeltek ki, a demonstráció tárgya (ha akaratlanul is) a német védelmi miniszter Ursula von der Leyen volt. Szerencsére nem rosszindulatú támadásról van szó, az eljárást Hamburgban, a 31. Chaos Computer Club konferencián mutatták be.

Nem ez az első eset

Tavaly ősszel, az első ujjlenyomat-olvasóval felszerelt iPhone megjelenése után nem sokkal már láthattunk hasonló produkciót, méghozzá éppen a fenti konferenciát is alapító, hasonló nevű hackercsoporttól, akkor viszont a lenyomat reprodukálásához még szükségük volt a célszemély egy nem elmosódott, lehetőleg üvegfelületen fennhagyott ujjlenyomatára, amelyet aztán nagy felbontással beszkenneltek, vagy lefényképeztek. Ez már önmagában kétségbe vonta a bombabiztosnak ítélt megoldás tényleges védelmi értékét, hiszen sikeresen bebizonyította, hogy az ujjlenyomatok megszerzése - és későbbi használata - bár körülményes, de korántsem lehetetlen.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A mostani demonstrációval újabb szög került a biztonsági megoldás koporsójába, miután a Starbug néven is ismert Jan Krissler az említett német politikus ujjlenyomatát mindössze néhány összegyűjtött nagy felbontású fénykép és egy bárki számára elérhető szoftver segítségével reprodukálta. Miután mára a nem csak a professzionális, de a konzumer fényképezőgépek, sőt az okostelefonok kamerái is zömében igen tisztességes felbontást tudhatnak magukénak, Krisslernek nem volt nehéz dolga, hogy jó minőségű képeket találjon a miniszterről, amelyeken annak keze különböző szögekből látszik. Ezt követően a VeriFinger névre hallgató szoftverrel fűzte össze az eredményt.

Ahogy Krissler fogalmazott, a fentiek fényében "a politikusok vélhetően kesztyűt viselnek majd a nyilvános megjelenéseken". Noha hasonló támadások az átlagfelhasználót egyelőre jó eséllyel nem fenyegetik, az utóbbi évek demonstrációi jól mutatják, hogy a technológia egyáltalán nem jelent teljes biztonságot a készülékeken tárolt adatok számára, hiszen a feloldáshoz szükséges kulcsot folyamatosan szétszórjuk magunk körül - mint látszik nem csak a megérintett tárgyakon, de a rólunk készült fényképeken is.

Gefahren von Kameras für (biometrische) Authentifizierungsverfahren [31c3] von starbug/Jan Krissler

Még több videóRáadásul az ujjlenyomat birtokában annak reprodukálásához sincs szükség laboratóriumra, az otthon is egyszerűen elvégezhető. A Chaos Computer Club tavalyi bemutatója szerint a képet elég kinyomtatni (1200 dpi felbontással) egy átlátszó fóliára, lehetőleg úgy, hogy a toner minél vastagabb rétegben vigye fel a festéket, majd az elkészült nyomatra egy réteg fehér faragasztót vagy gumitejet kenni, száradás után pedig már használható is a hamis lenyomat. Az eljárás, amellyel CCC sikeresen átverte az iPhone 5S Touch ID szenzorát egyáltalán nem mondható újnak, azt már 2003 óta használják hasonló azonosítók feltörésére.

Hamarosan az olcsóbb eszközökben is

Mindezek fényében érthető, hogy sok szakértő más biometrikus azonosítási eljárásokat részesít előnyben, amelyeket nem lehet néhány fényképpel vagy egy összefogdosott pohárral megszerezni, ilyenek például a bőr alatti érhálózat elrendezését figyelő ("vénaszkenner") megoldások. Persze az is kérdés, hogy az adott felhasználó éppen kitől akarja biztonságban tudni az adatait: az Ars Technica erre egy érdekes példát hozott, az oldal szerint ugyanis az USA-ban Virginia állam bírósága úgy határozott, a hatóságok kötelezhetik a felhasználót az adott készülék ujjlenyomatos feloldására, hasonló helyzetben a hozzáféréshez szükséges PIN-kód megadására viszont már nem.

Az ujjlenyomat-olvasó egyelőre jobbára a felső kategóriás okostelefonokra és táblagépekre jellemző, a legismertebb ilyen készülékek vélhetően az iPhone 5S, illetve újabb generáció, valamint a Samsung Galaxy S5 és Note 4 készülékei - de már a HTC One Max modelljében és a Huawei zászlóshajójában is találhatunk hasonló szenzort. A technológia a következő években várhatóan az olcsóbb eszközökbe is utat talál, népszerűbbé válásával pedig egyre vonzóbb célpontot jelenthet a támadók számára, főleg miután egyes mobilfizetési szolgáltatások, például az Apple Pay, a felhasználó bankkártyáit is közvetlenül a szenzor védelme mögé helyezik.