Gyári backdoor a Coolpad készülékeken

Online áruházakból Magyarországra is eljuthatnak egy ideje a Yulong nevű kínai cég Coolpad márkanevű telefonjai - a vállalat elsősorban az anyaország piacán erős, és erre alapozva mára a hatodik legnagyobb okostelefon-gyártó lett a világon, megelőzve a Sonyt. A Palo Alto Networks szerint azonban egyes mobilok gyárilag telepített backdoorral érkeznek.

A Palo Alto Networks biztonsági szakértői akkor kezdték el alaposabban vizsgálni a vállalat termékeit, amikor a fórumokban elégedetlen felhasználók bejegyzéseibe botlottak. Ezek a felhasználók arra panaszkodtak, hogy a telefonjukon nem általuk letöltött alkalmazások jelentek meg, illetve gyakran futottak bele kéretlen reklámokba.

Coolpad 5950

Mindent tud a felhasználóról a CoolReaper

Az alaposabb vizsgálat során kiderült, hogy a kéretlen reklámokat megjelenítő, illetve egyéb funkciókkal felvérzett szoftver több Coolpad mobilra gyárilag telepített. A Palo Alto Networks Unit 42 nevű biztonsági csapata CoolReapernek nevezte el a szoftvert, amely képes a felhasználó tudta és beleegyezése nélkül bármilyen szoftvert telepíteni, letiltani vagy törölni, felhasználói adatokat módisítani, SMS-t és MMS-t küldeni, tetszőleges számot felhívni, illetve a Coolpad szerverére érzékeny felhasználói adatokat feltölteni, beleértve az eszköz adatait, a felhasználó által használt alkalmazásokat, a hívási és üzenetküldési szokásait.

A CoolReaper emellett képes tetszőleges tartalmú üzenetet megjeleníteni a telefonon, akár push értesítésként, akár a felhasználó SMS-ei között, a böngészőben egy weboldalt megnyitni engedély nélkül, illetve egy popup ablakot feldobni, amelynek okézása után egy alkalmazást letölteni és telepíteni. A CoolReaperen keresztül a gyártó (vagy más, aki a command and control szerverekhez hozzáfér) képes átvenni az irányítást a telefon felett, alkalmazásokat telepíteni vagy törölni, felhasználói adatokat módosítani, illetve hirdetéseket megjeleníteni. Az alkalmazás debuggolása közben a Palo Alto Networks megtalálta a kódban többször a "backdoor" szót is, ami nem sok kétséget hagy afelől, mire is szolgál ez a szoftver.

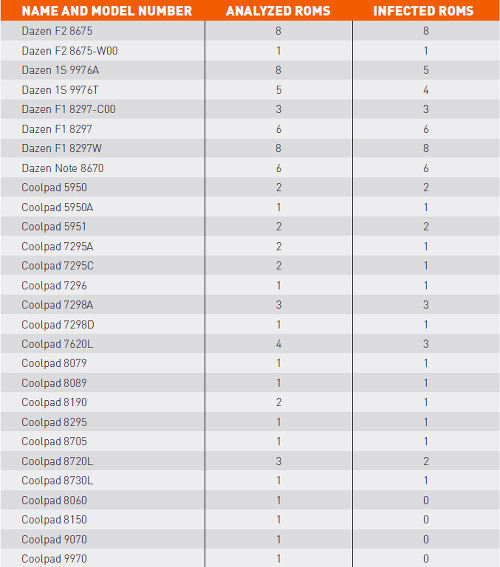

A biztonsági szakértők összesen 77 különféle Coolpad ROM-ot vizsgáltak meg különféle androidos eszközökhöz, ezek közül 64 tartalmazta a backdoort. A Palo Alton Networks szakemberei 41 gyári ROM-ban is megtalálták a CoolReapert, a cég szerint a Yulong által gyártott 24 különféle eszköz érintett, vagyis tartalmazza gyárilag telepítve a szoftvert. A fent részletezett tevékenységet végző szoftvert a Coolpad birtokában levő kulccsal írták alá, azok a szerverek, amelyekhez a program csatlakozik, a Coolpad birtokában vannak és a cég által kínált egyéb felhős szolgáltatásokat is futtatják - vagyis erős a gyanú, hogy a gyártó saját szoftveréről van szó.

A Coolpad a készülékeinek szoftverét úgy módosította a Palo Alto Networks szerint, hogy minél inkább titokban tartsa a CoolReapert. Mikor az internetes fórumokon egyre szaporodtak a CP_DMP.apk állomány furcsa viselkedésével kapcsolatos bejegyzések, a cég átnevezte az állományt (GoogleGmsFramework.apk), ezzel azt a látszatot keltve, mintha az az operációs rendszer része lenne és a Google Play keretrendszerhez tartozna. A kutatók olyan, gyári android firmware-eket is találtak, amelyeket úgy módosítottak, hogy elrejtsék a CoolReapert. A program felhasználók számára látható neve "Android System", azonban az Android alkalmazásindító felületén nem jelenik meg.

Ezekkel a mobilokkal jó lesz vigyázni

Nem tudni, hány készüléket érint a fenti jelenség, de a CoolPad által eladott telefonok számából kiindulva világszerte több tízmillió telefon tartalmazhatja a CoolReapert. Védekezni a CoolReaper ellen elég nehéz: az alkalmazás egyrészt rendszerszoftver jogosultsággal települt, így rootolás nélkül nem távolítható el, másrészt a Coolpad által aláírt, így az Androidra elérhető biztonsági szoftverek egy része meg sem vizsgálja.

Ha valaki gyanakszik, érdemes lehet okostelefonját Wi-Fi hálózatra csatlakoztatnia (a mobil adatforgalom lekapcsolása után) és a számos platformon ingyenesen használható Wireshark nevű, hálózati forgalmat elemző programmal figyelemmel kísérnie, milyen adatforgalmat bonyolít, ezzel esetleg lebuktathatók a készülékre került kártékony szoftverek - mondta el lapunknak Veres-Szentkirályi András, a Silent Signal Kft. IT-biztonsági szakértője, és ezt ajánlotta Tomcsányi Domonkos IT-biztonsági szakértő is, aki számos hazai konferencián adott már elő mobiltelefonok biztonsági kérdésivel kapcsolatban, hozzátéve, hogy a titkosított forgalom elemzése már nem triviális feladat.

USA Tech Hub: ahonnan a passzátszél fúj Minden, ami a technológiai szektorban történik, jellemzően az USA-ból indul.

A /system/app könyvtárban levő állományokat ugyanakkor egy fájlböngésző alkalmazással is fel lehet deríteni, mondta András.Akiek a CoolPad mobilja gyanúsan viselkedik, keresse a fenti nevű állományokat a telefonján, aztán egy rootolás után törölje le őket - igaz, egy rendszerfrissítés keretében a Coolpad távolról még visszatelepítheti őket később így is.

Máshol is alkalmazott trükk

Idén tavasszal a budapesti Ethical Hacking konferencián Kovács Zsombor, a Deloitte szakértője egy kínai belpiacos telefon szoftverét szedte ízekre, amelyen például akár telefonhívásra, a kapcsolatok listájának olvasására, SMS-küldésre és -olvasásra, de még értesítés nélküli letöltésre és hangrögzítésre is jogosult alkalmazást is talált előre telepítve, amely egy egyszerű témaválasztó alkalmazásnak álcázta magát. Egy másik, játéknak látszó app a helyadatokhoz is hozzáfért, illetve a telefon beállításait is felülírhatta.

USA Tech Hub: ahonnan a passzátszél fúj Minden, ami a technológiai szektorban történik, jellemzően az USA-ból indul.

Az appok tesztelésekor kiderült, hogy a szoftverek nem csak helyadatokat, de olyan érzékeny információkat is továbbítottak az okostelefon származási helyére, mint a legutóbbi kimenő és beérkezett hívások listája, az elmentett telefonszámok és azok tulajdonosaira vonatkozó információk, illetve a készülék IMEI-, illetve a SIM-kártya IMSI száma.

Nem csak Kínából lehet azonban gyári backdoort tartalmazó telefont beszerezni, sőt. 2011 végén amerikai mobilszolgáltatók voltak kénytelen bevallani, hogy az általuk forgalmazott készülékekre a Carrier IQ szoftvert telepítették, amelyen keresztül megfigyelték az előfizetőik szokásait. A szoftvert elsőként ugyan egy HTC mobilon fedezték fel, de kiderült, hogy ugyanúgy megtalálható Nokia, Samsung, Blackberry és iPhone készülékeken is. A gyártók szerint a mobilszolgáltatók kínálatába bekerülés feltétele volt a Carrier IQ telepítése.