2008 óta kémkedő kártevőt buktatott le a Symantec

2008 óta létező, bonyolult kártevőt buktatott le a Symantec. A Regin névre keresztelt malware a vállalat szerint 2011-ben váratlanul eltűnt, de 2013-ban ismét visszatért, már fejlettebb kivitelben. A célja nem a rombolás, hanem a megfigyelés.

A számítógépes kártevők történetének első szakasza a hírnévről, a második pedig a közvetlen anyagi haszonszerzésről szólt. Mára beköszöntött egy újabb korszak, a legkifinomultabb kártevők már nem a lakossági felhasználók bankkártya-adataira vagy személyes adataira vadásznak elsősorban, hanem olyan információkra, amelyekre leginkább versengő nagyvállalatoknak vagy államoknak lehet szüksége, például ipari titkokra vagy katonai információkra. A klasszikus APT támadások célzottan ilyen adatokat keresnek és tulajdonítanak el, a Symantec által most dokumentált Regin azonban széles spektrumú megfigyelést valósít meg és mindenre ráteszi a kezét, ami csak érdekes lehet.

A fő cél a megfigyelés

Az amerikai információbiztonsági vállalat elemzése szerint az egyik legkomplexebb és legkifinomultabb online kártevő a Regin, elkészítése valószínűleg egy csapat képzett programozónak is hosszú hónapokba, de az is lehet, hogy egy évbe telt. A létrehozáshoz szükséges anyagi háttérből kiindulva a Symantec azt sejti, állami megrendelés lehet a háttérben, de hogy kinek a megbízásából ténykedik a Regin, nem tudni.

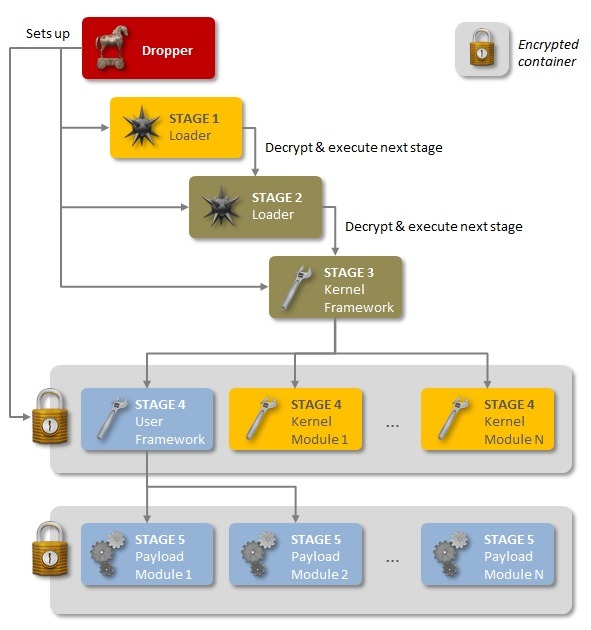

A kártevő moduláris felépítésű, ami megnehezíti az azonosítását és a tevékenységének nyomon követését is, miközben lehetővé teszi a támadók számára, hogy az áldozatok gépeire akár "személyre szabott" payloadot telepítsenek. A Symantec kutatói szerint a Regin egyes payloadjai az adott szektorban használt informatikai megoldások mélyreható ismeretéről tanúskodnak, van például olyan komponens, amely mobiltelefonos bázisállomások és a szolgáltatói gerinchálózat közötti forgalmat figyeli.

Így működik a többlépcsős támadás

Alapesetben a kártevő a felhasználó után kémkedik és gyűjti a jelszavakat, belehallgat a hálózati forgalomba, rendszeres képernyőmentést készít, de át tudja adni az egér és a billentyűzet vezérlését egy távoli gépnek, így a támadók közvetlen be tudnak avatkozni az áldozat számítógépének működésébe. Emellett léteznek egyedi, személyre szabott payloadok, van például olyan, amely alapos rendszerleltárt készít (hardver- és szoftverkörnyezet), azonosítottak olyan payloadoat, ami Exchange-fiókok tartalmát kutatja, de van olyan is, ami az IIS webszerver logját figyeli. A Symantec több tucat ilyen payloadot azonosított.

USA Tech Hub: ahonnan a passzátszél fúj Minden, ami a technológiai szektorban történik, jellemzően az USA-ból indul.

A Regin több lépcsőben fertőz. Az első lépcsőben települ az áldozat gépére a kártevő "magja", amely egyébként az egyetlen "látható" része a kártevőnek, a többi titkosított blobként van jelen a gépen, vagy kiterjesztett attribútumként el van rejtve a Windows regisztrációs adatbázisában, esetleg a lemezvégi szektorokban. A kártevő egy egyedi fejlesztésű, titkosított, virtualizált fájlrendszert alkalmaz a komponenseinek tárolására.

2008 óta kémkedik

A Symantec elemzése szerint a Regin 2008 óta lehetett aktív, de 2011-ben eltűnt a színről, hogy aztán 2013-ban megújulva, megerősödve térjen vissza. Az új verzió már 64 bites felépítésű és nem tartalmazza az elődjének harmadik fokozatát, egy eszközmeghajtót. A vállalat kutatói szerint a fejlesztéséhez és a hálózat működtetéséhez hatalmas emberi és anyagi erőforrásokra lehetett szükség. A kártevő fejlettsége és összetettsége a Stuxnetéhez vagy a Duquéhoz mérhető, ráadásul számos komponense továbbra is felderítetlen, így valószínűleg egyéb funkciói is vannak, talán további, nem dokumentált verziói is léteznek.

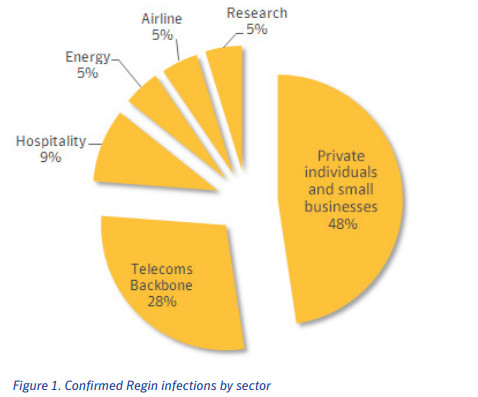

Leginkább a távközlési szektorban volt aktív a Regin, de idegenforgalmi, energiaipari vállalatokat, légitársaságokat is támadtak a segítségével, valamint számos kis- és középvállalatot, illetve magánszemélyeket. A Symantec adatai szerint az áldozatok java része orosz és arab, de Mexikóban, Írországban és Indiában is találkoztak a Reginnel, sőt Belgiumban és Ausztriában is.