Azonnal frissítse mindenki a Basht!

A Red Hat biztonsági szakértői olyan sebezhetőséget találtak a Bashben, amelyet sokan máris a tavasszal publikált Heartbleedhez hasonlítanak, legalábbis a jelentőségét tekintve.

A szabad szoftverek hívei gyakran érvelnek viták során azzal, hogy e fejlesztési megközelítés eredendően biztonságosabb szoftvert eredményez mint a zárt modell, mivel a kódot mindenkinek lehetősége van átvizsgálni és javítani. A Bash több mint 20 éve létező sérülékenysége azonban arra mutat rá, hiába adott a lehetőség a világon bárki számára a kód elemzésére, ha csak kevesen veszik a fáradtságot vagy nem végeznek elég alapos munkát.

Shellshock

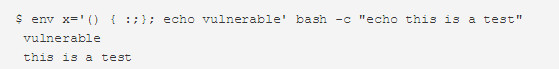

A Bash (Bourne again shell) számos UNIX és Linux-disztribúció része (de megtalálható az OS X-ben is) és az egyik legtöbbször használt komponense az operációs rendszereknek, amellyel számtalan szoftver kerül kapcsolatba. A Red Hat kutatói egy olyan biztonsági problémát találtak, amelyet kihasználni banálisan egyszerű, a következményei pedig egyelőre fel sem mérhetők. A cég által publikált blogbejegyzés alapján a hiba forrását az jelenti, hogy megadhatók olyan környezeti változók, amelyeket a Bash kódként futtat le, és ezt minden esetben megteszi, amikor a shellt adott környezetből meghívják. A változóknak a neve egyáltalán nem is fontos, bármi lehet, ha a tartalmuk "megfelelő", akkor ezeket a kódokat a Bash le fogja futtatni.

A Bash maga is tartalmaz függvényeket, ezeket pedig környezeti változókban is el lehet helyezni - amennyiben a függvény ilyen definícióját kód követi, azt a shell le fogja futtatni. A Heartbleed néven elhíresült OpenSSL-hibához hasonlóan az igazi problémát itt is az jelenti, hogy szinte lehetetlen felmérni, milyen szoftverek lépnek kapcsolatba a Bash-sel. A shell sérülékenysége egyszerűen javítható, de nem lehet egyelőre tudni, ezzel milyen más, a Bash-sel kapcsolatba lépő szoftverek működését zavarjuk meg. Emellett az is gondot jelent, hogy nem lehet megmondani, a 22 éve létező sérülékenységet kihasználta-e valaki az adott rendszeren -- ha a Basht használó szoftver nem logol(t), a támadásnak nem lesz nyoma.

A sérülékenység ugyanis az 1.13 verziónál került be a szoftverbe és a 4.3-ig minden változat tartalmazza azt. A NIST besorolása szerint a CVE-2104-6271 számú sérülékenység a legmagasabb, 10-es fokozatú a veszélyességi skálán, tekintettel a Bash széles körű elterjedtségére, valamint a hiba egyszerű, felhasználói azonosítás nélküli távoli kihasználhatóságára. A tetszőleges kódfuttatás révén a támadók adatokhoz férhetnek hozzá vagy módosíthatják azokat, illetve például leállíthatnak szolgáltatásokat. A sebezhetőség kihasználásának, ahogy a Heartbleed esetén, a Shellshock esetén sincs semmilyen nyoma.

Az okoskütyük lehetnek a legnagyobb veszélyben

Robert Graham, az Errata Security szakértője szerint a legnagyobb kockázatot most is az internetre csatlakozó "okos" eszközök (pl. routerek, otthoni NAS-ok, médialejátszók, kamerák) jelentik, amelyekhez egyáltalán nem érhető el már gyártói támogatás, vagy amelyek gyártói nem adnak ki szoftverfrissítést. Ezeknek az eszközöknek jellemzője, hogy a szoftverük gyakran tartalmaz nyílt forrású komponenseket és sok funkciót a Bash segítségével valósítanak meg (tipikusan ilyen a távoli hozzáférés a konfiguráláshoz). Ha egy ilyen eszköz sebezhető, akkor nagy valószínűséggel az is marad.

Introvertáltak az IT-ban: a hard skill nem elég Már nem elég zárkózott zseninek lenni, aki egyedül old meg problémákat. Az 53. kraftie adásban az introverzióról beszélgettünk.

"Nem kell sietni a sebezhetőség befoltozásával" - írja Graham. "Az elsődleges szervereid valószínűleg nem sérülékenyek. Minden más viszont valószínűleg igen. Szkenneld a hálózatodat olyasmik után kutatva mint a Telnet, FTP vagy a régi Apache-verziók (a masscan erre nagyon hasznos). Minden, ami válaszol, valószínűleg egy régi eszköz, aminek a bashét patchelni kéne. De mivel a legtöbbhöz úgysincs patch, valószínűleg ráfaragtál."

Azonnali frissítés szükséges

"Mivel az érintett szolgáltatások újraindítása nélkül is megoldható a legtöbb esetben a frissítés, viszont nagyon nehéz megállapítani az érintett szolgáltatások körét, mindenképpen érdemes frissíteni minden rendszert, ahol rendelkezésre áll patch" - mondta a HWSW-nek Veres-Szentkirályi András, a Silent Signal biztonsági szakértője. "Már érkezett jelzés, hogy többen malware-t terjesztenek a módszerrel, így érdemes az Internetről elérhető szolgáltatásokkal kezdeni, mivel a rendszergazdák ellenfele itt egy adag automatizált kis program, amelyek jó része nagy időbeli előnnyel indul."

A javítás telepítéséig érdemes a CGI scripteket lekapcsolni az érintett rendszereken, tanácsolja az Akamai, a távoli hozzáférések lehetőségét pedig az adminisztrátorokra javasolja korlátozni a cég. A sérülékenységről részletesen a Red Hat blogbejegyzésében, illetve az OSS-SEC levelezőlistán lehet olvasni. Az OS X-et futtató felhasználók ezzel a módszerrel tudják tesztelni gépük sérülékenységét.