Szolgáltatói backdoor a legtöbb telefonon

Egészen elképesztő lehetőségek nyílnak meg a szolgáltató kontrollprotokolljának támadhatóságával. Korábban szilárdnak gondolt operációs rendszerek, mint a BlackBerry olvadnak el, köszönhetően a szolgáltatók szigorú ellenőrzésének.

Látványos új támadást mutatott be a jelenleg zajló Black Hat IT-biztonsági konferencián az Accuvant két szakembere, Mathew Solnik és Marc Blanchou (a prezentáció egyelőre nem hozzáférhető közvetlenül). A párosnak sikerült megtörnie a szolgáltatók és telefonok közötti szervizprotokollt, amelyen keresztül, néhány lépés közbeiktatásával az egész telefon fölött átvehető az irányítás, tetszőleges kód futtatásától tetszőleges adat ellopásáig (demóvideók itt). A protokoll globális elterjedtsége miatt az összes operációs rendszer és az összes telefon potenciálisan érintett, amennyiben a szolgáltató a sérülékeny megoldást használja.

Rádiós modemből root jog

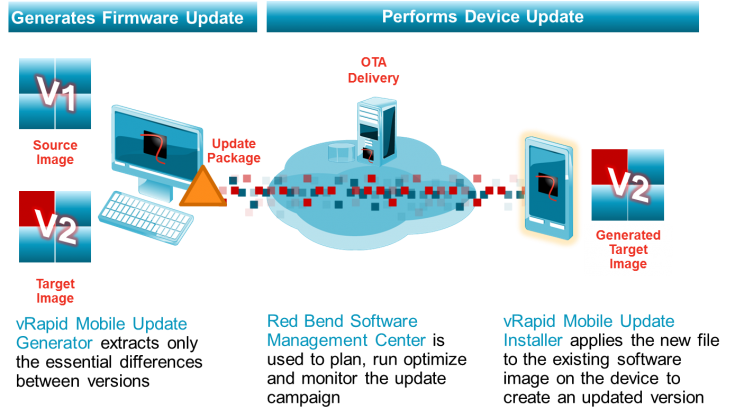

A legtöbb telefon (és gyakorlatilag az összes okostelefon) rendelkezik olyan funkcióval, amelyen keresztül a szolgáltató frissítheti a szoftverét, rádiós beállításait, konfigurációját, a felhasználó beavatkozása és megkérdezése nélkül. Az erre használt protokollt leggyakrabban a Red Bendtől vásárolják az operátorok, amelyet az általuk forgalmazott telefonokra a gyártók a beszállítói szerződés keretében implementálnak is. A független, nem szolgáltatói telefonok egyébként általában nem támogatják a protokollt, így azok a támadástól is jobbára védettek - találták a kutatók.

A probléma valóban globális méretű. A vDirect Mobile teljes körű megoldást kínál a beágyazott rendszerek, okostelefonok, tabletek, vagy épp autók szoftverfrissítésének leküldéséhez. A megoldás a készítő saját bevallása szerint mintegy kétmilliárd eszközön található meg, piaci részesedése 70-90 százalék körül lehet. Ezen a vezérlőprotokollon keresztül a telefonok rádiós modemje, a baseband processzor firmware-je programozható újra, így a hálózati problémákat a szolgáltatók a kliensoldalon is tudják javítani. Sok hardverplatformon azonban ez a baseband processzor hozzáfér az alkalmazásprocesszor memóriájához és a háttértárhoz is, ezeken keresztül pedig a telefonon futó rendszer közvetve befolyásolható, támadható.

Ez egyébként nem minden rádiós modem esetében van így, a BlackPhone által is használt NVIDIA Tegra 4i például integrált modemmel rendelkezik, ez azonban teljesen izolált az operációs rendszertől, így hiába veszi át a támadó a modem firmware-e fölött az irányítást, azt nem tudja a rendszerre kiterjeszteni. A Qualcomm megoldása sokkal gyengébb, a legnépszerűbb rendszerlapka sajnos igen könnyű hozzáférést enged a rendszerhez, Androidon, iOS-en, BlackBerry-n is. A szakemberek első körös tapasztalatai szerint a legsérülékenyebbnek a HTC One M7 és a BlackBerry Z10 bizonyult. Az igazán ijesztő, hogy a támadásból bizonyos platformokon egyáltalán semmit nem észlel (másokon pedig egy titokzatos "frissítés sikertelen" üzenetet kap), tenni pedig még akkor sem tud ellene, ha akar.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A protokollhoz kizárólag a mobiltelefonos rádiós frekvenciákon keresztül lehet hozzáférni. Ez korábban azt jelentette, hogy a támadónak egy adótorony fölött kell átvennie az irányítást, ha a szolgáltatóval azonos jogosultságot akart szerezni. A femtocellák megjelenésével azonban erre már nincs szükség, elegendő egy ilyen mini bázisállomást megvásárolni és annak szoftverét megfelelően preparálni. Ezt követően az áldozat eszközét rá kell venni, hogy ehhez a módosított bázisállomáshoz csatlakozzon, ez legkönnyebben úgy valósítható meg, ha a femtocella által sugárzott jelet erősebbnek érzi a telefon, mint a szolgáltató környező tornyaiét.

A Red Bend július végén kiadott közleményében elismerte a hiba létezését, azonban igyekezett mindenkit megnyugtatni, hogy a vDirect Mobile frissebb kiadásaiban már kijavította azt, az új verziók már nem sebezhetőek. "A Red Bend a partnereivel együttműködésben az összes bejelentett kockázatot elhárította. A partnereinknek eljuttatott összes új vDirect Mobile verzió tartalmazza már ezeket a javításokat"- mondja a közlemény. Nagy kérdés ugyanakkor, hogy a telefonokon telepített kliens frissítését a szolgáltatók mikor végzik el (vagy elvégzik-e egyáltalán), a készülékek ugyanis eddig a pontig támadhatóak maradnak.

Over the Air Code Execution and Jailbreak

Még több videóRoot jog Apple iPhone 5c-n, a felhasználó háta mögött.

A cég saját weboldala szerint jelenleg mintegy 2 milliárd eszköz használja a Red Bend FOTA (firmware update over-the-air) megoldását, ebbe jó eséllyel beletartozik a legtöbb okostelefon, rengeteg mobilos adatkapcsolattal felszerelt autó és M2M eszközök is. A cég partnerei közé tartozik a T-Mobile, Telenor és Vodafone is, de az amerikai AT&T és Sprint is használja a technológiát. A szolgáltatók hazai leányvállalataitól megkérdeztük, hogy itthon használják-e a Red Bend vDirect Mobile megoldását, és ha igen, akkor a felhasználók készülékeire kitolták-e már a biztonsági hibát foltozó javítást. A Magyar Telekom és a Telenor is közölte, hogy nem használja ezt a rendszert, a Vodafone válaszára még várunk.