Parancsikonokon keresztül támadható az Android

Érdekes sérülékenységet talált az Androidban a FireEye biztonsági cég, amely a parancsikonok cseréjén alapul. A Google már kiadott egy frissítést a problémára, kérdés, ez vajon hány felhasználóhoz jut el, és eljut-e mindenkihez.

Furcsa támadási lehetőséget fedezett fel az Android operációs rendszerben a FireEye biztonsági cég, amely újabban egyre nagyobb médiafigyelmet kap a változatos sebezhetőségek publikálása révén. A cég egy "proof of concept" támadókódot is készített a hiba demonstrálására.

Egy blogbejegyzésben a FireEye kutatói részletesen leírják a problémát, amely az Android jogosultságkezelési rendszerét érinti. Amint az ismert, az operációs rendszer csoportosítja az alkalmazások által kért jogosultságokat és egyes tevékenységekhez, például a címjegyzék olvasásához vagy az internet használatához a felhasználó beleegyezését kéri az app telepítéskor - a jóváhagyás hiányában a program nem települ.

A problémát az jelenti a FireEye szerint, hogy "normális" jogosultságok elvárásakor semmilyen figyelmeztetés nem jelenik meg. A Google feltehetően abból indult ki, hogy ilyen jogosultságú tevékenységgel az alkalmazások nem tudnak semmilyen kárt okozni, a FireEye azonban bebizonyította ennek az ellenkezőjét egy érdekes támadással. A módszer a nyitóképernyőre helyezett parancsikonok manipulálásán alapul.

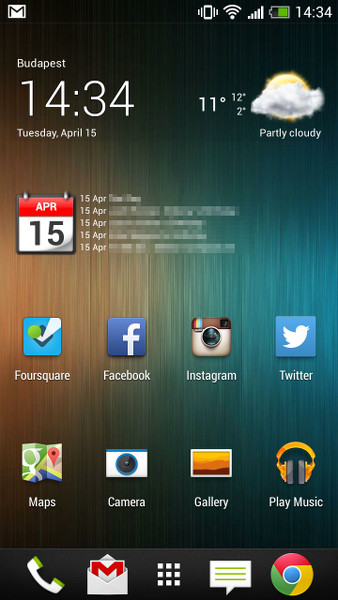

Az Android 4.2-ben normálisról veszélyesre változott a parancsikon létrehozásának kockázati besorolása, ugyanakkor a FireEye azt találta, hogy a launcher beállításainak olvasása és módosítása továbbra is normál jogosultsághoz kötött és semmilyen felhasználói jóváhagyást nem vár el. A kidolgozott támadás is ezen alapul, a Play Store piactérre feltölthető olyan alkalmazás, amely elindítás után lecseréli a launcherben található parancsikonok mögötti alkalmazást és például egy korábban telepített program helyett egy phishing-oldalra irányítja a felhasználókat.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A FireEye tesztelte is a módszert, valóban sikerült a Play Store-ba feltölteni egy ilyen appot, amely semmilyen jóváhagyást nem kért a felhasználóktól a parancsikonok manipulálására. A vállalat a blogbejegyzésben sietett leszögezni, hogy a programot már eltávolította a piactérről, illetve a phishing weboldalat is lekapcsolta, amelyre a parancsikon mutatott. A kártékony appot senki sem töltötte le.

A biztonsági cég szerint a probléma nem csak az Android Open Source Projectet érinti, a támadást sikeresen reprodukálták CyanogenMod 4.4.2-t futtató Nexus 7, Android 4.3-at futtató Galaxy S4 és Android 4.4.2-t futtató HTC One készülékeken is. A Google már kiadta a javítást a problémára, kérdés, ez mikor megy át a gyártók és a szolgáltatók rendszerein és jut el a felhasználókhoz. Azok a telefonok, amelyekhez már nem érkezik frissítés, továbbra is ki lehetnek téve az ilyen jellegű támadásoknak.