Újabb 0-day hiba a Flash Playerben

Soron kívüli frissítéssel javítja a Flash Player újabb, eddig ismeretlen hibáját az Adobe. A sérülékenységet valószínűleg állami szereplők már aktívan kihasználják, szerencsére az ASLR véd ellene.

Javítja a Flash Player egy újabb sérülékenységét az Adobe. A sürgősséggel elkészült és soron kívül kiadott biztonsági frissítésre azért volt szükség, mert a biztonsági rés aktív támadás alatt van. A sérülékenységet kihasználva támadók átvehetik a felhasználó számítógépe fölött az irányítást és tetszés szerinti, akár kártékony kódot telepíthetnek a gépre.

A különböző platformok sérülékenysége között azonban jelentős különbség van, operációs rendszertől és a telepített alkalmazásoktól függ, hogy a támadó milyen mértékben tudja kihasználni a biztonsági rést. A CVE-2014-0502 kód alatt regisztrált hiba lehetővé teszi, hogy a támadó felülírja a Flash virtuális függvények mutatótábláját, ezáltal olyan memóriaterületet is elérhet, amelyet nem szabadna. Az ilyen támadások ellen azonban igen jó hatásfokkal véd az ASLR (Address Space Layout Randomization), ezt azonban nem minden operációs rendszer és nem minden szoftver támogatja.

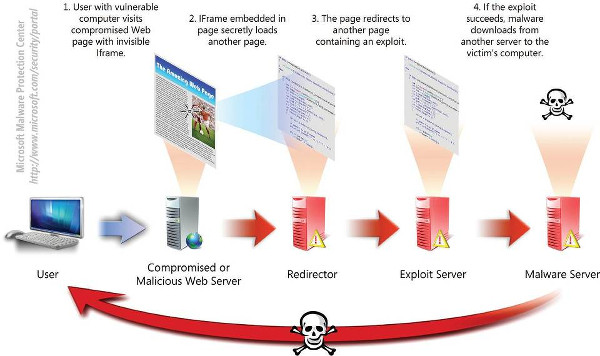

Egy drive-by anatómiája.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A technológia szerves része a Windows Vista óta a Microsoft operációs rendszereinek is, azonban hatásosságát csorbítják az ASLR-t nem támogató régebbi szoftverek. Ennek megfelelően a most bejelentett hiba Windows XP vagy a Windows 7-en futó Java 1.6, illetve Windows 7-en futó (frissítetlen) Office 2007 vagy 2010 esetében különösen veszélyes, az ilyen szoftveres környezetet használó felhasználóknak érdemes azonnal telepíteni az Adobe Flash Player legfrissebb, már javított verzióját.

Drive-by támadás, élesben

A FireEye blogposztja szerint a sérülékenységet kihasználó kódot sikerült megtalálni éles bevetésben három non-profit szervezet honlapján is, a feltört szervereken a támadók rejtették el a kártékony szoftvereket. A kutatók szerint a támadó jó eséllyel egy újabb állami szereplő lehet, erre utal a nemzetközi és közpolitikai szervezetek oldalának feltörése, valószínűleg e témák után érdeklődő látogatók számítógépeire akart a támadó adatgyűjtő szoftvert telepíteni. Erre utal az is, hogy a támadónak volt elegendő erőforrása megtalálni a korábban nem ismert hibát és kifejleszteni az azt kihasználó kártékony kódot is.

Az úgynevezett "drive-by" támadási formában a gyanútlan látogatót megbízhatónak tűnő, legitim weboldalakon keresztül célozzák meg. A támadó szempontjából a "drive-by" előnye, hogy a kiválasztott weboldalakkal jól beszűkíthető az érdekes célpontok listája, így például támadtak már fejlesztőket iPhone-nal foglakozó fórumon keresztül, most pedig jó eséllyel diplomáciai és egyéb állami alkalmazottakat vett célba a támadó.